Vai zinājāt, ka SentinelLabs bija atklāja diezgan daudz drošības trūkumu Microsoft Azure's Defender for IoT pagājušajā gadā?

Patiešām, un turklāt dažas no šīm ievainojamībām faktiski tika novērtētas kā kritiskas, ciktāl tas attiecas uz nopietnību un ietekmi uz drošību.

Redmondā bāzētais tehnoloģiju gigants izdeva ielāpus visām kļūdām, taču Azure Defender for IoT lietotājiem ir jārīkojas nekavējoties.

Pagaidām nav atrasti pierādījumi par ekspluatāciju savvaļā

Iepriekš minētie trūkumi, ko atklāja SentinelLabs drošības pētnieki, var ļaut uzbrucējiem attālināti apdraudēt ierīces, kuras aizsargā Microsoft Azure Defender for IoT.

Uz šīm ievainojamībām balstītās darbības izmanto noteiktas Azure paroles atkopšanas mehānisma nepilnības.

SentinelLabs drošības eksperti arī apgalvo, ka uzņēmums Microsoft 2021. gada jūnijā proaktīvi ziņoja par drošības ievainojamībām.

Ievainojamības tiek izsekotas kā CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 un CVE-2021-42311, un tās ir atzīmētas kā kritiskas, dažas ar CVSS punktu skaitu 10.0.

Tomēr komanda vēl nav atklājusi pierādījumus par ļaunprātīgu izmantošanu savvaļā, ja jūs meklējat sudraba oderi visa haosa vidū.

Neskatoties uz to, ka Microsoft Azure Defender for IoT drošības trūkumi ir vecāki par astoņiem mēnešiem, nav reģistrēti uzbrukumi, kuru pamatā būtu kļūdas.

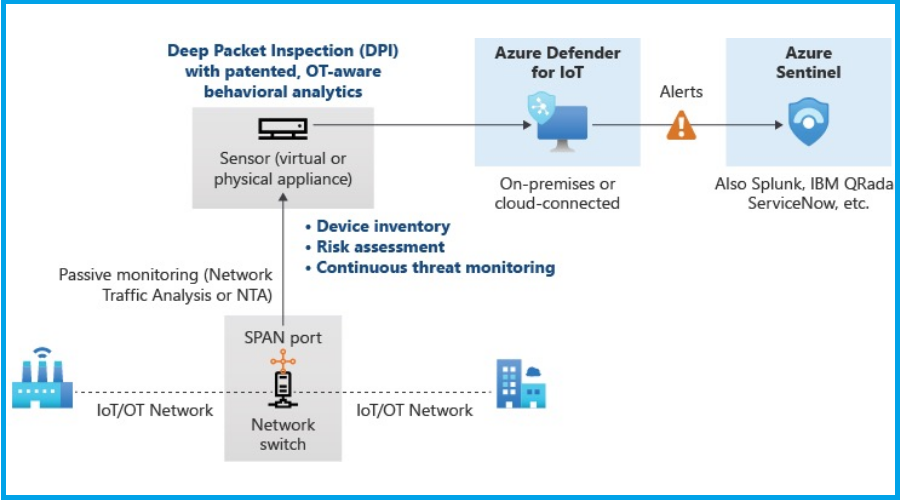

Svarīgi ir arī atcerēties, ka šīs SentinelLabs atklātās ievainojamības ietekmē gan mākoņpakalpojumus, gan lokālos klientus.

Un, lai gan nekas neliecina par savvaļas izmantošanu, veiksmīgs uzbrukums var novest pie pilnīga tīkla kompromisa.

Kāpēc tu jautā? Galvenokārt tāpēc, ka Azure Defender for IoT ir konfigurēts tā, lai tīkla trafikā būtu TAP (termināla piekļuves punkts).

Pats par sevi saprotams, ka, tiklīdz uzbrucējiem ir neierobežota piekļuve, viņi var veikt jebkuru uzbrukumu vai nozagt sensitīvu informāciju.

Kāds ir jūsu viedoklis par visu šo situāciju? Kopīgojiet savas domas ar mums komentāru sadaļā zemāk.

![6 labākā dokumentu pārvaldības programmatūra personālajam datoram [2021 Guide]](/f/50f191e66a71de4d470731a4b4d7f516.png?width=300&height=460)