TeamsPhisher는 Microsoft Teams에 대한 피싱 공격과 관련하여 해커들에게 인기 있는 선택입니다.

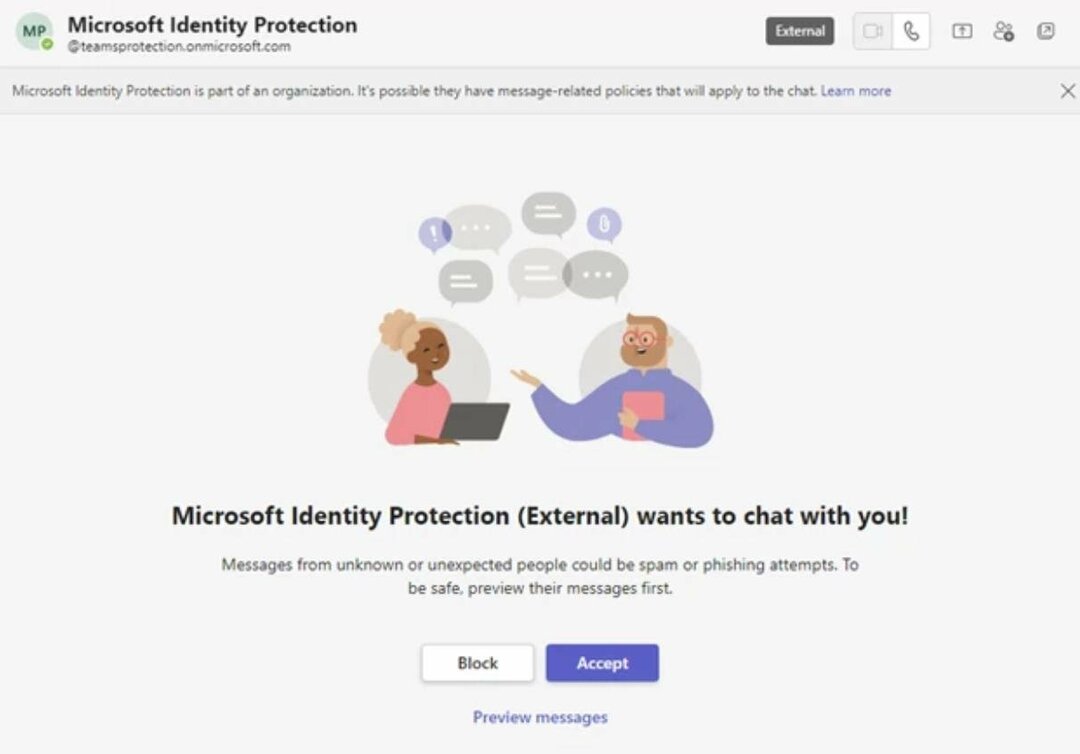

- 조직 외부의 Teams 구성원으로부터 전화를 받으면 최대한 의심하세요.

- 또한 '동료'가 보낸 이상해 보이는 이메일을 읽을 때도 주의해야 합니다. 그리고 이상하게 생긴 첨부 파일을 클릭하지 마세요.

- Microsoft Teams는 매우 유용한 도구이지만 사이버 공격을 받기 쉽습니다.

이미 알고 계시겠지만 Microsoft Teams는 업무용으로 가장 인기 있는 앱 중 하나가 아닙니다. 환경에 적합하지만 피싱, 맬웨어, 사이버 공격에 가장 많이 표적이 되는 앱 중 하나이기도 합니다. 전부.

예를 들어 2022년에는 Microsoft Teams의 80% 이상 계정이 사이버 공격의 대상이 되었습니다. Microsoft 365 테넌트의 60%가 2022년에 해킹에 성공했으므로 Microsoft 제품이 취약하고 위험에 처해 있다고 해도 무방합니다.

그러나 Microsoft Teams를 사용할 때 피싱 및 기타 맬웨어로부터 자신을 보호할 수 있는 방법이 있습니다. 조심해 TeamsPhisher 도구 이 작은 도구는 사이버 공격을 완전히 자동화하고 해커와 위협 행위자 사이에서 널리 사용되는 Phyton 3 프로그램이기 때문에 그 중 하나입니다.

작동 방식이 궁금할 경우를 대비해 GihHub 페이지가 있는 이 도구는 피싱 메시지와 첨부 파일을 다음 대상으로 보낼 수 있습니다. 마이크로소프트 팀즈 외부 통신을 허용하는 사용자입니다.

일반적으로 Teams 사용자는 조직 외부로 파일이나 첨부 파일을 보낼 수 없습니다. 그러나 TeamsPhisher는 Teams 웹 요청을 사용하여 이 정책을 우회할 수 있습니다.

해커에게는 유효한 Teams 및 Sharepoint 라이선스가 있는 Microsoft 비즈니스 계정(개인 계정 아님)이 필요합니다.

도구 개발자에 따르면 Microsoft Business 계정을 쉽게 얻을 수 있습니다.

즉, AAD 테넌트와 해당 라이선스가 있는 사용자가 한 명 이상 필요합니다. 게시 당시 AAD 라이선스 센터에서 이 도구의 요구 사항을 충족하는 무료 평가판 라이선스를 사용할 수 있습니다.

그리고 일단 그것을 갖고 나면 누군가를 효과적으로 해킹하는 방법에 대한 가이드가 있습니다.

하지만 다른 한편으로는 상황이 훨씬 더 형식적으로 보이기 때문에 사용자가 실제로 피싱 함정에 빠지는 데 필요한 권위 있는 느낌을 갖게 됩니다.

이것이 TeamsPhisher 도구를 사용하여 수행된 피싱 공격을 인식하는 방법입니다.

또한 이 도구는 비즈니스 사용자에게 복잡하고 설득력 있는 이메일을 보내는 데에도 사용됩니다. 이러한 이메일에는 일반적으로 클릭할 수 있는 첨부 파일이 있습니다. 그렇게 하면 계정이 손상됩니다.

따라서 귀하의 조직에 속하지 않은 사람에게 답변해서는 안 됩니다. 먼저 메시지를 미리 본 다음 IT 관리자나 보안 관리자에게 이에 관해 이야기하세요.

그렇다면 동료가 보낸 것으로 보이는 이메일을 의심하는 것도 주의해야 합니다. 이상해 보이는 첨부 파일을 모두 찾아보세요. 이는 뭔가 잘못되었다는 첫 번째 신호입니다.

TeamsPhisher는 Teams 계정 해킹과 관련하여 꽤 인기 있는 피싱 도구가 되었으며, 많은 해커가 이를 시도했고 앞으로도 계속 시도할 것입니다.

하지만 적어도 이러한 공격을 인식하고 그에 따라 자신을 보호하는 방법을 알게 될 것입니다.