- 오늘날 많은 사람들이 안전한 통신 수단으로 텔레그램을 사용하고 있습니다.

- 그러나 표지판에 주의를 기울이지 않으면 이 모든 개인 정보가 손실될 수 있습니다.

- 데스크톱 설치용 텔레그램은 단순한 개인 정보 보호 이상을 퍼뜨리는 것으로 나타났습니다.

- Telegram 설치 프로그램에 깊숙이 포함되어 있는 것은 두려운 Purple Fox 맬웨어 루트킷입니다.

지금쯤이면 Telegram이 개인 정보를 정말 소중하게 생각한다면 다른 사람과 의사 소통할 수 있는 가장 안전한 소프트웨어 중 하나라는 것을 모두 알고 있습니다.

그러나 곧 알게 되겠지만 가장 안전한 옵션도 조심하지 않으면 보안 위험이 될 수 있습니다.

최근 데스크톱 설치 프로그램용 악성 텔레그램이 퍼플 폭스 악성코드를 배포하여 감염된 장치에 더 위험한 페이로드를 설치하기 시작했습니다.

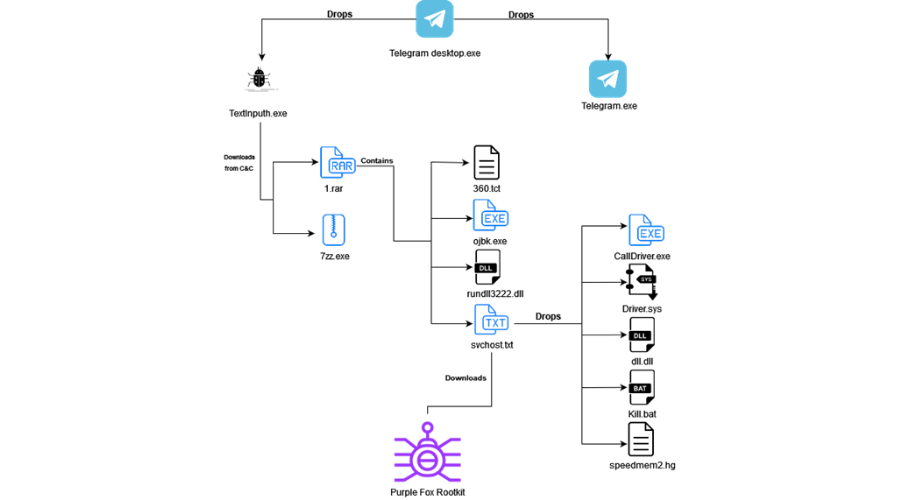

이 설치 프로그램은 컴파일된 AutoIt 스크립트입니다. 텔레그램 데스크탑.exe 실제 Telegram 설치 프로그램과 악성 다운로더(TextInputh.exe)라는 두 개의 파일을 삭제합니다.

"Telegram Desktop.exe": 41769d751fa735f253e96a02d0cccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔— MalwareHunterTeam(@malwrhunterteam) 2021년 12월 25일

Telegram 설치 프로그램은 앱 자체보다 더 많은 것을 설치합니다.

이 모든 것은 닫힌 문 뒤에서 무슨 일이 일어나는지 실제로 알지 못한 채 PC에서 수행하는 다른 진부한 작업처럼 시작됩니다.

Minerva Lab의 보안 전문가에 따르면, 실행될 때, TextInput.exe 라는 이름의 새 폴더를 만듭니다. 1640618495 아래에:

C:\사용자\공개\비디오\

사실 이 TextInput.exe 파일은 C&C 서버에 접속하여 새로 생성된 폴더에 2개의 파일을 다운로드하여 공격의 다음 단계를 위한 다운로더로 사용됩니다.

감염 과정에 대해 더 자세히 알아보려면 다음과 같이 하십시오. TextInput.exe 손상된 시스템에서 다음을 수행합니다.

- 360.dll 이름의 360.tct, rundll3222.exe, svchost.txt를 ProgramData 폴더에 복사합니다.

- "ojbk.exe -a" 명령줄로 ojbk.exe를 실행합니다.

- 1.rar 및 7zz.exe를 삭제하고 프로세스를 종료합니다.

멀웨어의 다음 단계는 기본 시스템 정보를 수집하고, 보안 도구가 실행 중인지 확인한 다음, 마지막으로 모든 정보를 하드코딩된 C2 주소로 보내는 것입니다.

이 프로세스가 완료되면 Purple Fox가 C2에서 다운로드됩니다. .msi 32비트 및 64비트 시스템 모두에 대해 암호화된 셸 코드가 포함된 파일입니다.

감염된 장치는 새 레지스트리 설정, 가장 중요한 것은 비활성화된 UAC(사용자 계정 컨트롤)를 적용하기 위해 다시 시작됩니다.

악성코드가 어떻게 유포되고 있는지는 알 수 없으나 유사 악성코드 캠페인 합법적인 소프트웨어를 사칭하는 것이 YouTube 동영상, 포럼 스팸 및 그늘진 소프트웨어를 통해 배포되었습니다. 사이트.

전체 프로세스를 더 잘 이해하려면 Minerva Labs의 전체 진단을 읽어보시기 바랍니다.

맬웨어에 감염된 설치 프로그램을 다운로드한 것으로 의심됩니까? 아래 의견 섹션에서 의견을 공유하십시오.