- Microsoft Power Apps 포털에서 기본 구성을 사용하는 사람들 때문에 3,800만 개 이상의 레코드가 온라인으로 유출되었습니다.

- 연구원에 따르면 노출된 이 민감한 데이터는 모두 마이크로소프트의 파워 앱 포털 서비스에 저장되었습니다.

- 특정 API를 활성화하면 플랫폼은 기본적으로 해당 데이터를 공개적으로 액세스할 수 있도록 설정했습니다.

- 클라우드 기반 데이터베이스의 잘못된 구성은 부적절한 액세스 또는 도난에 막대한 양의 데이터를 노출시키는 심각한 문제였습니다.

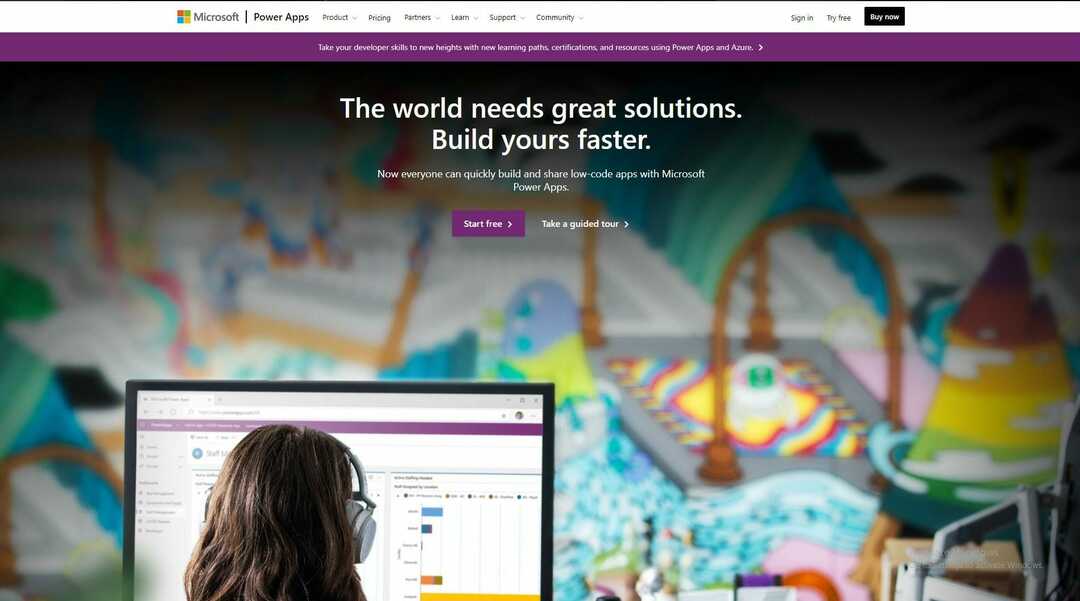

아시다시피 Power Apps는 조직이 프론트엔드와 백엔드를 갖춘 완전한 내부용 애플리케이션을 신속하게 개발할 수 있는 Microsoft의 로우 코드 플랫폼입니다.

프로그래밍에 능숙하지 않더라도 앱을 빌드할 수 있는 강력한 도구입니다.

Microsoft는 정기적으로 Power Apps를 새로운 기능으로 업데이트하지만 새 보고서는 조직의 우려를 불러일으킬 수 있습니다.

사람들이 Microsoft Power Apps 포털에서 기본 구성을 사용하기 때문에 3,800만 개 이상의 레코드가 온라인으로 유출된 것으로 보입니다.

이 사고는 American Airlines, Ford, 운송 및 물류 회사 J.B.와 같은 주요 회사에 영향을 미쳤습니다. Hunt, Maryland Department of Health, New York City Municipal Transportation Authority 및 뉴욕시 공공 학교.

그리고 데이터 노출이 해결되었지만 인기 있는 플랫폼의 잘못된 구성 설정이 어떻게 광범위한 결과를 초래할 수 있는지 보여줍니다.

인터넷에 노출된 접촉자 추적 정보

노출된 데이터는 모두 외부용 웹이나 모바일 앱을 쉽게 만들 수 있는 개발 플랫폼인 마이크로소프트의 파워앱스 포털 서비스에 저장됐다.

예를 들어 전염병이 발생하는 동안 백신 약속 등록 사이트를 빠르게 가동해야 하는 경우 Power Apps 포털은 공개 사이트와 데이터 관리 백엔드를 모두 생성할 수 있습니다.

지난 5월 보안 회사 Upguard의 연구원들은 조사를 시작했다 비공개여야 하는 데이터를 공개적으로 노출한 다수의 Power Apps 포털.

그 중에는 마이크로소프트가 자체 목적으로 만든 몇 가지 Power Apps가 있습니다.

그러나 데이터가 손상되지 않은 것으로 알려져 있지만 이 발견은 이후 수정된 Power Apps 포털 디자인의 간과를 드러내기 때문에 여전히 중요한 것입니다.

내부 데이터베이스를 관리하고 앱 개발을 위한 기반을 제공하는 것 외에도 Power Apps 플랫폼은 해당 데이터와 상호 작용할 수 있는 기성 애플리케이션 프로그래밍 인터페이스도 제공합니다.

잘못된 구성은 취약점으로 이어집니다.

Upguard의 연구원은 이러한 API를 활성화할 때 플랫폼이 기본적으로 해당 데이터를 공개적으로 액세스할 수 있도록 설정한다는 사실을 깨달았습니다.

개인 정보 설정을 활성화하는 것은 수동 프로세스였으며 결과적으로 많은 고객이 안전하지 않은 기본값을 그대로 두어 앱을 잘못 구성했습니다.

우리는 이들 중 하나가 데이터를 노출하도록 잘못 구성된 것을 발견했고 우리는 이에 대해 들어본 적이 없습니다. 이것이 일회성입니까 아니면 시스템 문제입니까? Power Apps 포털 제품이 작동하는 방식 때문에 설문 조사를 신속하게 수행하는 것이 매우 쉽습니다. 그리고 우리는 이러한 것들이 많이 노출되어 있다는 것을 발견했습니다. 야생이었다.

Microsoft는 자체 Power Apps 포털에 이전 버전을 포함하여 여러 데이터베이스를 노출했습니다. Global Payroll Services라는 플랫폼, 두 개의 비즈니스 도구 지원 포털 및 Customer Insights 문.

클라우드 기반 데이터베이스의 잘못된 구성은 부적절한 액세스 또는 도난에 막대한 양의 데이터를 노출시키는 심각한 문제였습니다.

Amazon Web Services, Google Cloud Platform 및 Microsoft Azure와 같은 대형 클라우드 회사는 모두 고객 데이터를 저장하기 위한 조치를 취했습니다. 기본적으로 처음부터 비공개로 설정하고 잠재적인 구성 오류에 플래그를 지정하지만, 업계는 공정해질 때까지 문제의 우선 순위를 지정하지 않았습니다. 최근에.

Upguard 연구원은 개체가 너무 많아 모든 개체에 접근할 수 없었고 결과를 Microsoft에도 공개했습니다.

사용자는 Microsoft 도구를 사용하여 포털 설정을 확인할 수 있습니다.

8월 초, 마이크로소프트 발표 Power Apps 포털은 이제 기본적으로 API 데이터 및 기타 정보를 비공개로 저장합니다.

레드몬드 회사도 도구를 출시 고객은 포털 설정을 확인하는 데 사용할 수 있습니다.

그러나 Microsoft의 수정 사항과 UpGuard의 자체 알림 사이에 전문가들은 이제 노출된 포털의 대다수와 가장 민감한 포털이 모두 비공개 상태라고 말합니다.

우리가 작업한 다른 것들과 함께, 클라우드 버킷이 잘못 구성될 수 있다는 것은 대중에게 알려져 있습니다. 그러나 이전에는 아무도 이를 정리한 적이 없었기 때문에 우리는 시스템 문제에 대해 이야기하기 전에 최소한 가장 민감한 항목을 확보해야 하는 윤리적 의무가 있다고 느꼈습니다.

이 모든 상황에 대해 어떻게 생각하십니까? 아래 의견 섹션에서 의견을 공유하십시오.