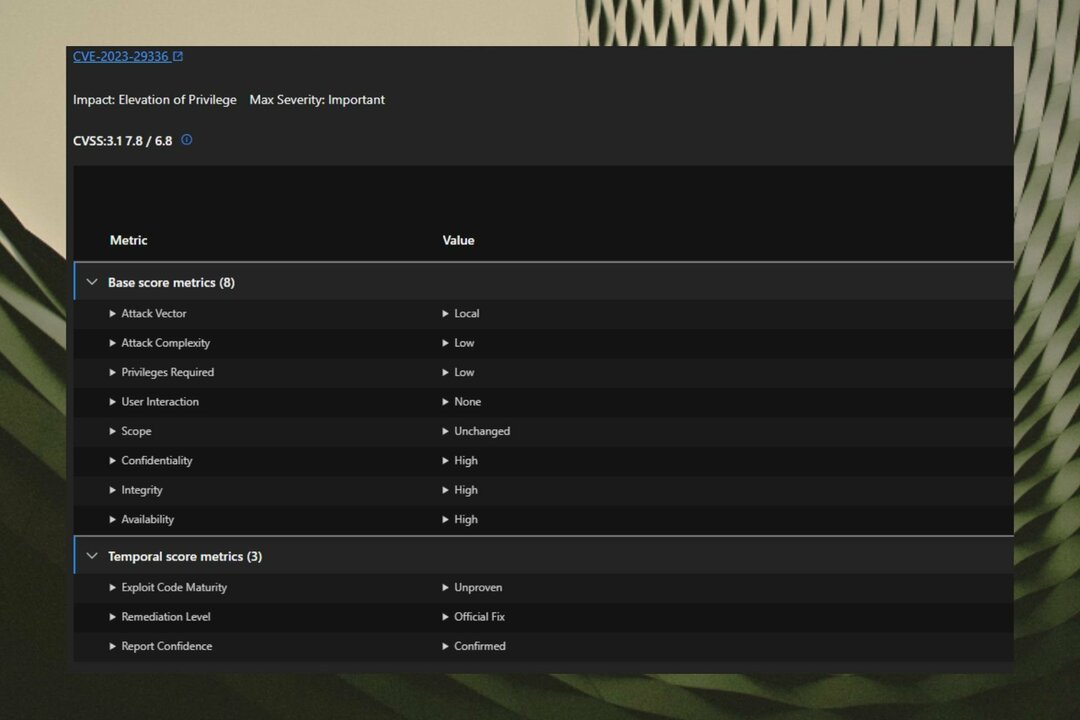

ახალი დაუცველობა ნაპოვნია Microsoft Exchange Server 2013, 2016 და 2019 წლებში. ამ ახალ დაუცველობას ეწოდება PrivExchange და სინამდვილეში არის ნულოვანი დღის დაუცველობა.

უსაფრთხოების ამ ხვრელის გამოყენებით, თავდამსხმელს შეუძლია მიიღოს Domain Controller ადმინისტრატორის პრივილეგიები გაცვლითი საფოსტო ყუთის მომხმარებლის სერთიფიკატების გამოყენებით, მარტივი Python ინსტრუმენტის დახმარებით.

მკვლევარმა დირკ-იან მოლემამ აღნიშნა, რომ ეს ახალი მოწყვლადობაა მისი პირადი ბლოგი ერთი კვირის წინ. თავის ბლოგში ის ავრცელებს მნიშვნელოვან ინფორმაციას PrivExchange ნულოვანი დღის დაუცველობის შესახებ.

იგი წერს, რომ ეს არ არის ერთი ხარვეზი, შედგება 3 კომპონენტისგან, რომლებიც გაერთიანებულია Domain Admin- ში საფოსტო ყუთის ნებისმიერი მომხმარებლისგან თავდამსხმელის წვდომის ესკალაციისთვის.

ეს სამი ხარვეზია:

- გაცვლითი სერვერები სტანდარტულად აქვთ (ძალიან) მაღალი პრივილეგიები

- NTLM ავტორიზაცია დაუცველია სარელეო შეტევებისგან

- გაცვლას აქვს ფუნქცია, რაც მას თავდამსხმელის ავტორიზაციას ხდის Exchange სერვერის კომპიუტერული ანგარიშით.

მკვლევარის აზრით, მთელი შეტევა შეიძლება განხორციელდეს privexchange .py და ntlmrelayx ორი საშუალების გამოყენებით. ამასთან, იგივე თავდასხმა კვლავ შესაძლებელია, თუ თავდამსხმელი

არ გააჩნია მომხმარებლის საჭირო სერთიფიკატები.ასეთ ვითარებაში, ntlmrelayx– ის საშუალებით შეიძლება გამოყენებული იქნას მოდიფიცირებული httpattack.py, რომ შეასრულოს ქსელის პერსპექტივიდან ავტორიზაციის გარეშე.

როგორ შევამციროთ Microsoft Exchange Server- ის სისუსტეები

ამ ნულოვანი დღის დაუცველობის გამოსასწორებლად ჯერ არ არის შემოთავაზებული პატჩები. ამასთან, იმავე ბლოგზე Dirk-Jan Mollema აცნობებს რამდენიმე შემსუბუქებას, რომელთა გამოყენება შესაძლებელია სერვერის თავდასხმებისგან დასაცავად.

შემოთავაზებული შემსუბუქებაა:

- გაცვლითი სერვერების დაბლოკვა სხვა სამუშაო სადგურებთან ურთიერთობის დამყარებისგან

- რეგისტრაციის გასაღების აღმოფხვრა

- გაცვლის სერვერებზე SMB ხელმოწერის განხორციელება

- Exchange დომენის ობიექტიდან ზედმეტი პრივილეგიების ამოღება

- ავტორიზაციის გაფართოებული დაცვის გაცვლა ბირჟის საბოლოო წერტილებში IIS– ში, Exchange Back End– ების გამოკლებით, რადგან ეს გაცვლის გაცვლას).

გარდა ამისა, შეგიძლიათ დააყენოთ ერთი ეს ანტივირუსული გადაწყვეტილებები Microsoft Server 2013-ისთვის.

PrivExchange შეტევები დადასტურებულია Exchange და Windows სერვერების Domain Controllers სრულად დაპატჩრებულ ვერსიებზე, როგორიცაა Exchange 2013, 2016 და 2019.

დაკავშირებული პოზიციების შემოწმების მიზნით:

- 5 საუკეთესო სპამის საწინააღმდეგო პროგრამა თქვენი Exchange ელ.ფოსტის სერვერისთვის

- 2019 წლის 5 საუკეთესო ელ.ფოსტის კონფიდენციალურობის პროგრამა