- Microsoft ყველგან აფრთხილებს მომხმარებლებს ახალი, განვითარებული ფიშინგ კამპანიის შესახებ.

- ამ ჰიბრიდულ სამუშაო ეპოქაში ეს შეტევები გაცილებით ადვილია შეუმჩნეველი.

- გეგმა არის გაწევრიანება თავდამსხმელის მიერ მართული მოწყობილობა ორგანიზაციის ქსელში.

- უსაფრთხოების ექსპერტები აცხადებენ, რომ დაზარალებულები საგარეო საქმეთა სამინისტროს გარეშე კიდევ უფრო გამოვლენილნი არიან.

მხოლოდ იმიტომ, რომ არ გსმენიათ რაიმე ბოლოდროინდელი დიდი კიბერშეტევების შესახებ, არ ნიშნავს რომ ისინი შეჩერდნენ. პირიქით, მავნე მესამე მხარეები ყოველთვის ამზადებენ ახალ და გენიალურ გზებს ჩვენს მოწყობილობებში მოსახვედრად.

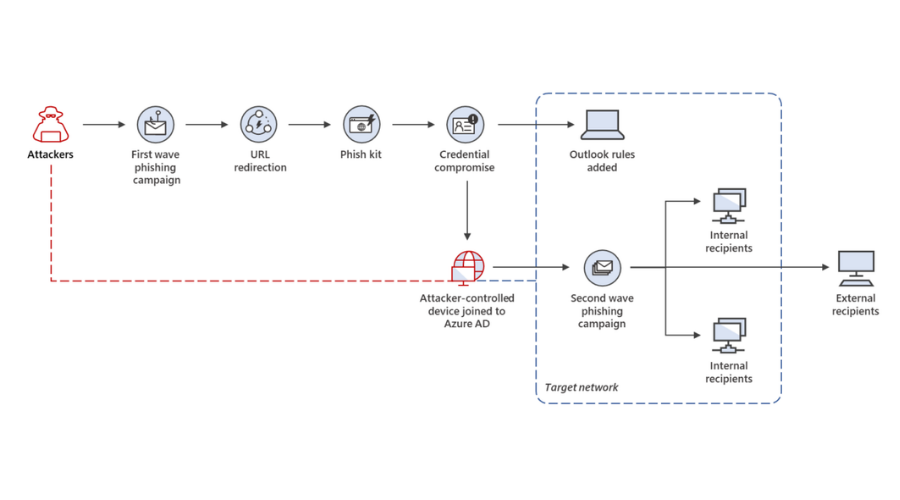

ცოტა ხნის წინ, Microsoft დაუფარავი ფართომასშტაბიანი, მრავალფაზიანი კამპანია, რომელიც ახალ ტექნიკას ამატებს ფიშინგის ტრადიციულ ტაქტიკას თავდამსხმელის მიერ მართული მოწყობილობის მიერ ორგანიზაციის ქსელში შეერთებით.

რედმონდის უსაფრთხოების ექსპერტები აცხადებენ, რომ მათ შენიშნეს, რომ კამპანიის მეორე ეტაპი წარმატებული იყო წინააღმდეგ მსხვერპლები, რომლებმაც არ განახორციელეს მრავალფაქტორიანი ავთენტიფიკაცია, რაც იდენტობის არსებითი საყრდენია უსაფრთხოება.

Microsoft ავლენს ახალ, განვითარებულ ფიშინგ კამპანიას

ამ ჰაკერული კამპანიის პირველი ეტაპი რეალურად ფოკუსირებულია სერთიფიკატების მოპარვაზე სამიზნე ორგანიზაციებში, რომლებიც ძირითადად მდებარეობენ ავსტრალიაში, სინგაპურში, ინდონეზიასა და ტაილანდში.

ამის შემდეგ, თავდამსხმელებმა გამოიყენეს კომპრომეტირებული ანგარიშები, რათა გაეფართოვებინათ ადგილი ორგანიზაციაში გვერდითი ფიშინგის საშუალებით, ასევე ქსელის მიღმა გამავალი სპამის საშუალებით.

ზედმეტია იმის თქმა, რომ კომპრომეტირებული მოწყობილობის ქსელთან დაკავშირება კიბერკრიმინალებს საშუალებას აძლევდა ფარულად გაევრცელებინათ თავდასხმა და გვერდითი მოძრაობდნენ მიზანმიმართულ ქსელში.

და მიუხედავად იმისა, რომ ამ შემთხვევაში მოწყობილობის რეგისტრაცია გამოიყენებოდა შემდგომი ფიშინგის შეტევებისთვის, მოწყობილობის რეგისტრაცია იზრდება, რადგან დაფიქსირდა გამოყენების სხვა შემთხვევები.

გარდა ამისა, კალმის ტესტირების ხელსაწყოების დაუყოვნებელი ხელმისაწვდომობა, რომელიც შექმნილია ამ ტექნიკის გასაადვილებლად, მომავალში მხოლოდ გააფართოვებს მის გამოყენებას სხვა აქტორებში.

ეს კამპანია აჩვენებს, რომ მართულ მოწყობილობებზე ხილვადობისა და დაცვის უწყვეტმა გაუმჯობესებამ აიძულა თავდამსხმელები გამოიკვლიონ ალტერნატიული გზები.

და, იმის გამო, რომ იზრდება თანამშრომლები, რომლებიც მუშაობენ სახლიდან, რაც ცვლის საზღვრებს შიდა და გარე კორპორატიულ ქსელებს შორის, პოტენციური თავდასხმის ზედაპირი კიდევ უფრო ფართოვდება.

მავნე მესამე მხარეები ახორციელებენ სხვადასხვა ტაქტიკას, რათა მიმართონ ორგანიზაციულ საკითხებს, რომლებიც თან ახლავს ჰიბრიდულ სამუშაოს, ადამიანის შეცდომა და ჩრდილოვანი IT ან უმართავი აპები, სერვისები, მოწყობილობები და სტანდარტის მიღმა მოქმედი სხვა ინფრასტრუქტურა პოლიტიკა.

ეს უმართავი მოწყობილობებისთვის ადვილია იგნორირება ან გამოტოვება უსაფრთხოების გუნდების მიერ, რაც მათ კომპრომისისთვის მომგებიან სამიზნეებად აქცევს, მშვიდად შეასრულეთ გვერდითი მოძრაობები, გადახტეთ ქსელის საზღვრებზე და მიაღწიეთ გამძლეობას უფრო ფართო გაშვების მიზნით თავდასხმები.

Microsoft-ის უსაფრთხოების ექსპერტებს უფრო მეტად აწუხებთ, როდესაც თავდამსხმელები ახერხებენ წარმატებით დააკავშირონ მოწყობილობა, რომელსაც ისინი სრულად ამუშავებენ და მათ სრულ კონტროლს ექვემდებარება.

იმისათვის, რომ დარჩეს უსაფრთხოდ და არ გახდნენ თავდასხმების მზარდი დახვეწილობის მსხვერპლი, ორგანიზაციებს სჭირდებათ გადაწყვეტილებები, რომლებიც მიაწვდიან და აკავშირებენ საფრთხის მონაცემებს ელექტრონული ფოსტიდან, პირადობის, ღრუბლიდან და ბოლო წერტილებიდან.

Microsoft 365 Defender კოორდინაციას უწევს დაცვას ამ დომენებში, ავტომატურად პოულობს ბმულებს სიგნალებს შორის ყოვლისმომცველი თავდაცვის უზრუნველსაყოფად, რითაც Microsoft-მა შეძლო ამის გამოვლენა კამპანია.

იღებთ თუ არა ყველა შესაბამის ზომას თქვენი სენსიტიური მონაცემების უსაფრთხოების უზრუნველსაყოფად? გაგვიზიარეთ თქვენი აზრი ჩვენთან კომენტარების განყოფილებაში ქვემოთ.