- დღესდღეობით ბევრი ადამიანი იყენებს Telegram-ს, როგორც კომუნიკაციის უსაფრთხო საშუალებას.

- მაგრამ მთელი ეს კონფიდენციალურობა შეიძლება დაჯდეს, თუ ჩვენ ყურადღებას არ მივაქცევთ ნიშნებს.

- დესკტოპის ინსტალერისთვის Telegram უკვე ავრცელებს არა მხოლოდ კონფიდენციალურობას.

- Telegram-ის ინსტალერში ღრმად არის ჩადგმული საშინელი Purple Fox მავნე პროგრამის rootkit.

ყველამ იცის ამ დროისთვის, რომ Telegram არის ერთ-ერთი ყველაზე უსაფრთხო პროგრამული არჩევანი სხვებთან კომუნიკაციისთვის, თუ ნამდვილად აფასებთ თქვენს კონფიდენციალურობას.

თუმცა, როგორც მალე გაიგებთ, ყველაზე უსაფრთხო ვარიანტებიც კი შეიძლება იქცეს უსაფრთხოების საფრთხედ, თუ ფრთხილად არ ვიქნებით.

ცოტა ხნის წინ, მავნე Telegram-მა დესკტოპის ინსტალერისთვის დაიწყო Purple Fox მავნე პროგრამის გავრცელება ინფიცირებულ მოწყობილობებზე შემდგომი საშიში დატვირთვის დასაყენებლად.

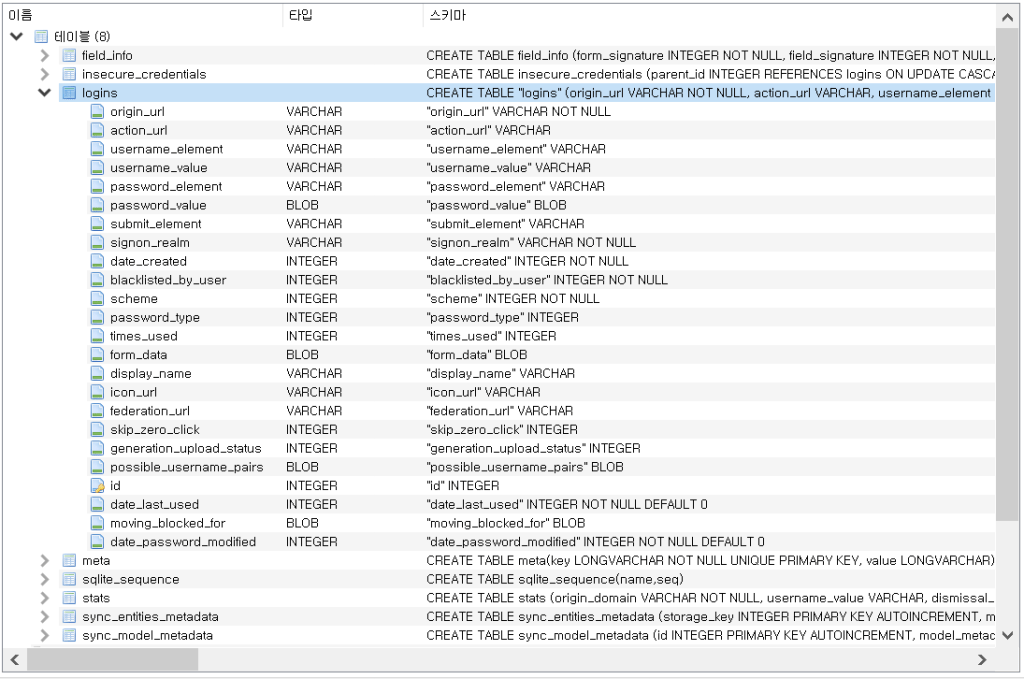

ეს ინსტალერი არის კომპილირებული AutoIt სკრიპტი სახელად Telegram Desktop.exe რომელიც ჩამოაგდებს ორ ფაილს, ფაქტობრივ Telegram-ის ინსტალერს და მავნე ჩამომტვირთველს (TextInputh.exe).

"Telegram Desktop.exe": 41769d751fa735f253e96a02d0cccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔— MalwareHunterTeam (@malwrhunterteam) 2021 წლის 25 დეკემბერი

Telegram-ის ინსტალატორები დააინსტალირებენ უფრო მეტს, ვიდრე თავად აპლიკაცია

ეს ყველაფერი იწყება, როგორც ნებისმიერი სხვა ბანალური მოქმედება, რომელსაც ჩვენ ვასრულებთ ჩვენს კომპიუტერებზე, რეალურად არ ვიცით რა ხდება დახურულ კარს მიღმა.

Minerva Lab-ის უსაფრთხოების ექსპერტების თქმითშესრულებისას, TextInputh.exe ქმნის ახალ საქაღალდეს სახელად 1640618495 ქვეშ:

C:\Users\Public\Videos\

სინამდვილეში, ეს TextInputh.exe ფაილი გამოიყენება როგორც დამტვირთავი შეტევის შემდეგი ეტაპისთვის, რადგან ის დაუკავშირდება C&C სერვერს და ჩამოტვირთავს ორ ფაილს ახლად შექმნილ საქაღალდეში.

ინფექციის პროცესის უფრო სიღრმისეული ხედვის მისაღებად, აი რა TextInputh.exe მუშაობს გაფუჭებულ მანქანაზე:

- აკოპირებს 360.tct 360.dll სახელით, rundll3222.exe და svchost.txt ProgramData საქაღალდეში

- ახორციელებს ojbk.exe-ს „ojbk.exe -a“ ბრძანების ხაზით

- წაშლის 1.rar და 7zz.exe და გადის პროცესიდან

შემდეგი ნაბიჯი მავნე პროგრამისთვის არის სისტემის ძირითადი ინფორმაციის შეგროვება, შემოწმება, მუშაობს თუ არა მასზე უსაფრთხოების რაიმე ინსტრუმენტი და ბოლოს ეს ყველაფერი გაგზავნოს მყარი კოდირებულ C2 მისამართზე.

ამ პროცესის დასრულების შემდეგ, Purple Fox ჩამოიტვირთება C2-დან a-ს სახით .მსი ფაილი, რომელიც შეიცავს დაშიფრულ shell-კოდს როგორც 32, ასევე 64-ბიტიანი სისტემებისთვის.

ინფიცირებული მოწყობილობა გადაიტვირთება, რათა ახალი რეესტრის პარამეტრები ამოქმედდეს, რაც მთავარია, გამორთული მომხმარებლის ანგარიშის კონტროლი (UAC).

ამ დროისთვის უცნობია, როგორ ვრცელდება მავნე პროგრამა, მაგრამ მსგავსი მავნე კამპანიები ლეგიტიმური პროგრამული უზრუნველყოფის იმიტირება გავრცელდა YouTube-ის ვიდეოების, ფორუმის სპამისა და ჩრდილოვანი პროგრამული უზრუნველყოფის საშუალებით საიტები.

თუ გსურთ უკეთ გაიგოთ მთელი პროცესი, გირჩევთ, წაიკითხოთ სრული დიაგნოსტიკა Minerva Labs-ისგან.

გაქვთ ეჭვი, რომ ჩამოტვირთეთ მავნე პროგრამით ინფიცირებული ინსტალერი? გაგვიზიარეთ თქვენი მოსაზრებები ჩვენთან კომენტარების განყოფილებაში ქვემოთ.