- Kerberos のセキュリティ上の欠陥により、Microsoft は即座に対応しました。

- 同社は、Server DC Hardening の段階的な展開を開始しました。

- 3 番目のセキュリティ更新プログラムを取得しています 2022 年 4 月 11 日のパッチ火曜日。

Microsoft は本日、Kerberos のセキュリティ上の欠陥によるドメイン コントローラー (DC) の強化に関して、別の通知を発行しました。

覚えていると思いますが、11 月の第 2 火曜日に Microsoft はパッチ チューズデー アップデートをリリースしました。

サーバー用のもので、 KB5019081、Windows Kerberos の権限昇格の脆弱性に対処しました。

この欠陥により、攻撃者は ID で追跡される Privilege Attribute Certificate (PAC) 署名を実際に変更することができました。 CVE-2022-37967.

当時、Microsoft は、ドメイン コントローラーを含むすべての Windows デバイスに更新プログラムを展開することを推奨していました。

Kerberos のセキュリティ上の欠陥により、Windows Server DC の強化が引き起こされる

展開を支援するために、レドモンドに本拠を置くテクノロジーの巨人はガイダンスを公開し、最も重要な側面のいくつかを共有しました.

2022 年 11 月 8 日の Windows 更新プログラムは、特権属性証明書 (PAC) 署名を使用して、セキュリティ バイパスと特権の昇格の脆弱性に対処します。

実際、このセキュリティ更新プログラムは、攻撃者が PAC 署名をデジタル的に変更して権限を引き上げる可能性がある Kerberos の脆弱性に対処しています。

環境のセキュリティを強化するには、Windows ドメイン コントローラーを含むすべてのデバイスにこの Windows 更新プログラムをインストールしてください。

マイクロソフトが最初に述べたように、実際には段階的にこの更新プログラムをリリースしたことに注意してください。

最初の展開は 11 月に行われ、2 回目の展開はその 1 か月後に行われました。 さて、今日に早送りすると、Microsoft は、2022 年 4 月 11 日に来月のパッチ チューズデーでリリースされる第 3 の展開フェーズが近づいているため、このリマインダーを公開しました。

今日、テクノロジーの巨人 思い出した 各フェーズで、セキュリティ強化の変更のデフォルトの最小値が引き上げられることを確認してください。 CVE-2022-37967 また、各フェーズの更新プログラムをドメイン コントローラーにインストールする前に、環境が準拠している必要があります。

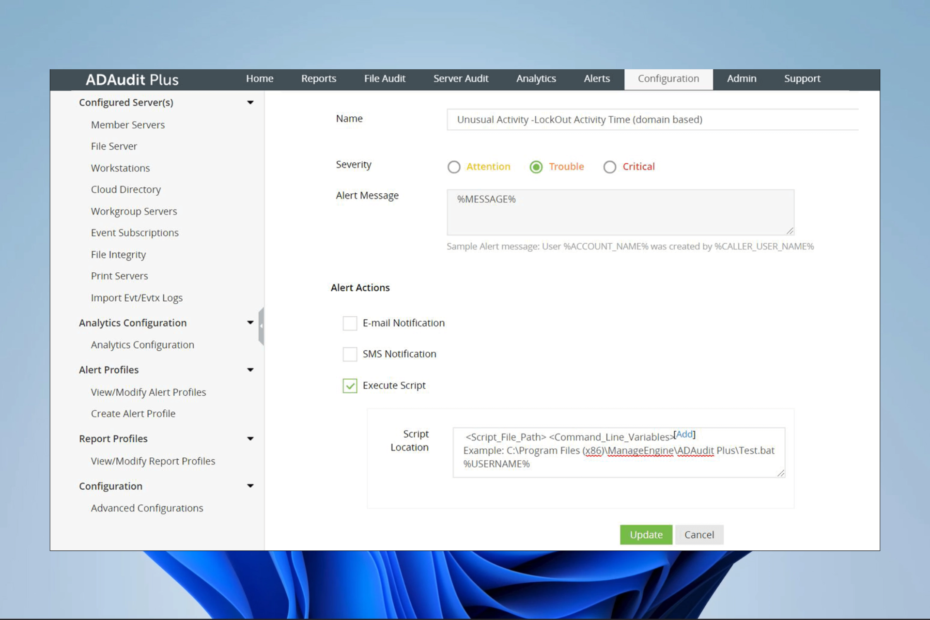

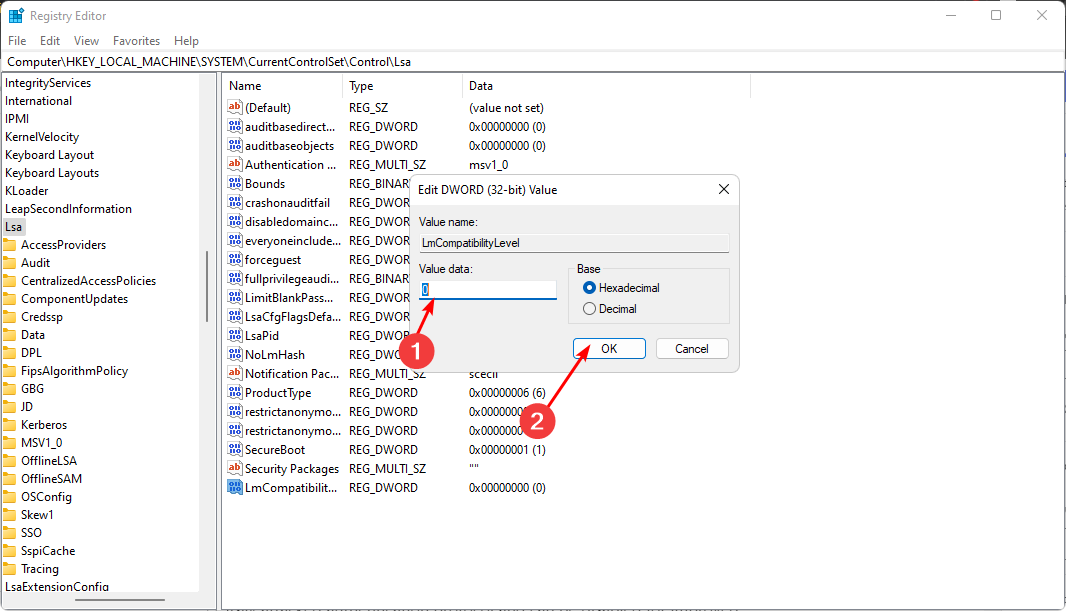

を設定して PAC 署名の追加を無効にする場合は、 KrbtgtFullPacSignature サブキーを値 0 に変更すると、2023 年 4 月 11 日にリリースされた更新プログラムをインストールした後、この回避策を使用できなくなります。

アプリと環境の両方が、少なくとも準拠している必要があります。 KrbtgtFullPacSignature サブキーを値 1 に変更して、これらの更新プログラムをドメイン コントローラーにインストールします。

関連する問題の回避策を使用していない場合 CVE-2022-37967 セキュリティが強化されているため、今後のフェーズで環境の問題に対処する必要がある場合があります。

そうは言っても、私たちは利用可能な情報も共有したことを覚えておいてください DCOM 強化 サーバーを含むさまざまな Windows OS バージョンに対応しています。

以下にある専用のコメントセクションで、お持ちの情報を共有したり、私たちに聞きたい質問をしたりしてください.