Se sei stato fuori dalla griglia per un po' di tempo e in qualche modo sei riuscito a saltare tutto il fuzz su WannaCry e Petya ransomware, abbiamo preparato una breve spiegazione sull'argomento e abbiamo elencato le principali differenze fra Petya (a volte chiamato GoldenEye) e già trattenuto WannaCre software dannoso.

Nell'era in cui i computer governano così tanti aspetti economici, industriali e sociali, non è strano aspettarsi un cyber criminale di emergere come un degno e orribile successore di dirottamenti e rapine in banca che hanno creato scompiglio in passato volte. I dati equivalgono a denaro e denaro equivale a denaro, in poche parole. Uno di quei neocrimini che è abbastanza presente al giorno d'oggi è il ransomware.

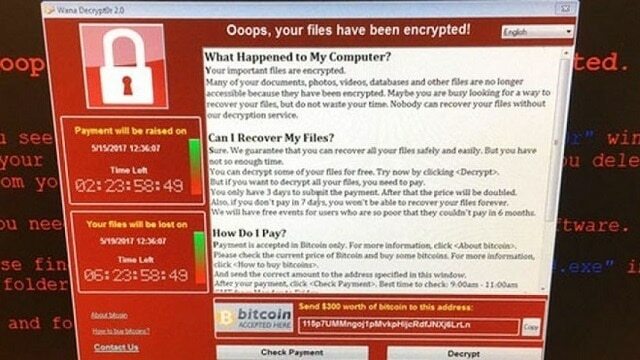

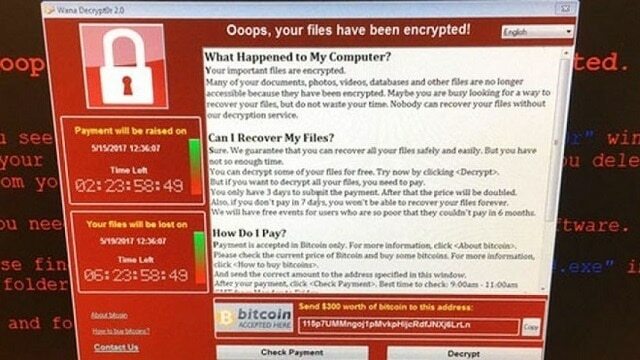

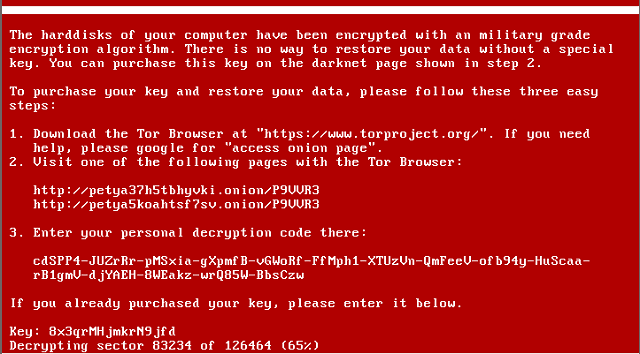

Il ransomware è uno dei tanti crimini informatici. Colpisce i dati critici e sensibili della vittima e richiede un riscatto e come leva detiene la chiave di decrittazione. Se non accetti i termini di un cyber-ladro, i tuoi dati vengono cancellati in modo permanente o pubblicati, a seconda di quanto riservate o personali siano le informazioni contenute nei file dirottati.

Qual è la differenza principale tra WannaCry e Petya ransomware?

Ora, come con i suoi predecessori, anche nel "business" del ransomware, abbiamo piccoli imbroglioni, aspiranti hacker ed esperti grandi, ben attrezzati e ben informati. Il primo gruppo assume un individuo (o un gruppo di individui, se lo desideri) e l'altro gruppo utilizza un software dannoso di fascia alta poiché i loro obiettivi sono aziende e vittime di alto profilo. Stiamo parlando di milioni di dollari in quel gioco del gatto col topo. Queste persone non stanno scherzando, questo è un vero affare.

Con breve preavviso, circa due mesi fa, è emerso un evento ransomware globale, in seguito noto come crisi WannaCry. Ha colpito più di poche aziende in vari paesi del mondo, tra cui il National Healthcare Service in Inghilterra e il gigante delle telecomunicazioni in Spagna. Con Healthcare non si trattava solo di soldi, erano coinvolte vite umane, il che lo rende ancora più assurdo.

Gli hacker hanno utilizzato la vulnerabilità di Windows trapelata chiamata EternalBlue, che, presumibilmente, è stata utilizzata dalla NSA per alcune azioni fantasma in Medio Oriente. Quindi, in pratica, hanno utilizzato un file batch, un aggiornamento di MS Office o l'aggiornamento di un programma di terze parti per corrompere i computer basati su Windows e crittografare i dati dell'HDD con la chiave di decrittografia mentre sfruttano. Hanno chiesto 300 $ di bitcoin per recuperare i dati sensibili sul PC di ogni individuo.

Ora, uno dei motivi per cui gli attacchi hanno avuto così tanto successo all'inizio è che la maggior parte delle aziende o degli individui che sono stati antagonizzati stavano scappando vecchie versioni di Windows, alcuni anche Windows XP (è il 2017, ragazzi!), che non sono stati aggiornati con gli aggiornamenti di sicurezza appropriati. E l'antivirus non ti aiuterà molto (o può esso?) quando il difetto di sistema è la carta su cui stanno giocando gli hacker.

Fortunatamente, c'era anche un difetto nel codice di WannaCry ed è stato eliminato dopo che Microsoft ha fornito gli aggiornamenti una settimana dopo. Inoltre, il programma dannoso è stato programmato per coprire una vasta area e invece di prendere di mira solo obiettivi prescelti, ha inondato Internet. Ciò ha reso difficile per loro monitorare i pagamenti. Petya o GoldenEye sono simili ma apparentemente meglio organizzati e orchestrati. Ha meno difetti e l'obiettivo del suo perpetratore è più un tiro ben mirato che una raffica a malapena controllata.

Ad oggi, Petya ha colpito solo circa 2.500 bersagli e WannaCry ha colpito, in un arco di tempo molto più breve, centinaia di migliaia prima di essere abbattuto. Un'altra differenza è legata alla convalida del pagamento. I cattivi dietro gli attacchi WannaCry non erano abbastanza competenti per sviluppare un modo affidabile per confermare i pagamenti delle loro vittime. In questo modo hanno perso molte opportunità di profitto. Petya utilizza un piccolo provider di posta elettronica chiamato Posteo per la convalida. Una volta ricevuta l'e-mail con la prova del pagamento, inviano la chiave di decrittazione e questo conclude la procedura.

La differenza principale, tuttavia, è nel software stesso. Attacca in molti modi diversi, quindi gli esperti in materia pensano che sia molto più difficile fermarlo. Gli aggiornamenti e le patch di sicurezza non aiuteranno, presumibilmente. Almeno non da soli. Il malware inflitto da Petya inizia con il sistema, è disponibile in diverse versioni e non esiste ancora una soluzione semplice che dovrebbe risolverlo.

Inoltre, molte aziende sono illuse nel pensare che patch o misure di sicurezza aggiuntive non lo siano essenziale, quindi è probabile che Petya cresca anche col passare del tempo fino a raggiungere il mondo livelli di minaccia. Questo è solo l'inizio di una massiccia crisi globale di ransomware e un test di allerta per i principali attori. È un ottimo esempio che le misure di sicurezza sono un must e che possiamo aspettarci che molti altri criminali informatici seguano questa strada.

Qual è la tua opinione sull'argomento? Non dimenticare di dircelo nella sezione commenti qui sotto.

STORIE CORRELATE CHE DEVI SCOPRIRE:

- Ecco perché Microsoft disabilita le terze partiantivirusin Windows 10

- I 10 migliori antivirus per la navigazione

- Ecco perché Microsoft disabilita l'antivirus di terze parti in Windows 10 Creators Update