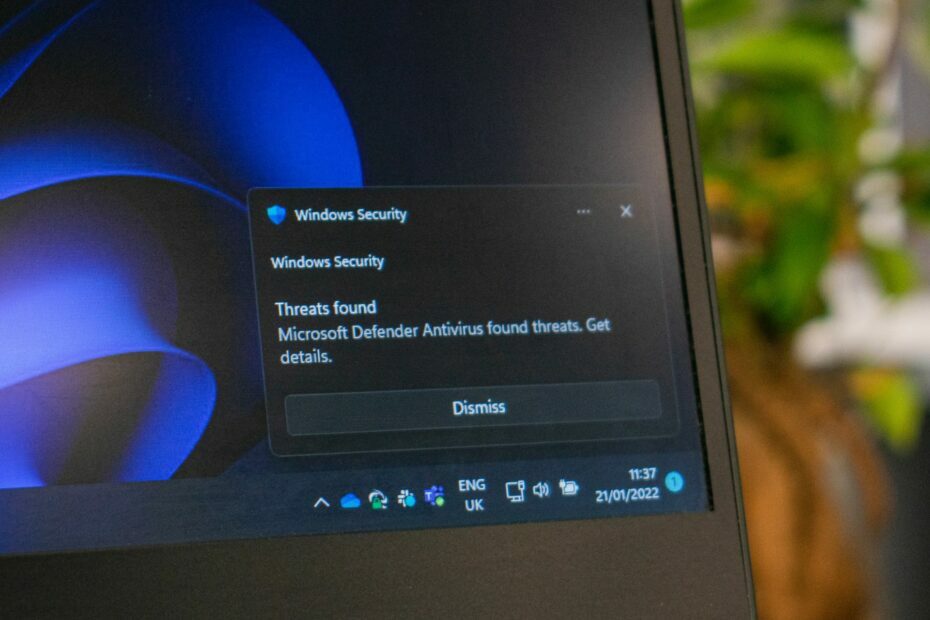

Gli aggiornamenti del Patch Tuesday sono qui e si concentrano sulla sicurezza.

- Nell'aggiornamento vengono affrontati 73 CVE, che vanno da moderati a critici.

- Vengono affrontate anche le vulnerabilità di Chrome e GitHub.

- Ora puoi scaricare e installare la versione KB5027231 su Windows 11.

È di nuovo quel periodo del mese. Hai indovinato. Il Patch Tuesday è arrivato con alcuni importanti aggiornamenti di sicurezza per Windows 11.

Secondo il colosso tecnologico con sede a Redmond, il KB5027231 affronta in modo specifico i problemi di sicurezza su Windows 11, incluso il miglioramento KB5026446caratteristiche di sicurezza.

Vale la pena notare che questo aggiornamento si concentra su non meno di 73 CVE che sono da critici a moderati e offre anche supporto a 22 CVE non Microsoft, in particolare per Chrome e GitHub.

Fortunatamente, nessuno di loro è sfruttato attivamente al momento, quindi puoi riprendere fiato se non hai aggiornato Windows 11.

KB5027231: ecco l'elenco completo dei CVE affrontati da Microsoft durante il Patch Tuesday

Alcuni dei più importanti CVE affrontati in questo aggiornamento della sicurezza si concentrano su CVE critici che attaccano Net Framework di Visual Studio, nonché Microsoft SharePoint Server.

Esiste un particolare CVE altamente soggetto ad attacchi, CVE-2023-32013, e riguarda il Denial of Service di Windows Hyper-V, quindi potresti voler aggiornare il tuo sistema se è nel tuo obiettivo.

Ecco l'elenco completo dei CVE affrontati da Microsoft il martedì della patch.

| Etichetta | CVE | Punteggio base | Vettore CVSS | Sfruttabilità | Domande frequenti? | Soluzioni alternative? | Mitigazioni? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| API di crittografia di Windows | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| API di crittografia di Windows | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| MicrosoftExchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET Nucleo | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| Cliente NuGet | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Edge (basato su Chromium) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| WindowsNTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Criteri di gruppo Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Client desktop remoto | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Server DHCP Windows | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| SharePoint di Microsoft Office | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | SÌ |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| WindowsWin32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| Driver di dispositivo Windows TPM | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| Mini driver del filtro per file cloud di Windows | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| Client desktop remoto | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| Metodi di autenticazione di Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Libreria di codec di Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Servizio di geolocalizzazione di Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Filtraggio di Windows | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Runtime di chiamata di procedura remota di Windows | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| Libreria di codec di Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| WindowsWin32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| Provider Microsoft WDAC OLE DB per SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Driver ODBC per Windows | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| File system resiliente di Windows (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Framework di traduzione collaborativa di Windows | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Driver filtro bus Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| Servizio di gestione contenitori di Windows | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| Programma di installazione di Windows | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Driver della stampante Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Windows Ciao | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Kernel Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Ruolo: Server DNS | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| PMI di Windows | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| Servizio Windows Server | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | SÌ |

| Microsoft PowerApp | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| MicrosoftOfficeExcel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| MicrosoftExchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento più probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| SharePoint di Microsoft Office | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| SharePoint di Microsoft Office | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| MicrosoftOfficeOutlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| SharePoint di Microsoft Office | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| MicrosoftOfficeExcel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| .NET e Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| MicrosoftOfficeExcel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Studio visivo | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Sfruttamento meno probabile | NO | NO | NO |

| SharePoint di Microsoft Office | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Edge (basato su Chromium) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Codice VisualStudio | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Edge (basato su Chromium) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Sfruttamento meno probabile | SÌ | NO | NO |

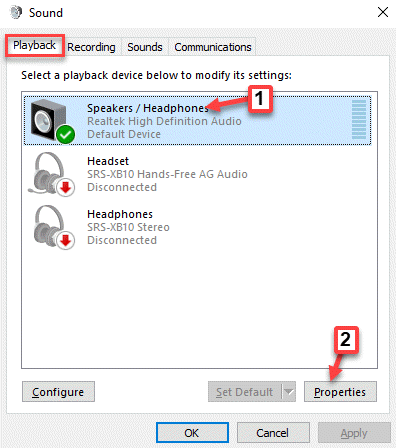

D'altra parte, gli aggiornamenti aggiungono anche il supporto per Audio Bluetooth a basso consumo energetico. Se ricordi, questa particolare funzione ti consentirà di utilizzare le tue cuffie Bluetooth wireless molto più a lungo fornendo la stessa qualità audio.

La tecnologia non richiede molta batteria dei tuoi dispositivi, consentendo un modo sostenibile per goderti la tua musica, i podcast e qualsiasi cosa tu stia ascoltando.

Ecco l'elenco degli altri miglioramenti in arrivo su Windows 11 con questo nuovo aggiornamento.

Miglioramenti

- Questo aggiornamento risolve un problema noto che riguarda le app a 32 bit che sono grande indirizzo a conoscenza e usa il API CopiaFile. Potresti riscontrare problemi quando salvi, copi o alleghi file. Se utilizzi un software di sicurezza commerciale o aziendale che utilizza attributi di file estesi, è probabile che questo problema ti riguardi. Per le app di Microsoft Office, questo problema riguarda solo le versioni a 32 bit. Potresti ricevere l'errore "Documento non salvato".

- Questo aggiornamento risolve un problema di compatibilità. Il problema si verifica a causa dell'utilizzo non supportato del registro.

- Questo aggiornamento risolve un problema che interessa il kernel di Windows. Questo problema è correlato a CVE-2023-32019. Per saperne di più, vedi KB5028407.

Cosa ne pensi di questi aggiornamenti del Patch Tuesday? Assicurati di farcelo sapere nella sezione commenti qui sotto.