La sicurezza informatica dovrebbe essere di fondamentale importanza per tutti noi con accesso a Internet, soprattutto se disponiamo di risorse preziose o informazioni sensibili da proteggere.

Tuttavia, proteggere il tuo account a volte può rivelarsi molto più difficile del semplice dire che lo farai, poiché terze parti ingegnose e malintenzionate troveranno sempre un modo per aggirare la sicurezza disponibile.

Di recente, ESET ha rilasciato correzioni di sicurezza per affrontare un'escalation dei privilegi locali di elevata gravità vulnerabilità che interessa più prodotti su sistemi che eseguono Windows 10 e versioni successive o Windows Server 2016 e al di sopra.

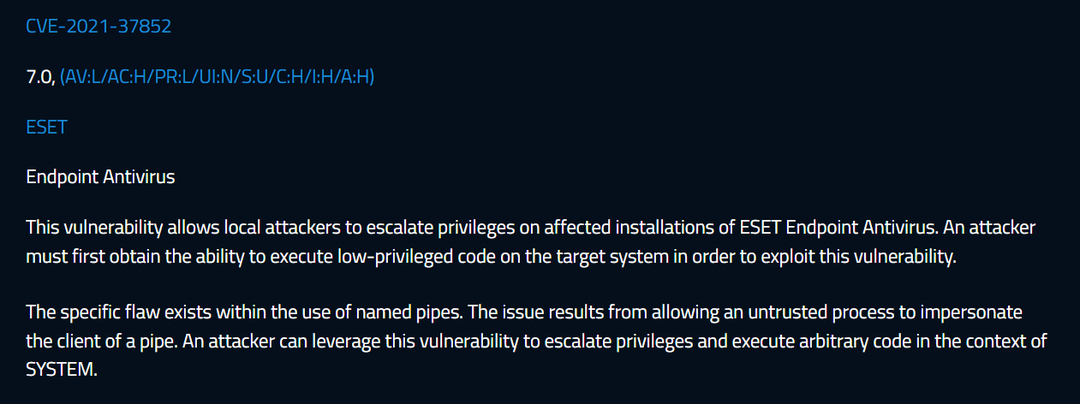

Il difetto, che è noto come CVE-2021-37852, è stato segnalato da Zero Day Initiative, avvertendo gli utenti che consente agli aggressori di aumentare i privilegi a AUTORITÀ NT\SISTEMA diritti di conto.

Tieni presente che questo è di gran lunga il più alto livello di privilegi su un sistema Windows e gli hacker lo ottengono utilizzando l'interfaccia di scansione antimalware di Windows.

Gli esperti di sicurezza avvertono di imminenti rischi informatici

Se non lo sapevi già, AMSI è stato introdotto per la prima volta con Windows 10 Technical Preview. In realtà consente ad app e servizi di richiedere scansioni del buffer di memoria da qualsiasi prodotto antivirus principale installato sul sistema.

Secondo gli esperti di sicurezza di ESET, questo può essere ottenuto solo dopo che gli attaccanti hanno guadagnato SeImpersonatePrivilegio diritti.

Come accennato in precedenza, questi privilegi vengono assegnati agli utenti del gruppo Administrators locale e del dispositivo account del servizio locale per rappresentare un client dopo l'autenticazione, il che dovrebbe limitarne l'impatto vulnerabilità.

D'altro canto, Iniziativa Zero Day ha affermato che ai criminali informatici è richiesto solo di ottenere la capacità di eseguire codice con privilegi limitati sul sistema di destinazione, che corrisponde al livello di gravità CVSS di ESET.

Ciò significa automaticamente che questo brutto e pericoloso bug può essere sfruttato da terze parti malintenzionate con privilegi bassi.

Gli esperti di sicurezza hanno anche pubblicato un elenco che mostra i prodotti interessati da questa vulnerabilità:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security ed ESET Smart Security Premium dalla versione 10.0.337.1 alla 15.0.18.0

- ESET Endpoint Antivirus per Windows ed ESET Endpoint Security per Windows dalla versione 6.6.2046.0 alla 9.0.2032.4

- ESET Server Security per Microsoft Windows Server 8.0.12003.0 e 8.0.12003.1, ESET File Security per Microsoft Windows Server dalla versione 7.0.12014.0 alla 7.3.12006.0

- ESET Server Security per Microsoft Azure dalla versione 7.0.12016.1002 alla 7.2.12004.1000

- ESET Security per Microsoft SharePoint Server dalla versione 7.0.15008.0 alla 8.0.15004.0

- ESET Mail Security per IBM Domino dalla versione 7.0.14008.0 alla 8.0.14004.0

- ESET Mail Security per Microsoft Exchange Server dalla versione 7.0.10019 alla 8.0.10016.0

È anche molto importante tenere presente che gli utenti di ESET Server Security per Microsoft Azure lo sono consigliato per aggiornare immediatamente all'ultima versione disponibile di ESET Server Security per Microsoft Windows Server.

Il lato positivo qui è che ESET in realtà non ha trovato alcuna prova di exploit progettati per prendere di mira i prodotti interessati da questo bug di sicurezza in natura.

Tuttavia, questo non significa che dobbiamo ignorare i passaggi necessari per tornare al sicuro. Sei mai stato vittima di un attacco così elaborato?

Condividi la tua esperienza con noi nella sezione commenti qui sotto.