- I ricercatori di sicurezza condividono notizie riguardanti la popolare app per conferenze di Microsoft.

- Apparentemente, Teams è ancora afflitto da quattro vulnerabilità che consentono agli aggressori di infiltrarsi.

- Due di loro possono essere usati per consentire la falsificazione delle richieste lato server (SSRF) e lo spoofing.

- Gli altri due riguardano solo gli smartphone Android e possono essere sfruttati per far trapelare indirizzi IP.

Proprio l'altro giorno stavamo parlando di Teams, raccontando come potresti non essere in grado di creare nuovi account organizzazione gratuitie la migliore app per conferenze di Microsoft è già tornata sotto i riflettori.

E sebbene ci sentiamo meglio quando dobbiamo segnalare correzioni e miglioramenti o nuove funzionalità in arrivo a Teams, dobbiamo anche informarti di questo rischio per la sicurezza.

Apparentemente, i ricercatori della sicurezza hanno scoperto quattro vulnerabilità separate all'interno di Teams, che potrebbero essere sfruttato per falsificare le anteprime dei collegamenti, divulgare indirizzi IP e persino accedere all'interno di Microsoft Servizi.

Quattro importanti vulnerabilità vengono ancora sfruttate in natura

Gli esperti di Positive Security si sono imbattuti in queste vulnerabilità mentre cercavano un modo per aggirare la Same-Origin Policy (SOP) in Teams ed Electron, secondo un post sul blog.

Nel caso in cui non si abbia familiarità con il termine, SOP è un meccanismo di sicurezza presente nei browser che aiuta a impedire ai siti Web di attaccarsi a vicenda.

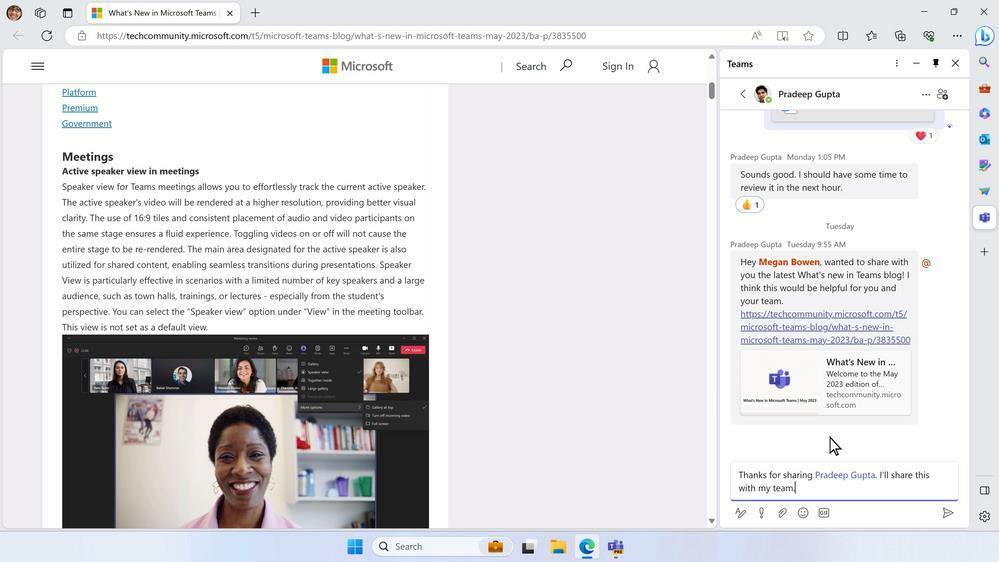

Durante le indagini su questa questione delicata, i ricercatori hanno scoperto che potevano aggirare la SOP in Teams abusando della funzione di anteprima del collegamento dell'app.

Ciò è stato effettivamente ottenuto consentendo al cliente di generare un'anteprima del collegamento per la pagina di destinazione e quindi utilizzando il testo di riepilogo o il riconoscimento ottico dei caratteri (OCR) sull'immagine di anteprima da estrarre informazione.

Inoltre, mentre faceva questo, il co-fondatore di Positive Security Fabian Bräunlein ha scoperto anche altre vulnerabilità non correlate nell'implementazione della funzione.

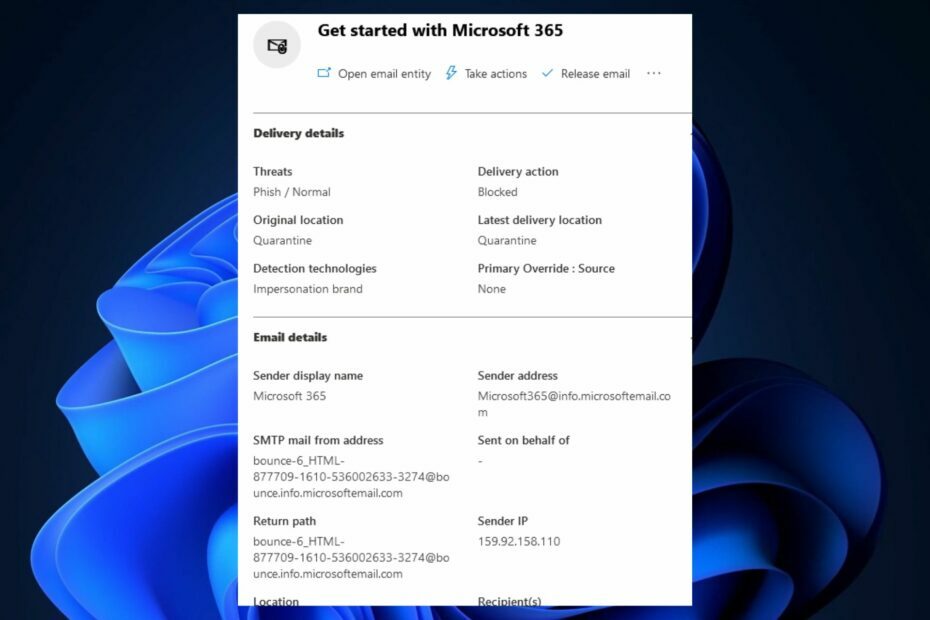

Due dei quattro fastidiosi bug rilevati in Microsoft Teams possono essere utilizzati su qualsiasi dispositivo e consentono la falsificazione delle richieste lato server (SSRF) e lo spoofing.

Gli altri due riguardano solo gli smartphone Android e possono essere sfruttati per perdere indirizzi IP e ottenere Denial of Service (DOS).

Inutile dire che, sfruttando la vulnerabilità SSRF, i ricercatori sono stati in grado di far trapelare informazioni dalla rete locale di Microsoft.

Allo stesso tempo, il bug di spoofing può essere utilizzato per migliorare l'efficacia degli attacchi di phishing o per nascondere i collegamenti dannosi.

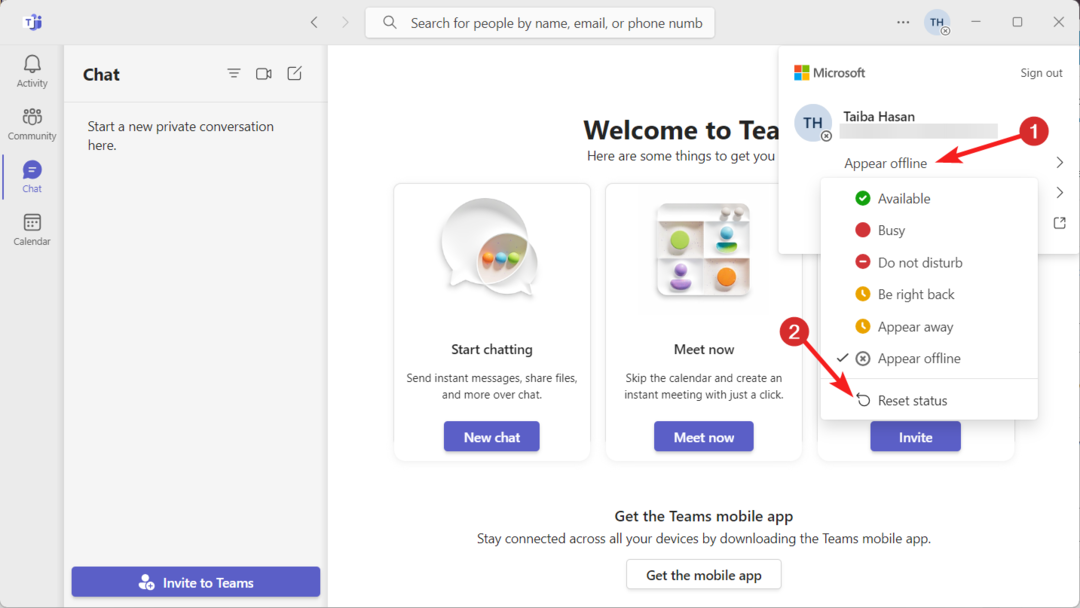

Il più preoccupante di tutti dovrebbe essere sicuramente il bug del DOS, in quanto un utente malintenzionato può inviare un utente a messaggio che include un'anteprima del collegamento con una destinazione del collegamento di anteprima non valida per l'arresto anomalo dell'app Teams per Androide.

Sfortunatamente, l'app continuerà a bloccarsi quando si tenta di aprire la chat o il canale con il messaggio dannoso.

Positive Security ha infatti informato Microsoft delle sue scoperte il 10 marzo attraverso il suo programma di bug bounty. Da allora, il gigante della tecnologia ha corretto solo la vulnerabilità alla perdita di indirizzi IP in Teams per Android.

Ma ora che queste informazioni sconcertanti sono pubbliche e le conseguenze di queste vulnerabilità sono abbastanza chiare, Microsoft dovrà intensificare il suo gioco e trovare alcune soluzioni rapide ed efficaci.

Hai riscontrato problemi di sicurezza durante l'utilizzo di Teams? Condividi la tua esperienza con noi nella sezione commenti qui sotto.