- Microsoft sta avvertendo i suoi utenti e consigliando loro di agire immediatamente per rimanere protetti.

- Una nuova campagna di phishing è stata scoperta dal Team di intelligence sulle minacce di Microsoft 365 Defender.

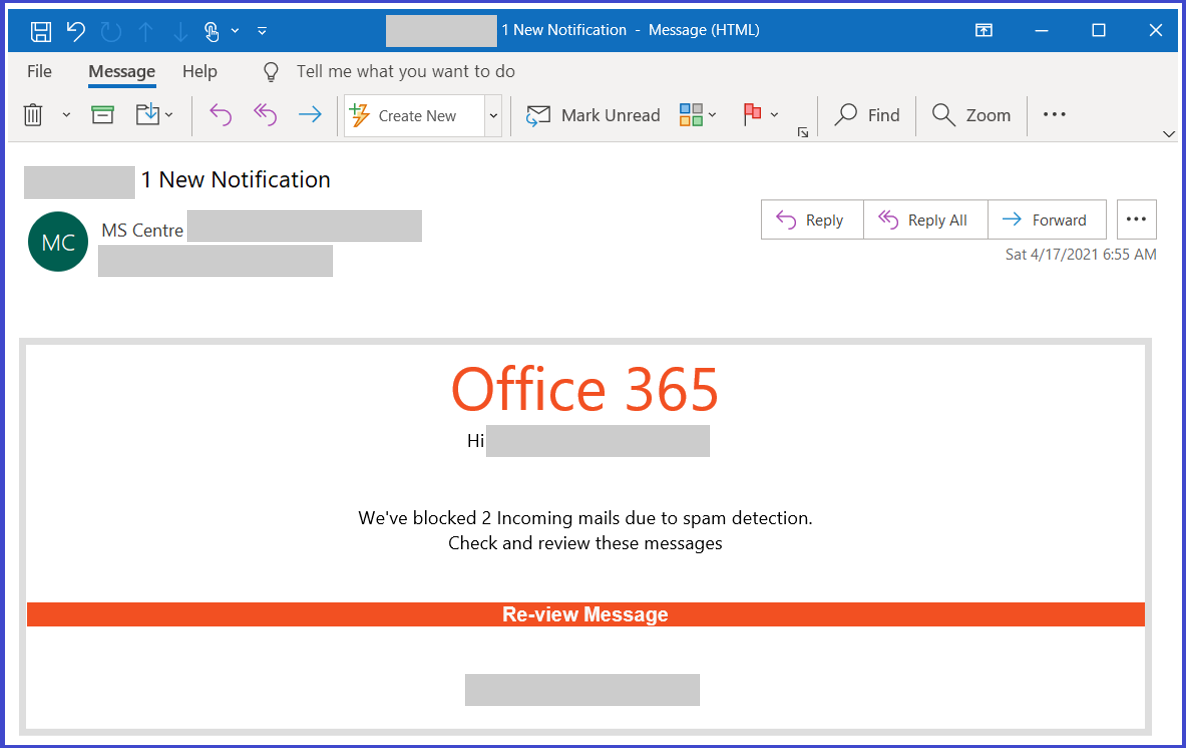

- Gli aggressori combinano questi collegamenti con esche di ingegneria sociale che impersonano strumenti di produttività ben noti.

- Per far sembrare tutto normale, gli hacker utilizzano Google reCAPTCHA per bloccare qualsiasi tentativo di scansione dinamica.

La società tecnologica con sede a Redmond ha emesso un avviso per tutti i suoi utenti, esortandoli a intraprendere le azioni appropriate per rimanere protetti.

Gli esperti hanno monitorato una diffusa campagna di phishing delle credenziali che si basa su collegamenti di reindirizzamento aperti, suggerendo contemporaneamente che può difendersi da tali schemi.

Questo è solo uno dei tanti schemi di questo tipo tentati da terzi malintenzionati negli ultimi mesi, quindi dovremmo davvero prendere sul serio questo avvertimento e fare tutto il possibile per proteggere i nostri dati sensibili.

Microsoft sensibilizza sul nuovo attacco di phishing

Anche se i collegamenti di reindirizzamento nei messaggi di posta elettronica sono uno strumento fondamentale per indirizzare i destinatari a siti Web di terze parti o monitorare i tassi di clic e misurare il successo delle campagne di vendita e marketing, ci sono altri modi per farlo bene.

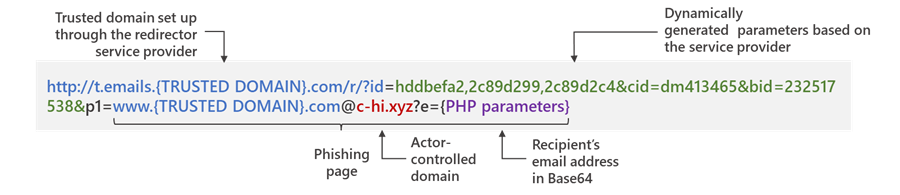

Un apri reindirizzamento si verifica quando un'applicazione Web consente a un parametro HTTP di contenere un URL fornito dall'utente che fa sì che la richiesta HTTP venga reindirizzata alla risorsa di riferimento.

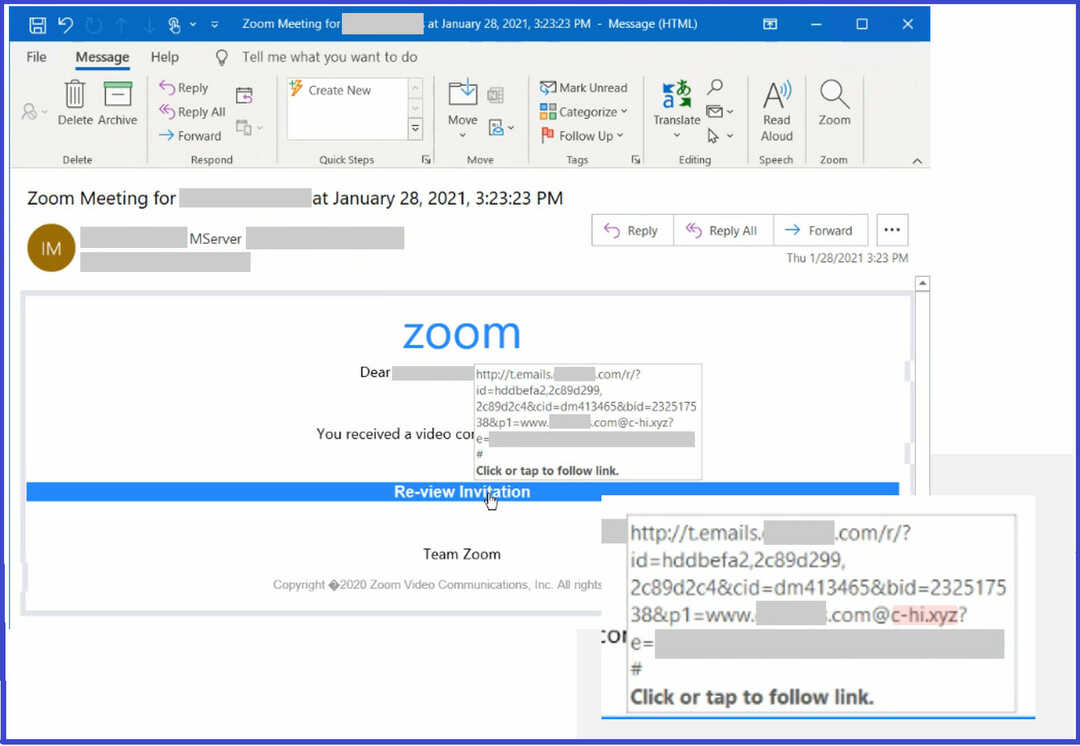

Questa stessa tecnica può essere abusata dai concorrenti per reindirizzare tali collegamenti alla propria infrastruttura, mantenendo allo stesso tempo intatto il dominio di fiducia nell'URL completo.

Ciò li aiuta a eludere l'analisi da parte dei motori anti-malware, anche quando gli utenti tentano di passare con il mouse sui collegamenti per verificare eventuali segni di contenuti sospetti.

Il Microsoft 365 Defender Threat Intelligence Team ha sviluppato su questo argomento e ha spiegato come vengono condotti questi attacchi, in modo dettagliato post sul blog.

Gli aggressori combinano questi collegamenti con esche di ingegneria sociale che impersonano strumenti e servizi di produttività ben noti per indurre gli utenti a fare clic. Ciò porta a una serie di reindirizzamenti, inclusa una pagina di verifica CAPTCHA che aggiunge un senso di legittimità e tentativi di eludere alcuni sistemi di analisi automatizzati, prima di portare l'utente a un accesso falso pagina. Questo alla fine porta alla compromissione delle credenziali, che apre l'utente e la sua organizzazione ad altri attacchi.

Al fine di condurre con successo potenziali vittime a siti di phishing, gli URL di reindirizzamento incorporati nel messaggio vengono impostati utilizzando un servizio legittimo.

Infatti, i domini finali controllati dall'attore contenuti nel collegamento sfruttano i domini di primo livello .xyz, .club, .shop e .online, ma che vengono passati come parametri in modo da sgattaiolare oltre il gateway di posta elettronica soluzioni.

Microsoft ha dichiarato di aver scoperto almeno 350 domini di phishing unici come parte di questa campagna di hacking.

Lo strumento più efficace di cui dispongono gli hacker è convincere le esche di ingegneria sociale che pretendono di essere messaggi di notifica da app come Office 365 e Zoom, una tecnica di evasione del rilevamento ben congegnata e un'infrastruttura duratura per eseguire il attacchi.

E per rafforzare ulteriormente la credibilità dell'attacco, facendo clic sul collegamento appositamente predisposto si reindirizza gli utenti a una pagina di destinazione dannosa che utilizza Google reCAPTCHA per bloccare qualsiasi scansione dinamica tentativi.

Dopo aver completato la verifica CAPTCHA, alle vittime viene visualizzata una pagina di accesso fraudolenta che imita un servizio noto come Microsoft Office 365, solo per strisciare le loro password dopo aver inviato il informazione.

Se la vittima inserisce una password, la pagina si aggiorna con un messaggio di errore che dichiara che la sessione è scaduta e indica al visitatore di inserire nuovamente la password.

Questa è una pratica di convalida dei dati non dissimile dal rituale del doppio opt-in utilizzato dai servizi di liste di email marketing per garantire la conformità alle leggi sullo spam.

Le vittime di phishing vengono reindirizzate a un sito Web di sicurezza Sophos legittimo che indica, erroneamente, che il messaggio e-mail che è stato loro notificato di recuperare è stato rilasciato.

Ora che siamo consapevoli del pericolo, possiamo andare avanti e intraprendere azioni appropriate immediate, riducendo il rischio di diventare un'altra statistica in questa guerra cibernetica.

Stai facendo tutto il possibile per proteggerti dai tentativi di phishing? Fatecelo sapere nella sezione commenti qui sotto.

![L'antivirus può rilevare il phishing? [Guida alla prevenzione]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![L'antivirus può rilevare il phishing? [Guida alla prevenzione]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)