Perangkat Lunak Perusak

Malware BitRAT melewati Defender yang menyamar sebagai alat pemverifikasi kunci WindowsPerangkat Lunak PerusakWindows 10

Apa yang harus menjadi prioritas nomor satu saat mengakses internet? Jika Anda menebak sesuatu yang berkaitan dengan belanja atau permainan, Anda belum sampai di sana.Faktanya, keamanan harus menja...

Baca selengkapnya

5 Solusi Antivirus Terbaik untuk Digunakan Dengan MalwarebytesPerangkat Lunak PerusakAnti Virus

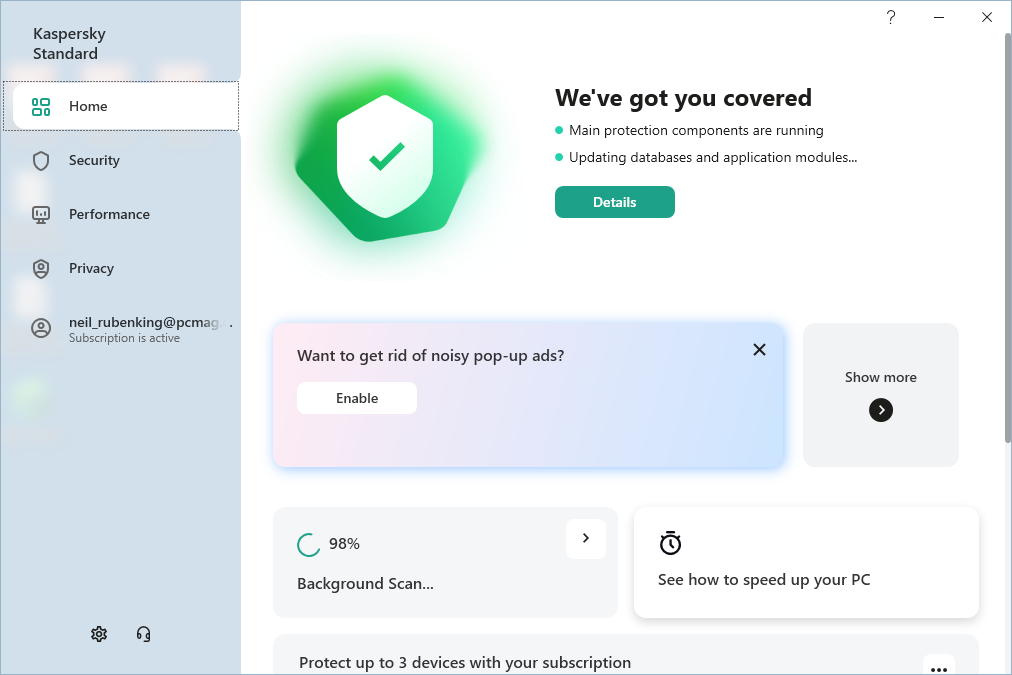

Gunakan Malwarebytes dengan antivirus untuk meningkatkan keamanan PC AndaMenemukan antivirus terbaik untuk digunakan dengan Malwarebytes diperlukan untuk memastikan perlindungan keseluruhan terbaik...

Baca selengkapnya

Alat CISA baru ini dapat mencegah upaya peretasan di cloud MicrosoftPerangkat Lunak Perusak

CISA telah merilis alat respons insiden sumber terbuka baru.Ini membantu mendeteksi tanda-tanda aktivitas jahat di cloud Microsoft.Admin TI dan pakar keamanan pasti akan menyukainya.Banyak dari kit...

Baca selengkapnya

Waspadalah terhadap aktor ancaman bernama cuaca iniPerangkat Lunak Perusak

Ketahui siapa ancaman online terbesar Raksasa teknologi baru saja mengganti nama seluruh database aktor ancaman.Sekarang, ancaman akan diberi label menggunakan ikon bertema cuaca.Negara-negara tert...

Baca selengkapnya

RogueKiller vs Malwarebytes: Alat penghapus malware terbaikPerangkat Lunak PerusakPenghapusan Perangkat Lunak Jahat

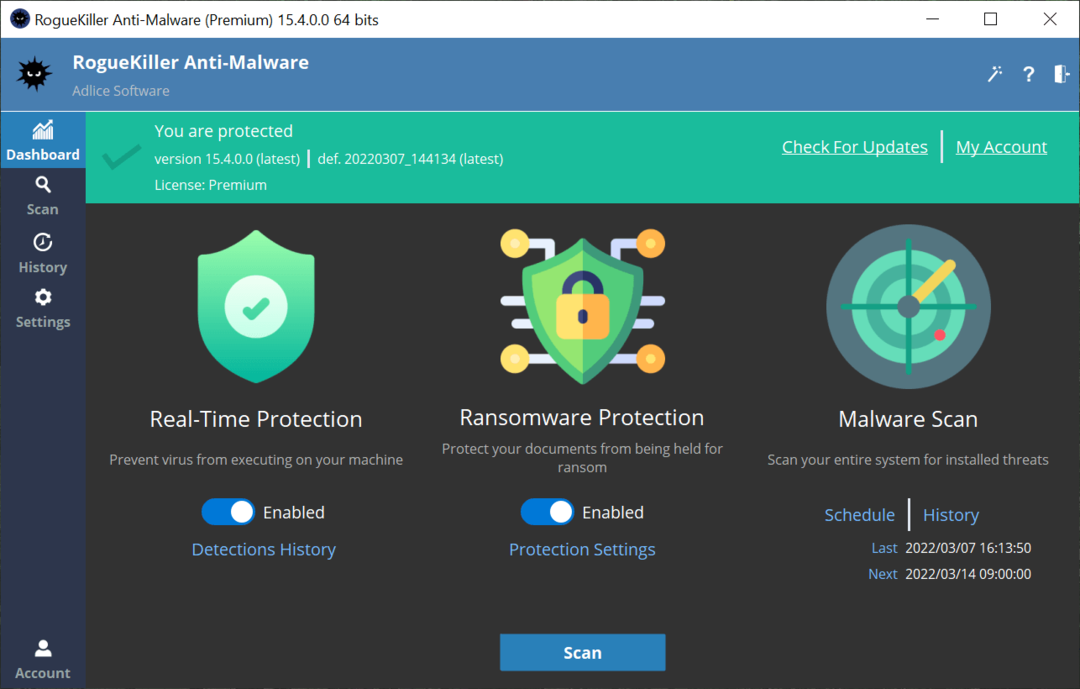

RogueKiller dan Malwarebytes keduanya sangat efisienMengenai penghapusan malware, dua solusi paling populer adalah RogueKiller dan Malwarebytes, tetapi manakah pilihan yang lebih baik?RogueKiller a...

Baca selengkapnya

Apa itu UpdateCheck.exe & Kegunaannya?Penggunaan Cpu TinggiPerangkat Lunak PerusakKinerja Pc

Semua tentang proses dan tips untuk mengurangi penggunaan CPU-nyaItu UpdateCheck.exe proses umumnya ditautkan ke aplikasi pihak ketiga yang menggunakannya untuk memindai versi yang lebih baru.Beber...

Baca selengkapnya

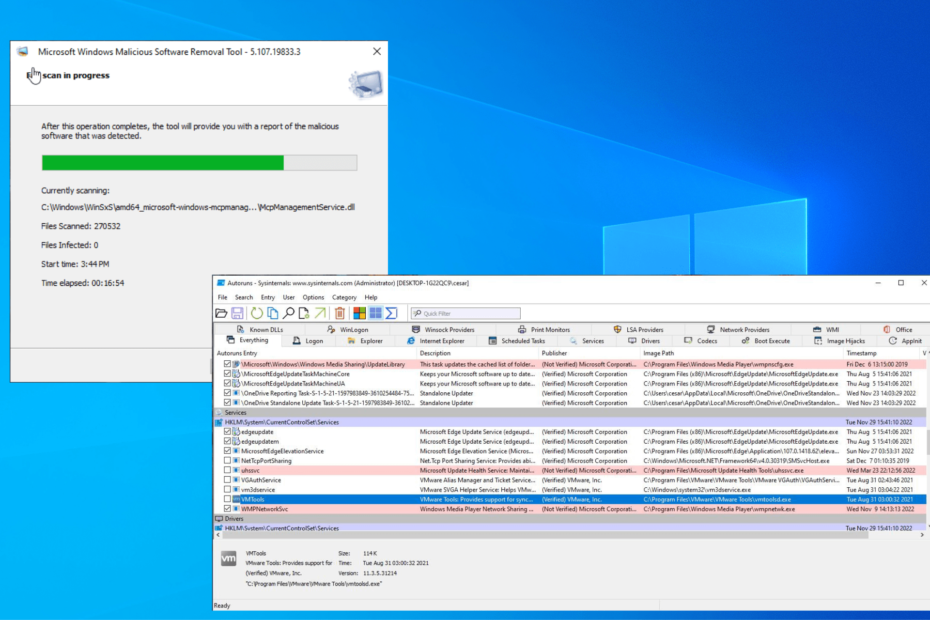

Cara Memperbaiki Penggunaan CPU & Disk Tinggi MRT.exe: 3 Cara CepatPenggunaan Cpu TinggiPerangkat Lunak PerusakWindows 10

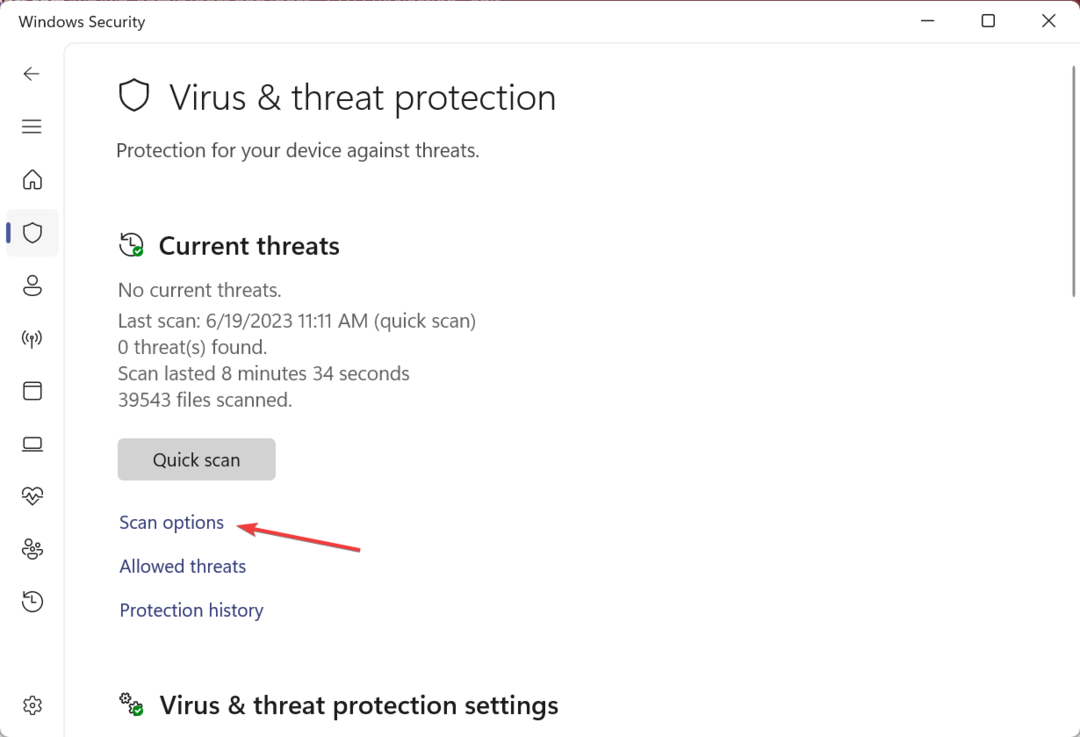

Pelajari cara menghentikan Alat Penghapus Perangkat Lunak Berbahaya dengan mudah MRT.exe adalah perangkat lunak Windows asli yang akan mencari dan menghapus malware dari komputer Anda.Namun, telah ...

Baca selengkapnya![Bisakah Anda Diretas dengan Kode QR? [Panduan Pencegahan]](/f/67281e591af022db3345bf9bdf137753.jpg?width=300&height=460)

Bisakah Anda Diretas dengan Kode QR? [Panduan Pencegahan]Masalah IphonePerangkat Lunak PerusakKeamanan

Bersiaplah untuk terkejut dengan temuan kamiKita menemukan kode QR di mana-mana, baik di situs web, kafe, atau bahkan papan reklame. Laporan menunjukkan bahwa peretas berulang kali menyusup ke kode...

Baca selengkapnya

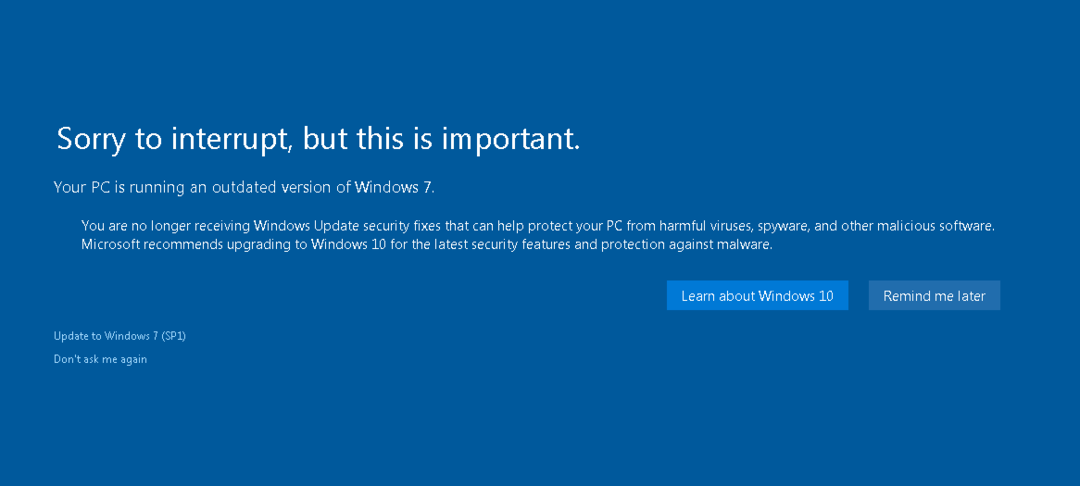

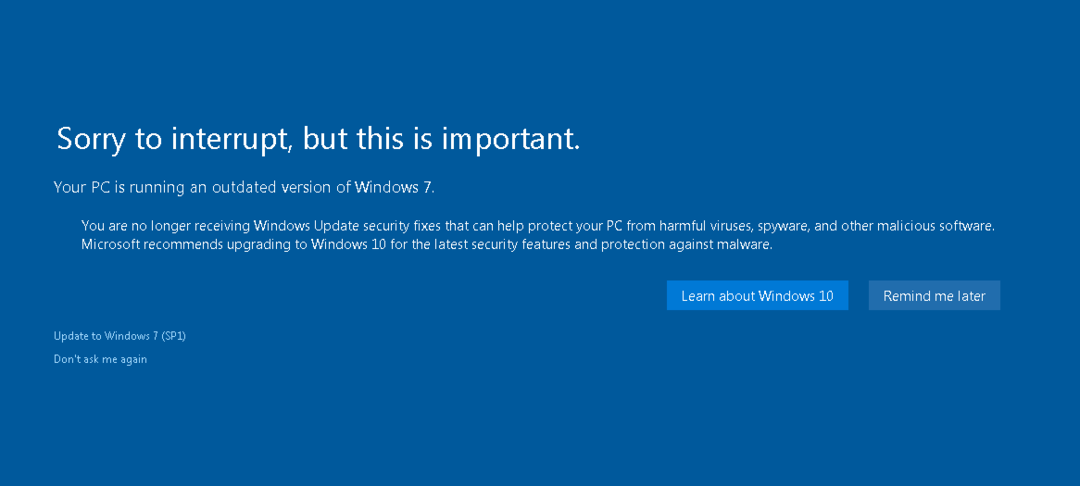

Zeus Malware: Apa itu & Bagaimana Mencegah atau MenghapusnyaPerangkat Lunak PerusakPenghapusan Perangkat Lunak Jahat

Bencana bisa datang kapan saja, tapi tidak jika kita siapMalware Zeus hadir dalam berbagai bentuk yang sebagian besar memanfaatkan perangkat lunak usang dan sistem yang tidak aman.Kami menelusuri j...

Baca selengkapnya

Zeus Malware: Apa itu & Bagaimana Mencegah atau MenghapusnyaPerangkat Lunak PerusakPenghapusan Perangkat Lunak Jahat

Bencana bisa datang kapan saja, tapi tidak jika kita siapMalware Zeus hadir dalam berbagai bentuk yang sebagian besar memanfaatkan perangkat lunak usang dan sistem yang tidak aman.Kami menelusuri j...

Baca selengkapnya