- Google mengumumkan perbaikan untuk 10 kerentanan browser Chromium, termasuk bug zero-day.

- Patch untuk memperbaiki masalah harus dirilis pada 10 November.

- Pelajari semua yang perlu diketahui tentang browser Google dari kami Pusat Chrome.

- Gulir setiap hari melalui Bagian keamanan untuk tetap terinformasi dengan pelanggaran keamanan terbaru.

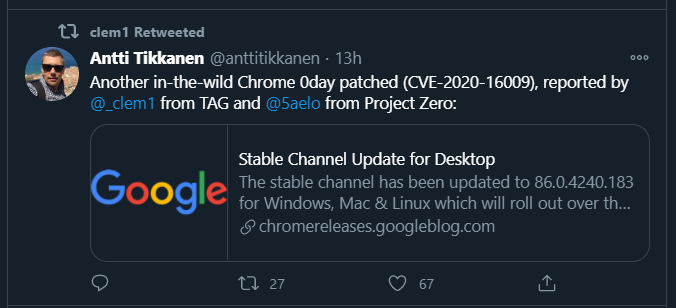

Google telah mengumumkan versi stabil 86.0.4240.183 dari Browser berbasis Chromium untuk Windows, Mac, dan Linux.

Ini mencakup 10 tambalan, salah satunya mengacu pada kerentanan zero-day yang mungkin telah memengaruhi pengguna.

Menurut catatan rilis:

Google mengetahui laporan bahwa eksploitasi untuk CVE-2020-1609 ada di alam liar.

Bagaimana pengaruh browser Chrome?

Seperti yang disebutkan, salah satu tambalan mengacu pada Implementasi yang tidak tepat di V8, untuk CVE-2020-16009. (V8 adalah mesin Chrome yang menangani kode JavaScript.)

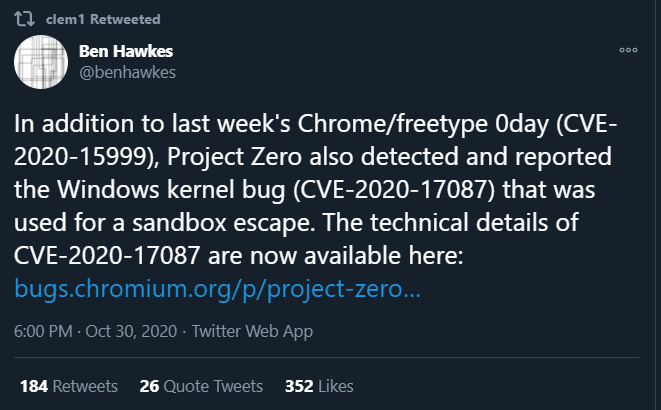

Ini datang hanya beberapa hari setelah salah satu pimpinan teknis Project Zero Google mengungkapkan kernel Windows serangga yang dapat digunakan penyerang untuk melarikan diri dari kotak pasir.

Kerentanan kedua ini telah diuji pada sistem Windows 10, namun mungkin telah memengaruhi OS Windows 7 dan yang lebih baru.

Rincian teknis lebih lanjut tentang kedua masalah dapat ditemukan di sumber daya yang disebutkan.

Bagaimana pengguna dapat menghindari kerentanan seperti itu?

Untuk pengguna biasa, kerentanan tersebut dapat digunakan oleh penyerang untuk mengeksekusi kode berbahaya di dalam browser Chrome.

Google tidak memperluas detail masalah yang disebutkan, dan mereka juga tidak menawarkan solusi untuk pengguna.

Di sisi lain, disebutkan bahwa patch untuk masalah tersebut akan dirilis pada 10 November.

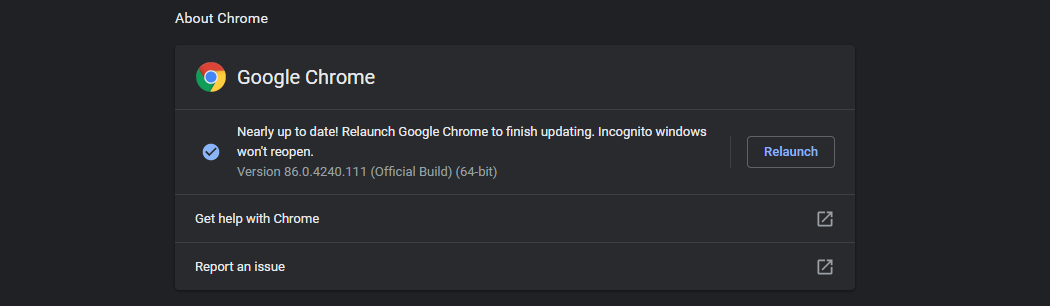

Sampai saat itu, pengguna diharapkan untuk memastikan bahwa browser Chromium mereka diperbarui secara menyeluruh.

Browser dapat diperbarui dengan masuk ke menu, tekan Setelan > Tentang Chrome.

Pernahkah Anda melihat ada perilaku yang tidak biasa dengan browser Chrome Anda akhir-akhir ini? Bagikan pemikiran Anda tentang topik ini dengan kami menggunakan bagian komentar di bawah.