Keamanan siber harus menjadi sangat penting bagi kita semua yang memiliki akses ke internet, terutama jika kita memiliki aset berharga atau informasi sensitif yang harus dilindungi.

Namun, mengamankan akun Anda terkadang terbukti jauh lebih sulit daripada sekadar mengatakan Anda akan melakukannya, karena pihak ketiga jahat yang cerdik akan selalu menemukan cara untuk melewati keamanan yang tersedia.

Baru-baru ini, ESET merilis perbaikan keamanan untuk mengatasi eskalasi hak istimewa lokal yang sangat parah kerentanan yang memengaruhi banyak produk pada sistem yang menjalankan Windows 10 dan yang lebih baru atau Windows Server 2016 dan di atas.

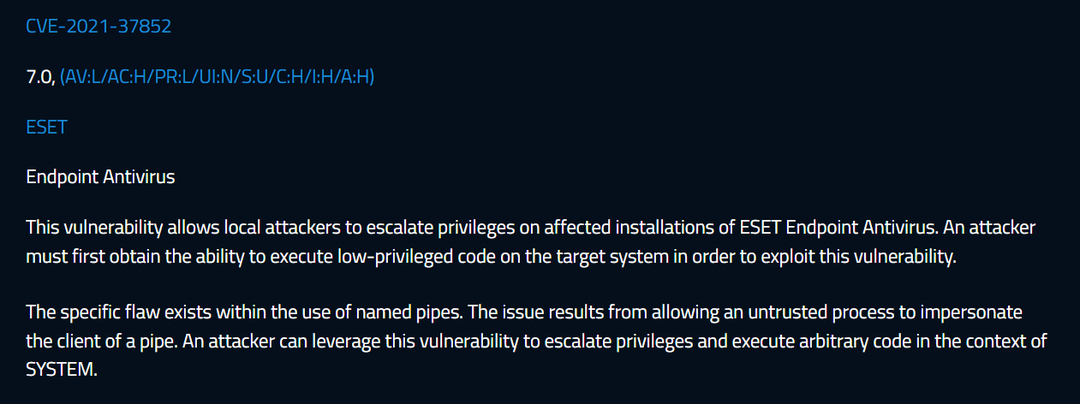

Cacatnya, yang dikenal sebagai CVE-2021-37852, dilaporkan oleh Zero Day Initiative, memperingatkan pengguna bahwa ini memungkinkan penyerang untuk meningkatkan hak istimewa ke NT OTORITAS\SYSTEM hak akun.

Ingatlah bahwa ini adalah tingkat hak istimewa tertinggi pada sistem Windows, dan para peretas mencapainya dengan menggunakan Antarmuka Pemindaian Antimalware Windows.

Pakar keamanan memperingatkan tentang risiko dunia maya yang akan datang

Jika Anda belum tahu, AMSI pertama kali diperkenalkan dengan Windows 10 Technical Preview. Ini sebenarnya memungkinkan aplikasi dan layanan untuk meminta pemindaian buffer memori dari produk antivirus utama apa pun yang diinstal pada sistem.

Menurut pakar keamanan di ESET, ini hanya dapat dicapai setelah penyerang mendapatkan SeImpersonateHak hak istimewa.

Seperti yang kami sebutkan sebelumnya, hak istimewa ini diberikan kepada pengguna di grup Administrator lokal dan perangkat akun Layanan lokal untuk menyamar sebagai klien setelah otentikasi yang seharusnya membatasi dampak ini kerentanan.

Di samping itu, Inisiatif Zero Day menyatakan bahwa penjahat dunia maya hanya diharuskan untuk mendapatkan kemampuan untuk mengeksekusi kode dengan hak istimewa rendah pada sistem target, yang sesuai dengan peringkat keparahan CVSS ESET.

Ini secara otomatis berarti bahwa bug jahat dan berbahaya ini dapat dieksploitasi oleh pihak ketiga yang jahat dengan hak istimewa yang rendah.

Pakar keamanan juga menerbitkan daftar yang menunjukkan produk yang terpengaruh oleh kerentanan ini:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security, dan ESET Smart Security Premium dari versi 10.0.337.1 hingga 15.0.18.0

- ESET Endpoint Antivirus untuk Windows dan ESET Endpoint Security untuk Windows dari versi 6.6.2046.0 hingga 9.0.2032.4

- Keamanan Server ESET untuk Microsoft Windows Server 8.0.12003.0 dan 8.0.12003.1, Keamanan File ESET untuk Microsoft Windows Server dari versi 7.0.12014.0 hingga 7.3.12006.0

- Keamanan Server ESET untuk Microsoft Azure dari versi 7.0.12016.1002 hingga 7.2.12004.1000

- Keamanan ESET untuk Microsoft SharePoint Server dari versi 7.0.15008.0 hingga 8.0.15004.0

- ESET Mail Security untuk IBM Domino dari versi 7.0.14008.0 hingga 8.0.14004.0

- ESET Mail Security untuk Microsoft Exchange Server dari versi 7.0.10019 hingga 8.0.10016.0

Juga sangat penting untuk diperhatikan adalah bahwa Keamanan Server ESET untuk pengguna Microsoft Azure adalah disarankan untuk segera memperbarui ke versi terbaru yang tersedia dari ESET Server Security untuk Microsoft Windows Server.

Sisi baiknya di sini adalah bahwa ESET sebenarnya tidak menemukan bukti eksploitasi yang dirancang untuk menargetkan produk yang terpengaruh oleh bug keamanan ini di alam liar.

Namun, ini tidak berarti bahwa kita harus mengabaikan langkah-langkah yang diperlukan untuk menjadi aman kembali. Pernahkah Anda menjadi korban serangan yang begitu rumit?

Bagikan pengalaman Anda dengan kami di bagian komentar di bawah.