- Microsoft memperingatkan penggunanya dan menyarankan mereka untuk segera mengambil tindakan agar tetap terlindungi.

- Kampanye phishing baru telah ditemukan oleh Tim Intelijen Ancaman Pembela Microsoft 365.

- Penyerang menggabungkan tautan ini dengan umpan rekayasa sosial yang meniru alat produktivitas terkenal.

- Untuk membuat semuanya tampak normal, peretas menggunakan Google reCAPTCHA untuk memblokir segala upaya pemindaian dinamis.

Perusahaan teknologi yang berbasis di Redmond mengeluarkan peringatan untuk semua penggunanya, mendesak mereka untuk mengambil tindakan yang tepat agar tetap terlindungi.

Para ahli telah melacak kampanye phishing kredensial yang tersebar luas yang mengandalkan tautan redirector terbuka, sekaligus menyarankannya untuk bertahan melawan skema semacam itu.

Ini hanyalah salah satu dari beberapa skema yang dicoba oleh pihak ketiga yang jahat dalam beberapa bulan terakhir, jadi kita harus benar-benar menanggapi peringatan ini dengan serius dan melakukan segala yang kita bisa untuk melindungi data sensitif kita.

Microsoft meningkatkan kesadaran tentang serangan phishing baru

Meskipun tautan pengalihan dalam pesan email adalah alat penting untuk membawa penerima ke situs web pihak ketiga atau melacak tingkat klik dan mengukur keberhasilan kampanye penjualan dan pemasaran, ada cara lain untuk dilakukan dengan baik.

NS buka pengalihan adalah saat aplikasi web mengizinkan parameter HTTP berisi URL yang disediakan pengguna yang menyebabkan permintaan HTTP dialihkan ke sumber daya yang direferensikan.

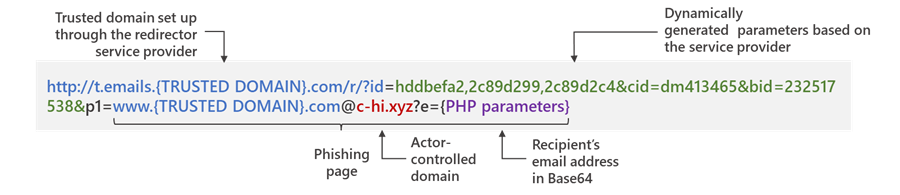

Teknik yang sama ini dapat disalahgunakan oleh pesaing untuk mengalihkan tautan tersebut ke infrastruktur mereka sendiri, pada saat yang sama menjaga domain tepercaya di URL lengkap tetap utuh.

Ini membantu mereka menghindari analisis oleh mesin anti-malware, bahkan ketika pengguna mencoba mengarahkan kursor ke tautan untuk memeriksa tanda-tanda konten yang mencurigakan.

Tim Intelijen Ancaman Pembela Microsoft 365 mengembangkan topik ini dan menjelaskan cara serangan ini dilakukan, secara mendetail posting blog.

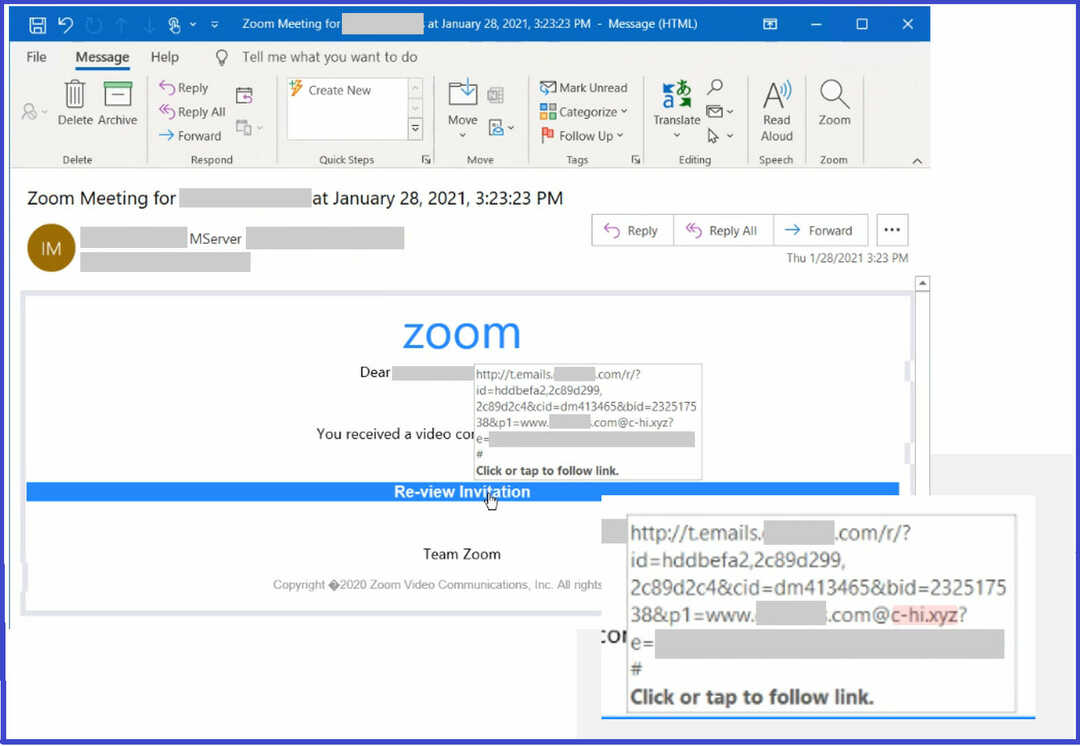

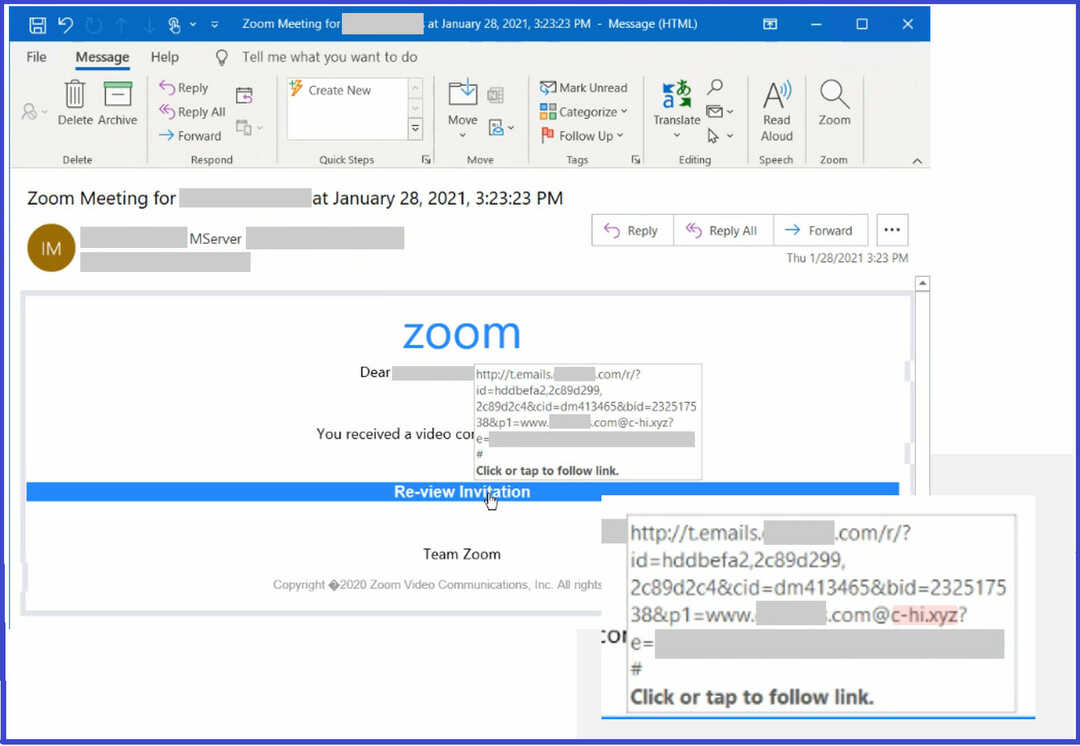

Penyerang menggabungkan tautan ini dengan umpan rekayasa sosial yang meniru alat dan layanan produktivitas terkenal untuk memikat pengguna agar mengklik. Melakukannya mengarah ke serangkaian pengalihan — termasuk halaman verifikasi CAPTCHA yang menambahkan kesan legitimasi dan upaya untuk menghindari beberapa sistem analisis otomatis — sebelum membawa pengguna ke proses masuk palsu halaman. Ini pada akhirnya mengarah pada kompromi kredensial, yang membuka pengguna dan organisasi mereka terhadap serangan lain.

Agar berhasil mengarahkan calon korban ke situs phishing, URL pengalihan yang disematkan dalam pesan disiapkan menggunakan layanan yang sah.

Faktanya, domain terakhir yang dikendalikan aktor yang terdapat dalam tautan memanfaatkan domain tingkat atas .xyz, .club, .shop, dan .online, tetapi yang dilewatkan sebagai parameter untuk menyelinap melewati gateway email solusi.

Microsoft menyatakan bahwa mereka menemukan setidaknya 350 domain phishing unik sebagai bagian dari kampanye peretasan ini.

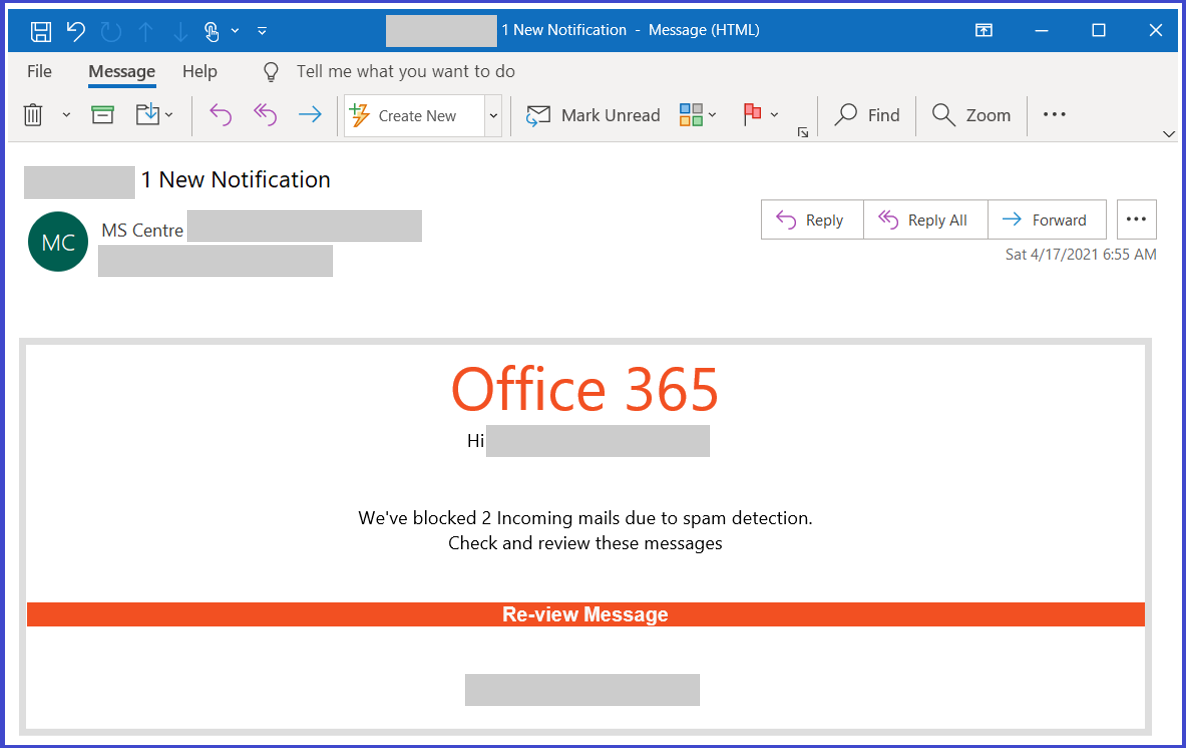

Alat paling efektif yang dimiliki peretas adalah meyakinkan umpan rekayasa sosial yang dimaksudkan sebagai pesan pemberitahuan dari aplikasi seperti Office 365 dan Zoom, teknik penghindaran deteksi yang dirancang dengan baik, dan infrastruktur yang tahan lama untuk melakukan serangan.

Dan untuk lebih meningkatkan kredibilitas serangan, mengklik pengalihan tautan yang dibuat khusus pengguna ke laman landas berbahaya yang menggunakan Google reCAPTCHA untuk memblokir pemindaian dinamis apa pun upaya.

Setelah menyelesaikan verifikasi CAPTCHA, para korban akan ditampilkan halaman login palsu yang meniru layanan yang dikenal seperti Microsoft Office 365, hanya untuk menggesek kata sandi mereka setelah mengirimkan informasi.

Jika korban memasukkan kata sandi, halaman kemudian disegarkan dengan pesan kesalahan yang menyatakan bahwa sesi telah habis dan mengarahkan pengunjung untuk memasukkan kata sandi lagi.

Ini adalah praktik validasi data yang tidak berbeda dengan ritual double opt-in yang digunakan oleh layanan daftar pemasaran email untuk memastikan kepatuhan terhadap undang-undang spam.

Korban phishing dialihkan ke situs web keamanan Sophos yang sah, yang menunjukkan, secara salah, bahwa pesan email yang diberitahukan kepada mereka untuk diambil telah dirilis.

Sekarang kita menyadari bahayanya, kita dapat melanjutkan dan segera mengambil tindakan yang tepat, mengurangi risiko menjadi statistik lain dalam perang cyber ini.

Apakah Anda melakukan semua yang Anda bisa untuk tetap terlindungi dari upaya phishing? Beri tahu kami di bagian komentar di bawah.