A veszélyes sérülékenységet a SecureWorks fedezte fel az év elején.

- A támadó egyszerűen eltérít egy elhagyott URL-t, és magasabb szintű jogosultságok megszerzésére használja fel.

- A sérülékenységet a SecureWorks kiberbiztonsági cég fedezte fel.

- A Microsoft azonnal foglalkozott vele, azonban sokat mond a kiberbiztonság szintjéről.

Az év elején a Microsoft Entra ID (amely akkoriban úgy volt ismert, mint Azure Active Directory) könnyen feltörhették és feltörhették volna a hackerek elhagyott válasz URL-ek használatával. A SecureWorks kutatóiból álló csapat fedezte fel ezt a biztonsági rést, és figyelmeztette a Microsoftot.

A redmondi székhelyű technológiai óriás gyorsan orvosolta a sérülékenységet, és a kezdeti bejelentést követő 24 órán belül eltávolította a Microsoft Entra ID-ből az elhagyott válasz URL-t.

Most, majdnem 6 hónappal a felfedezés után, a mögötte álló csapat egy blogbejegyzésben derült ki, az a folyamat, amely az elhagyott válasz URL-ek megfertőzése és a Microsoft Entra ID felgyújtása mögött rejlik, lényegében veszélyeztetve azt.

Az elhagyott URL használatával a támadó könnyen megszerezheti a Microsoft Entra ID használatával magasabb szintű jogosultságokat a szervezetben. Mondanunk sem kell, hogy a sérülékenység nagy kockázatot jelentett, és a Microsoft láthatóan nem tudott róla.

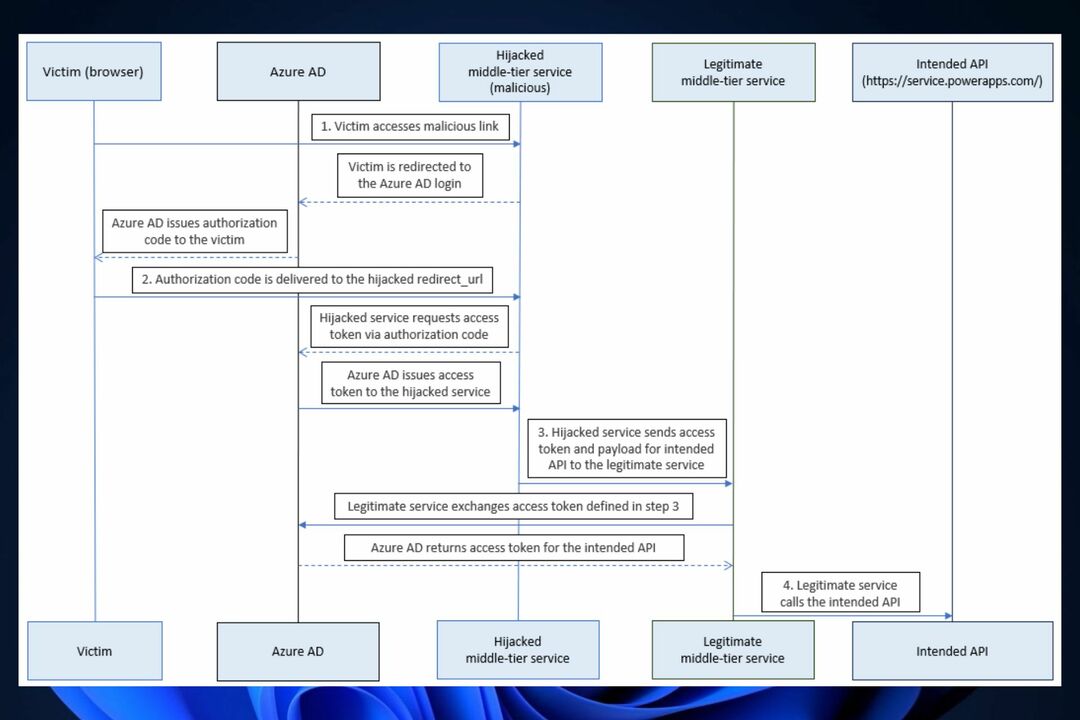

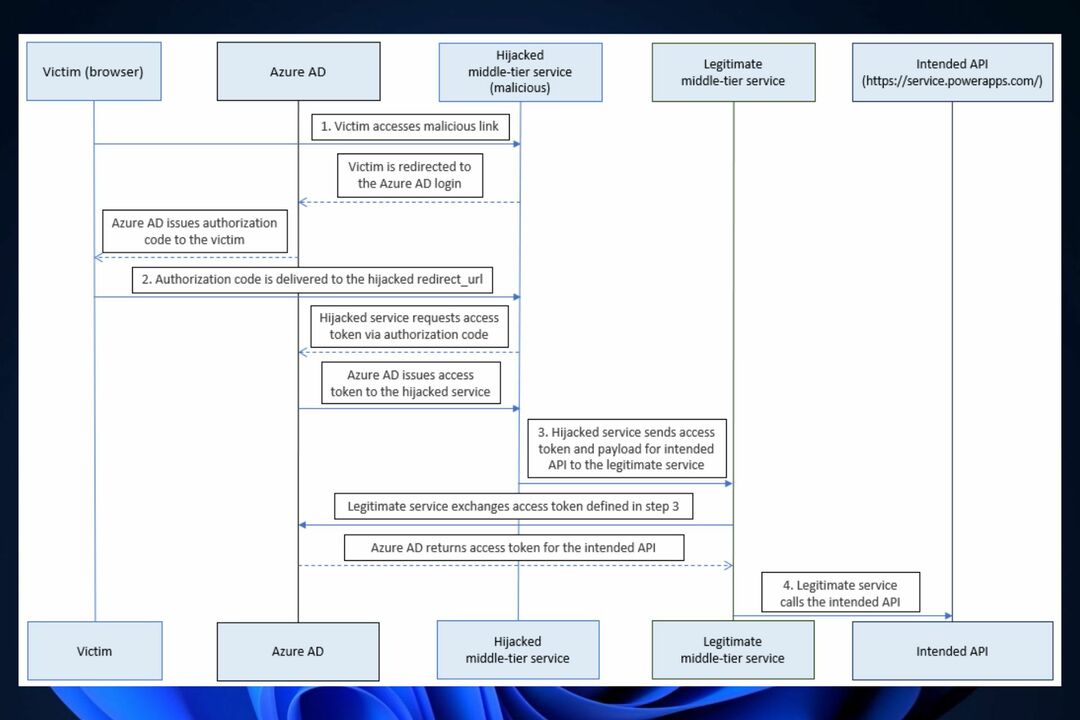

A támadó ezt az elhagyott URL-t felhasználva átirányíthatja az engedélyezési kódokat saját magához, és a jogosulatlanul szerzett engedélyezési kódokat hozzáférési tokenekre cserélheti. A fenyegetés szereplője ezután egy középszintű szolgáltatáson keresztül meghívhatja a Power Platform API-t, és magasabb szintű jogosultságokat szerezhet.

SecureWorks

A támadó így használja ki a Microsoft Entra ID sebezhetőségét

- Az elhagyott válasz URL-t a támadó felfedezi, és egy rosszindulatú hivatkozással eltéríti.

- Ezt a rosszindulatú linket ezután egy áldozat hozzáférhetné. Az Entra ID ezután átirányítja az áldozat rendszerét a válasz URL-címére, amely az engedélyezési kódot is tartalmazza az URL-ben.

- A rosszindulatú szerver kicseréli a hozzáférési jogkivonat engedélyezési kódját.

- A rosszindulatú szerver a hozzáférési jogkivonat és a tervezett API használatával hívja meg a középső szintű szolgáltatást, és a Microsoft Entra ID-t végül feltörik.

A kutatás mögött álló csapat azonban azt is felfedezte, hogy a támadó egyszerűen kicserélheti az engedélyezési kódokat a hozzáférési jogkivonatokra anélkül, hogy a tokeneket továbbítaná a középső szintű szolgáltatásnak.

Tekintettel arra, hogy egy támadó milyen könnyen tudta volna hatékonyan feltörni az Entra ID-kiszolgálókat, a Microsoft gyorsan orvosolta ezt a problémát, és a következő napon kiadott egy frissítést.

De nagyon érdekes látni, hogy a redmondi technológiai óriás soha nem látta ezt a sebezhetőséget. A Microsoft azonban korábban némileg elhanyagolta a sebezhetőségeket.

A nyár elején, a céget a Tenable erősen bírálta, egy másik tekintélyes kiberbiztonsági cég, amiért nem sikerült orvosolni egy másik veszélyes sebezhetőséget, amely lehetővé tenné a rosszindulatú entitások számára, hogy hozzáférjenek a Microsoft-felhasználók banki információihoz.

Nyilvánvaló, hogy a Microsoftnak valahogy ki kell bővítenie kiberbiztonsági részlegét. Mit gondolsz róla?