- Istraživači sigurnosti dijele zabrinjavajuće vijesti o popularnoj Microsoftovoj aplikaciji za konferencije.

- Očigledno, Teams još uvijek muče četiri ranjivosti koje dopuštaju napadačima da se infiltriraju.

- Mogu se koristiti dva od njih kako bi se omogućilo krivotvorenje zahtjeva na strani poslužitelja (SSRF) i lažiranje.

- Druga dva utječu samo na Android pametne telefone i mogu se iskoristiti za curenje IP adresa.

Baš smo neki dan razgovarali o timovima, izvještavajući o tome kako možda nećete moći stvoriti nove besplatne račune organizacije, a Microsoftova vrhunska aplikacija za konferencije već je ponovno u središtu pozornosti.

I premda se osjećamo bolje kada moramo prijaviti popravke i poboljšanja ili nove značajke koje dolaze u Teams, također vas moramo obavijestiti o ovom sigurnosnom riziku.

Navodno su istraživači sigurnosti otkrili četiri odvojene ranjivosti unutar timova, što bi moglo biti iskorištava se za lažiranje pregleda veza, curenja IP adresa, pa čak i pristupa Microsoftovoj internoj usluge.

Četiri velike ranjivosti još uvijek se iskorištavaju u divljini

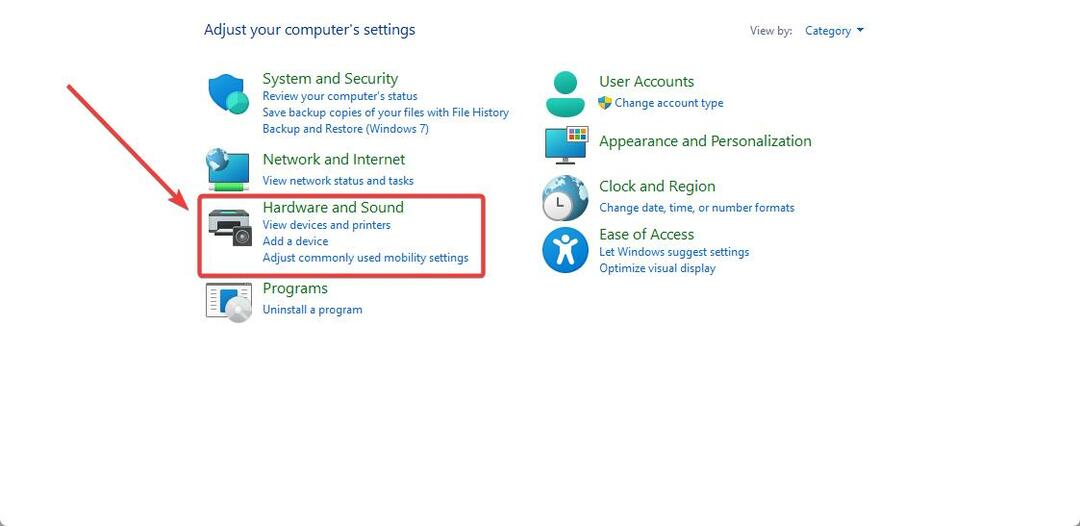

Stručnjaci iz Pozitivne sigurnosti naišli su na ove ranjivosti dok su tražili način da zaobiđu Politiku istog porijekla (SOP) u timovima i Electronu, prema blog post.

Samo u slučaju da niste upoznati s pojmom, SOP je sigurnosni mehanizam koji se nalazi u preglednicima koji pomaže spriječiti web stranice da međusobno napadaju.

Istražujući ovu osjetljivu stvar, istraživači su otkrili da bi mogli zaobići SOP u timovima zlouporabom značajke pregleda veze u aplikaciji.

To je zapravo postignuto dopuštajući klijentu da generira pregled veze za ciljnu stranicu, a zatim koristeći sažeti tekst ili optičko prepoznavanje znakova (OCR) na slici za pregled za izdvajanje informacija.

Također, dok je to radio, suosnivač Positive Security Fabian Bräunlein otkrio je i druge nepovezane ranjivosti u implementaciji značajke.

Dvije od četiri neugodne greške pronađene u Microsoftovim timovima mogu se koristiti na bilo kojem uređaju i omogućuju krivotvorenje zahtjeva na strani poslužitelja (SSRF) i lažiranje.

Druga dva utječu samo na Android pametne telefone i mogu se iskoristiti za curenje IP adresa i postizanje uskraćivanja usluge (DOS).

Podrazumijeva se da su, iskorištavanjem ranjivosti SSRF-a, istraživači uspjeli procuriti informacije iz Microsoftove lokalne mreže.

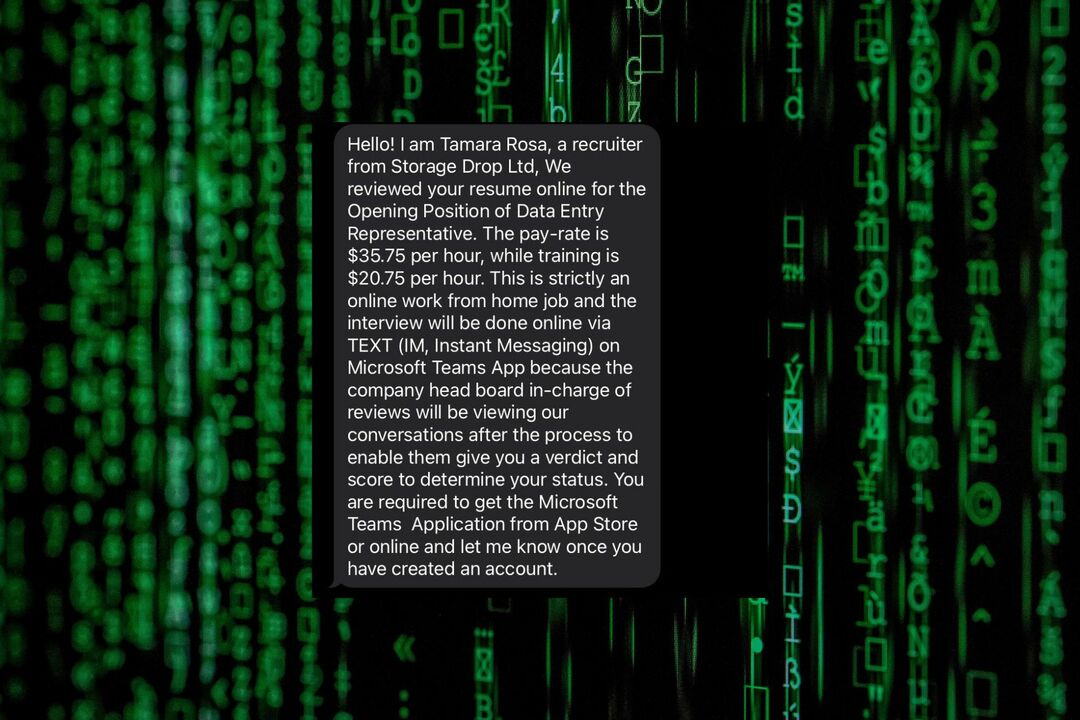

Istodobno, greška za lažiranje može se koristiti za poboljšanje učinkovitosti phishing napada ili za skrivanje zlonamjernih veza.

Najviše zabrinjavajuća od svih bi svakako trebala biti DOS bug, jer napadač može poslati korisniku a poruka koja uključuje pregled veze s nevažećim ciljem veze za pregled radi rušenja aplikacije Teams Android.

Nažalost, aplikacija će se nastaviti rušiti kada pokušate otvoriti chat ili kanal sa zlonamjernom porukom.

Positive Security je zapravo obavijestio Microsoft o svojim nalazima 10. ožujka putem programa za nagrađivanje grešaka. Od tada je tehnološki div samo zakrpio ranjivost curenja IP adrese u Teams za Android.

Ali sada kada su ove uznemirujuće informacije javne i posljedice tih ranjivosti prilično jasne, Microsoft će morati pojačati svoju igru i smisliti neke brze, učinkovite popravke.

Jeste li naišli na bilo kakve sigurnosne probleme dok ste koristili Teams? Podijelite svoje iskustvo s nama u odjeljku za komentare ispod.