- Microsoft एक नया टूल बनाता है जो उपयोगकर्ताओं को अपने TPM सुरक्षा चिप्स का अधिकतम लाभ उठाने में मदद करेगा।

- विंडोज 11 इस वैकल्पिक सॉफ्टवेयर के साथ शिप करेगा, विशेष रूप से ओएस की सबसे आलोचनात्मक आवश्यकताओं में से एक के लिए तैयार किया गया है।

- व्यवस्थापक उपयोग कर सकते हैं TpmDiagnostics.exe to टीपीएम चिप्स पर संग्रहीत जानकारी को अच्छी तरह से क्वेरी करें।

- इस आलेख में उन आदेशों की पूरी सूची है जिनका उपयोग आप इस नए सॉफ़्टवेयर के साथ, Windows 11 पर कर सकते हैं।

आप यह जानना पसंद कर सकते हैं किविंडोज़ 11 एक नई वैकल्पिक सुविधा के साथ आएगा जिसे टीपीएम डायग्नोस्टिक्स कहा जाता है, उपकरण जो प्रशासकों को एक निश्चित डिवाइस के टीपीएम सुरक्षा प्रोसेसर को ब्राउज़ करने की अनुमति देगा।

एक स्पष्ट कदम, यह देखते हुए कि Microsoft इन पर जोर देता रहता है आवश्यकता के रूप में टीपीएम 2.0 सुरक्षा प्रोसेसर, इसकी कुछ सुरक्षा सुविधाओं को सशक्त बनाने के लिए आवश्यक है।

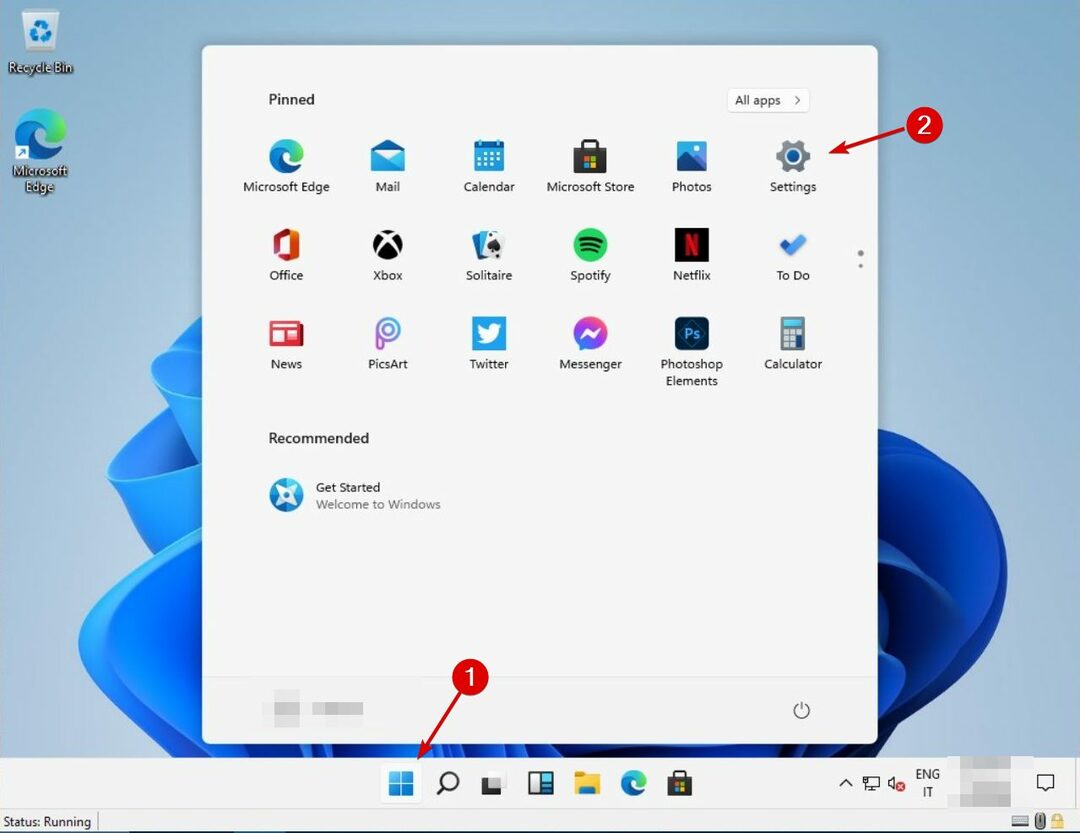

नए OS में एक डिफ़ॉल्ट TPM निदान उपकरण होगा

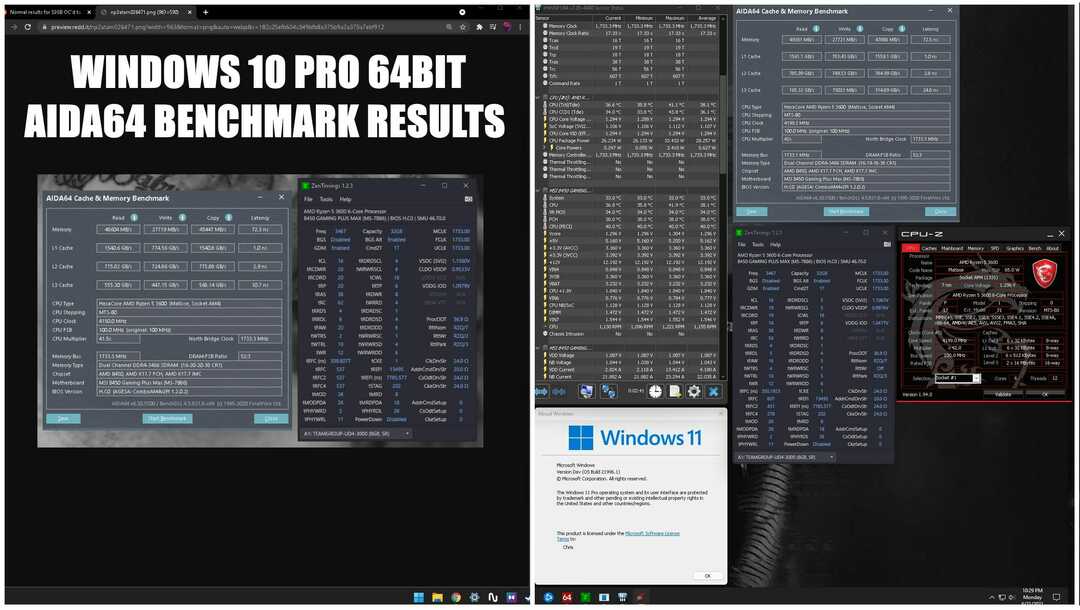

जैसा कि आप शायद पहले से ही जानते हैं, अंतहीन चर्चाओं से कि विंडोज 11 की आवश्यकता बढ़ गई है, एक टीपीएम चिप वास्तव में एक हार्डवेयर सुरक्षा प्रोसेसर है।

इसका मुख्य उद्देश्य एन्क्रिप्शन कुंजी, उपयोगकर्ता क्रेडेंशियल, साथ ही अन्य संवेदनशील डेटा को मैलवेयर के हमलों और हैकिंग या डेटा निष्कर्षण के अन्य रूपों से बचाना है।

Microsoft इस आवश्यकता पर जोर देता रहता है और सबसे महत्वपूर्ण महत्व पर जोर देता रहता है जो वास्तव में हार्डवेयर के इस छोटे से टुकड़े में है, एक नए ब्लॉग पोस्ट में.

भविष्य के पीसी को इस आधुनिक हार्डवेयर रूट-ऑफ-ट्रस्ट की आवश्यकता है ताकि रैंसमवेयर जैसे सामान्य और परिष्कृत हमलों और राष्ट्र-राज्यों के अधिक परिष्कृत हमलों से बचाने में मदद मिल सके। टीपीएम 2.0 की आवश्यकता उस अंतर्निहित रूट-ऑफ-ट्रस्ट की आवश्यकता के द्वारा हार्डवेयर सुरक्षा के लिए मानक को बढ़ाती है।

तो, टीपीएम डायग्नोस्टिक्स नामक यह बिल्कुल नया विंडोज 11 कमांड-लाइन टूल अब सभी प्रशासकों को संग्रहीत जानकारी के लिए टीपीएम चिप को क्वेरी करने की क्षमता देगा।

सॉफ़्टवेयर स्थापित करने के बाद, आपको एक नया मिलेगा tpmdiagnostics.exe में स्थित निष्पादन योग्य सी: \ विंडोज \ System32 फ़ोल्डर।

टीपीएम 2.0 विंडोज हैलो और बिटलॉकर के साथ सुरक्षा प्रदान करने के लिए एक महत्वपूर्ण बिल्डिंग ब्लॉक है ताकि ग्राहकों को उनकी पहचान और डेटा को बेहतर ढंग से सुरक्षित रखने में मदद मिल सके। इसके अलावा, कई उद्यम ग्राहकों के लिए, टीपीएम उपकरणों के स्वास्थ्य को प्रमाणित करने के लिए एक सुरक्षित तत्व प्रदान करके ज़ीरो ट्रस्ट सुरक्षा को सुविधाजनक बनाने में मदद करते हैं।

इस नए उपकरण के साथ मैं किन आदेशों का उपयोग कर सकता हूं?

यह जानना महत्वपूर्ण है कि, जब तक आप पूरी तरह से नहीं समझते कि आपके टीपीएम चिप में कौन सा डेटा संग्रहीत किया जा रहा है, इसके साथ बहुत अधिक खिलवाड़ करने की अनुशंसा नहीं की जाती है।

आपके द्वारा की गई कोई भी गलती गलती से आपके डिवाइस के संचालन के लिए आवश्यक चाबियों को हटा सकती है।

पता है कि Microsoft विश्वसनीय प्लेटफ़ॉर्म दस्तावेज़ीकरण, नए के साथ TpmDiagnostics.exe टूल विंडोज 11 के अंतर्निहित सुरक्षा यांत्रिकी के बारे में ढेर सारी जानकारी प्रदान कर सकता है।

यह उन आदेशों की पूरी सूची है जिनका उपयोग आप अपने नए विंडोज 11 टीपीएम टूल पर कर सकते हैं:

tpmdiagnostics: विंडोज 10 बिल्ड 22000 के लिए एक टूल। कॉपीराइट (सी) माइक्रोसॉफ्ट कॉर्पोरेशन। सर्वाधिकार सुरक्षित। झंडे: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) किसी के बारे में अधिक जानकारी प्राप्त करने के लिए 'help' कमांड का उपयोग करें। आदेश। कमांड: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation ifxRsaKeygenVulnerability GatherLogs [पूर्ण निर्देशिका पथ] PssPadding IsReadyInformation TpmTask: मेंटेनेंस टास्कस्टेटस शोटास्कस्टैटस IsEULAAस्वीकृत प्रोविज़न टीपीएम [बल साफ़ करें] [पीपीआई प्रॉम्प्ट की अनुमति दें] टीपीएम प्रोविज़निंग: प्रेप टीपीएम कैनयूज़ लॉकआउट पॉलिसी क्लियर CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled AutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [प्रमाणपत्र फ़ाइल] GetEkCertFromNVR [-ecc] [प्रमाण फ़ाइल] GetEkCertFromReg [-ecc] [आउटपुट फ़ाइल] GetEk [-ecc] [कुंजी फ़ाइल] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [सर्टिफिकेट फाइल] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["ताज़ा"] [आउटपुट फ़ाइल] अन्य कुंजी: PrintPublicInfo [srk / aik / ek / हैंडल] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [एल्गोरिदम विशिष्ट तर्क ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [सूचकांक] [आकार] [विशेषता झंडे] UndefineIndex [सूचकांक] ReadNVIndexPublic [सूचकांक] WriteNVIndex [सूचकांक] [हेक्स प्रारूप में डेटा | -फ़ाइल फ़ाइल नाम] ReadNVIndex [सूचकांक] NVसमरी NVBootCounter: CheckBootCounter ReadBootCounter [/f] पीसीआर: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: कमांडकोड [हेक्स कमांड कोड] ResponseCode [हेक्स प्रतिक्रिया कोड] ट्रेसिंग: EnableDriverTracing DisableDriverTracing FormatTrace [etl फ़ाइल] [आउटपुट json फ़ाइल] DRTM: DescriptionMle [MLE बाइनरी फ़ाइल] विविध: मदद [कमांड नाम] DecodeBase64File [आधार 64 से डिकोड करने के लिए फ़ाइल] EncodeToBase64File [एन्कोड करने के लिए फ़ाइल] ReadFileAsHex [पढ़ने के लिए फ़ाइल] ConvertBinToHex [पढ़ने के लिए फ़ाइल] [लिखने के लिए फ़ाइल] ConvertHexToBin [पढ़ने के लिए फ़ाइल] [लिखने के लिए फ़ाइल] हैश [हेक्स बाइट्स या हैश के लिए कच्चा मान] GetCapabilities