- फ़िशिंग अभियानों में दुर्भावनापूर्ण तृतीय पक्षों द्वारा Office 365 उपयोगकर्ताओं को फिर से लक्षित किया जाता है।

- Microsoft ने एक ऐसे अभियान का खुलासा किया जो सितंबर 2021 से चल रहा है।

- इस बार, साइबर हमलावर बहु-कारक प्रमाणीकरण सुविधाओं का उपयोग कर रहे हैं।

हमने कुछ समय में मैलवेयर और साइबर हमले के विषय को नहीं छुआ है, इसलिए हम उस घोड़े पर वापस जा रहे हैं और सीटी बजा रहे हैं।

आप अभी तक इसके बारे में नहीं जानते होंगे, लेकिन Microsoft के शीर्ष सुरक्षा शोधकर्ता और इंजीनियर वास्तव में लड़खड़ा गए सितंबर 2021 से 10,000 से अधिक संगठनों को निशाना बनाने वाले बड़े पैमाने पर फ़िशिंग हमले पर।

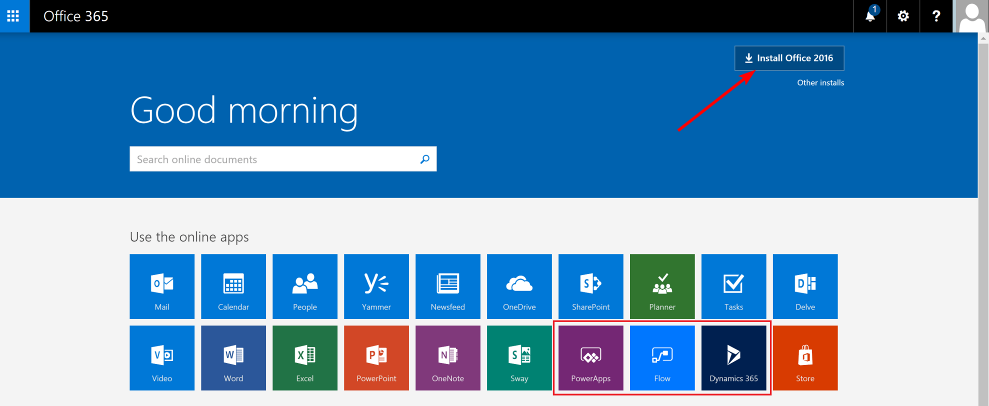

हमने इसी तरह के बारे में बात की है फ़िशिंग अभियान लक्ष्यीकरण Office 365 पिछले साल के अंत में भी उपयोगकर्ता, एक संकेत है कि हमलावरों ने अभी भरोसा नहीं किया है।

हां, यह बहुत सारे लक्ष्य हैं, और हम इस मामले पर विस्तार से बताने जा रहे हैं और आपको बताएंगे कि कार्यालय का उपयोग करते समय किन बातों का ध्यान रखना चाहिए।

Microsoft विशेषज्ञ नए फ़िशिंग अभियान से पर्दा हटाते हैं

इस योजना में शामिल साइबर अपराधियों ने पासवर्ड और संबंधित सत्र डेटा चोरी करने की सुविधा के लिए एडवर्सरी-इन-द-मिडिल (AiTM) फ़िशिंग साइटों का उपयोग किया।

परिणामस्वरूप, इसने दुर्भावनापूर्ण तृतीय पक्षों को बहु-कारक प्रमाणीकरण सुरक्षा को बायपास करने की अनुमति दी उपयोगकर्ता ईमेल इनबॉक्स तक पहुंचें और अन्य के खिलाफ व्यावसायिक ईमेल समझौता अभियानों का उपयोग करके अनुवर्ती हमले चलाएं लक्ष्य

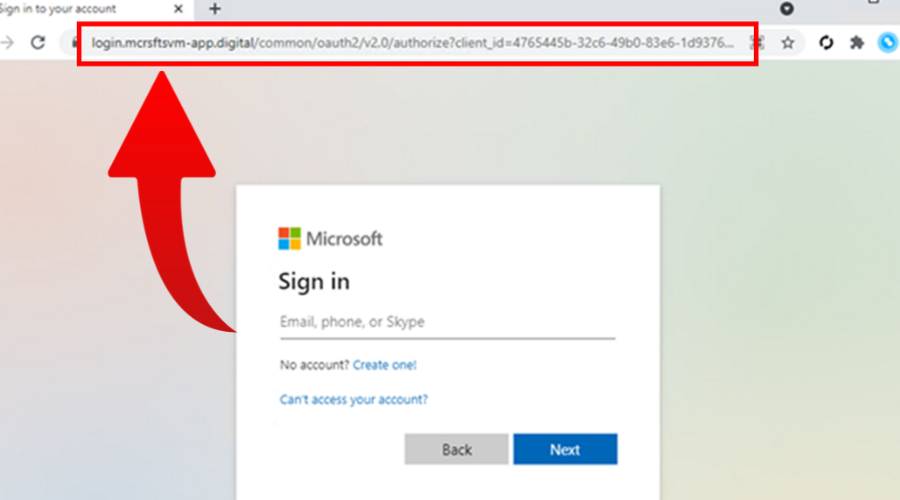

उपर्युक्त मुख्य साइबर हमले ने कार्यालय 365 उपयोगकर्ताओं को लक्षित किया और प्रॉक्सी का उपयोग करके कार्यालय ऑनलाइन प्रमाणीकरण पृष्ठ को धोखा दिया।

हैकर्स ने HTML फ़ाइल अटैचमेंट वाले ईमेल का उपयोग किया जो एक संगठन के कई प्राप्तकर्ताओं को भेजे गए थे, जिसमें प्राप्तकर्ताओं को सूचित किया गया था कि उनके पास एक ध्वनि संदेश है।

वहां से, शामिल किए गए अटैचमेंट को देखने के लिए क्लिक करने से उपयोगकर्ता के डिफ़ॉल्ट ब्राउज़र में HTML फ़ाइल खुल जाएगी, विशिष्ट उपयोगकर्ता को यह सूचित करते हुए कि ध्वनि संदेश डाउनलोड किया जा रहा था।

सच्चाई से आगे कुछ भी नहीं, क्योंकि पीड़ित को वास्तव में एक पुनर्निर्देशक साइट पर पुनर्निर्देशित किया गया था, जहां से मैलवेयर सक्रिय होगा।

यह फ़िशिंग साइट वेब पते के अपवाद के साथ बिल्कुल Microsoft की प्रमाणीकरण साइट जैसी दिखती थी।

अगला कदम पीड़ितों के लिए मुख्य कार्यालय की वेबसाइट पर पुनर्निर्देशित करने के लिए था, एक बार सफलतापूर्वक अपनी साख दर्ज करने और सत्यापन के दूसरे चरण को पूरा करने के लिए।

एक बार ऐसा करने के बाद, हमलावर ने पहले ही डेटा को इंटरसेप्ट कर लिया होगा, और इसलिए सत्र कुकी सहित सभी आवश्यक जानकारी।

यह बिना कहे चला जाता है कि उसके बाद, दुर्भावनापूर्ण तृतीय पक्षों के पास पहचान की चोरी, भुगतान धोखाधड़ी और अन्य जैसे विनाशकारी विकल्प हैं।

माइक्रोसॉफ्ट के विशेषज्ञों का कहना है कि हमलावरों ने वित्त से संबंधित ईमेल और फाइल अटैचमेंट खोजने के लिए अपनी पहुंच का इस्तेमाल किया। जबकि उपयोगकर्ता को भेजे गए मूल फ़िशिंग ईमेल को फ़िशिंग हमले के निशान हटाने के लिए हटा दिया गया था।

साइबर अपराधियों को अपने Microsoft खाते का विवरण प्रदान करने का अर्थ है कि उनके पास आपके संवेदनशील डेटा, जैसे संपर्क जानकारी, कैलेंडर, ईमेल संचार, आदि तक अनधिकृत पहुंच है।

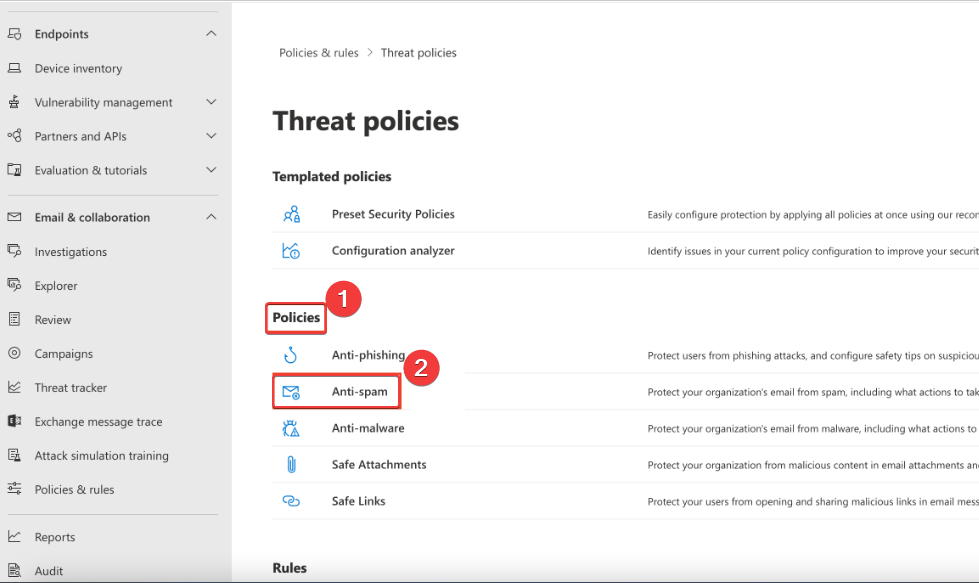

इस तरह के हमलों से सुरक्षित रहने का सबसे अच्छा तरीका है कि किसी भी ईमेल के स्रोत की हमेशा दोबारा जांच करें, इंटरनेट पर यादृच्छिक सामग्री पर क्लिक न करें और छायादार स्रोतों से डाउनलोड न करें।

उन्हें याद रखें, क्योंकि ये सरल एहतियाती कदम आपके डेटा, आपके संगठन, आपकी मेहनत की कमाई, या उन सभी को एक ही बार में सहेज सकते हैं।

क्या आपको भी Microsoft होने का ढोंग करने वाले हमलावरों से ऐसा घटिया ईमेल प्राप्त हुआ है? नीचे दिए गए टिप्पणी अनुभाग में अपना अनुभव हमारे साथ साझा करें।