- माइक्रोसॉफ्ट द्वारा विंडोज अपडेट का उपयोग हमारे सिस्टम की रक्षा को मजबूत करने के लिए किया जाता है।

- हालाँकि, आप शायद यह जानना चाहेंगे कि ये अद्यतन भी उपयोग करने के लिए सुरक्षित नहीं हैं।

- लाजर नामक एक उत्तर कोरियाई समर्थित हैकर समूह उनसे समझौता करने में कामयाब रहा।

- सभी पीड़ितों को केवल दुर्भावनापूर्ण अनुलग्नकों को खोलना है और मैक्रो निष्पादन को सक्षम करना है।

विंडोज ऑपरेटिंग सिस्टम की आधिकारिक, अप-टू-डेट कॉपी होने से हमें कुछ हद तक सुरक्षा मिलती है, यह देखते हुए कि हमें नियमित आधार पर सुरक्षा अपडेट मिलते हैं।

लेकिन क्या आपने कभी सोचा है कि एक दिन खुद अपडेट का इस्तेमाल हमारे खिलाफ किया जा सकता है? खैर, ऐसा लगता है कि वह दिन आखिरकार आ गया है, और विशेषज्ञ हमें संभावित प्रभावों के बारे में चेतावनी देते हैं।

हाल ही में, उत्तर कोरियाई हैकिंग समूह लाजर ने विंडोज सिस्टम पर दुर्भावनापूर्ण कोड को निष्पादित करने के लिए विंडोज अपडेट क्लाइंट का उपयोग करने में कामयाबी हासिल की।

उत्तर कोरियाई हैकर समूह ने विंडोज अपडेट से समझौता किया

अब, आप शायद सोच रहे हैं कि यह नवीनतम सरल साइबर हमले योजना किन परिस्थितियों में उजागर हुई थी।

मालवेयरबाइट्स थ्रेट इंटेलिजेंस टीम ने अमेरिकी सुरक्षा और एयरोस्पेस कंपनी लॉकहीड मार्टिन का प्रतिरूपण करने वाले एक जनवरी के स्पीयरफिशिंग अभियान का विश्लेषण करते हुए किया।

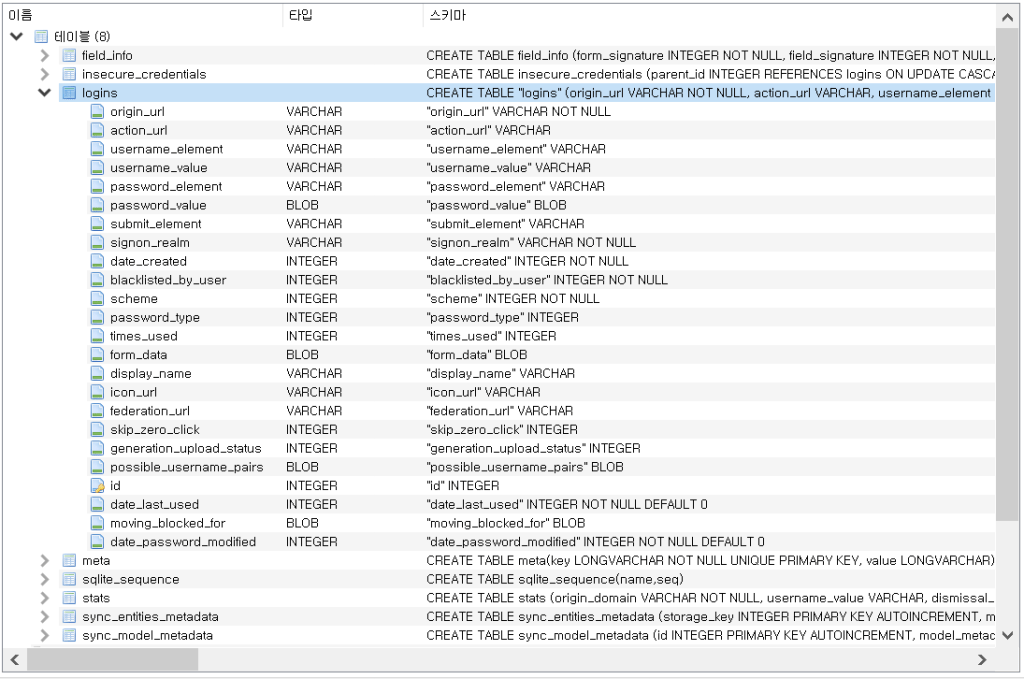

इस अभियान में शामिल हमलावरों ने यह सुनिश्चित किया कि पीड़ितों द्वारा दुर्भावनापूर्ण अनुलग्नकों को खोलने और मैक्रो निष्पादन को सक्षम करने के बाद, एम्बेडेड मैक्रो स्टार्टअप फ़ोल्डर में एक WindowsUpdateConf.lnk फ़ाइल और एक छिपे हुए Windows/System32 में एक DLL फ़ाइल (wuaueng.dll) ड्रॉप करता है फ़ोल्डर।

अगला स्ट्रेप एलएनके फ़ाइल के लिए है जिसका उपयोग WSUS / विंडोज अपडेट क्लाइंट (wuauclt.exe) को लॉन्च करने के लिए किया जाता है ताकि हमलावरों के दुर्भावनापूर्ण DLL को लोड करने वाले कमांड को निष्पादित किया जा सके।

इन हमलों को उजागर करने वाली टीम ने उन्हें मौजूदा सबूतों के आधार पर लाजर से जोड़ा, जिसमें बुनियादी ढांचे के ओवरलैप, दस्तावेज़ मेटाडेटा और पिछले अभियानों के समान लक्ष्यीकरण शामिल हैं।

लाजर सुरक्षा तंत्र से बचने के लिए अपने टूलसेट को अपडेट करता रहता है और निश्चित रूप से ऐसा करना जारी रखेगा, जैसे तकनीकों का उपयोग करके कर्नेल कॉलबैकटेबल नियंत्रण प्रवाह और शेलकोड निष्पादन को हाईजैक करने के लिए।

युगल कि दुर्भावनापूर्ण कोड निष्पादन के लिए विंडोज अपडेट क्लाइंट के उपयोग के साथ, सी 2 संचार के लिए गिटहब के साथ, और आपके पास पूर्ण और पूर्ण आपदा के लिए नुस्खा है।

अब जब आप जानते हैं कि यह खतरा वास्तविक है, तो आप अधिक सुरक्षा सावधानी बरत सकते हैं और दुर्भावनापूर्ण तृतीय पक्षों के शिकार होने से बच सकते हैं।

क्या आपकी मशीन कभी विंडोज अपडेट के जरिए खतरनाक मैलवेयर से संक्रमित हुई है? नीचे दिए गए टिप्पणी अनुभाग में अपना अनुभव हमारे साथ साझा करें।