- हमलावरों ने आपके कंप्यूटर के अंदर एक नया रास्ता खोज लिया, जिससे आपका सारा डेटा सामने आ गया।

- इस बार, सरल साइबर अपराधियों ने एक महत्वपूर्ण माइक्रोसॉफ्ट ऑफिस पैच का फायदा उठाया।

इस लगातार बढ़ती और लगातार बदलती ऑनलाइन दुनिया में, खतरे इतने आम हो गए हैं और इसका पता लगाना इतना कठिन हो गया है कि सुरक्षित रहना हमलावरों से केवल एक कदम आगे रहने की बात है।

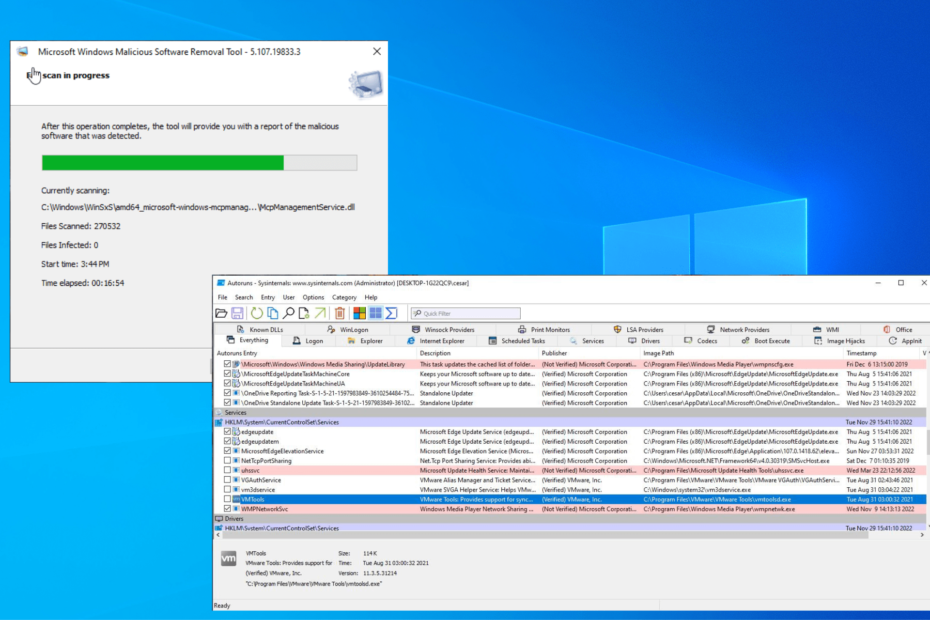

साइबर सुरक्षा फर्म द्वारा प्रकाशित नए शोध परिणाम सोफोस, दिखाएँ कि दुर्भावनापूर्ण तृतीय पक्ष सार्वजनिक रूप से उपलब्ध प्रूफ-ऑफ़-कॉन्सेप्ट ऑफिस को लेने में सक्षम थे और फॉर्मबुक मैलवेयर वितरित करने के लिए इसे हथियार बनाते थे।

कथित तौर पर, साइबर अपराधी वास्तव में माइक्रोसॉफ्ट ऑफिस में एक महत्वपूर्ण रिमोट कोड निष्पादन भेद्यता को दरकिनार करने में सक्षम एक कारनामे बनाने में कामयाब रहे, जिसे इस साल की शुरुआत में पैच किया गया था।

हमलावरों ने शोषण के साथ महत्वपूर्ण Microsoft Office पैच को बायपास कर दिया

यह पता लगाने के लिए कि यह सब कहाँ से शुरू हुआ, आपको इतने लंबे समय में वापस जाने की ज़रूरत नहीं है। सितंबर में वापस, Microsoft ने हमलावरों को Word दस्तावेज़ में एम्बेड किए गए दुर्भावनापूर्ण कोड को निष्पादित करने से रोकने के लिए एक पैच जारी किया।

इस दोष के लिए धन्यवाद, एक Microsoft कैबिनेट (CAB) संग्रह, जिसमें एक दुर्भावनापूर्ण निष्पादन योग्य है, स्वचालित रूप से डाउनलोड हो जाएगा।

यह मूल शोषण को फिर से काम करके और दुर्भावनापूर्ण वर्ड दस्तावेज़ को a. के अंदर रखकर हासिल किया गया था विशेष रूप से तैयार किया गया RAR संग्रह, जिसने सफलतापूर्वक बचने में सक्षम शोषण का एक रूप दिया मूल पैच।

इसके अलावा, इस नवीनतम कारनामे को इसके पूरी तरह से गायब होने से पहले लगभग 36 घंटे तक स्पैम ईमेल का उपयोग करके इसके पीड़ितों तक पहुँचाया गया था।

सोफोस के सुरक्षा शोधकर्ताओं का मानना है कि शोषण के सीमित जीवनकाल का मतलब यह हो सकता है कि यह एक सूखा प्रयोग था जिसे भविष्य के हमलों में इस्तेमाल किया जा सकता था।

हमले के पूर्व-पैच संस्करणों में Microsoft कैबिनेट फ़ाइल में पैक किया गया दुर्भावनापूर्ण कोड शामिल था। जब Microsoft के पैच ने उस खामी को बंद कर दिया, तो हमलावरों ने एक प्रूफ-ऑफ-कॉन्सेप्ट की खोज की, जिसमें दिखाया गया था कि आप मैलवेयर को एक अलग संपीड़ित फ़ाइल प्रारूप, एक RAR संग्रह में कैसे बंडल कर सकते हैं। दुर्भावनापूर्ण कोड वितरित करने के लिए पहले RAR अभिलेखागार का उपयोग किया गया है, लेकिन यहां उपयोग की जाने वाली प्रक्रिया असामान्य रूप से जटिल थी। यह केवल इसलिए सफल हुआ क्योंकि पैच का प्रेषण बहुत ही संकीर्ण रूप से परिभाषित किया गया था और क्योंकि WinRAR प्रोग्राम जिसे उपयोगकर्ताओं को खोलने की आवश्यकता है RAR बहुत दोष सहिष्णु है और यदि संग्रह विकृत है, तो यह ध्यान में नहीं आता है, उदाहरण के लिए, क्योंकि इसमें छेड़छाड़ की गई है।

यह भी पता चला कि जिम्मेदार हमलावरों ने एक असामान्य आरएआर संग्रह बनाया था जिसमें एक पॉवरशेल स्क्रिप्ट थी जो संग्रह के अंदर संग्रहीत एक दुर्भावनापूर्ण वर्ड दस्तावेज़ तैयार कर रही थी।

इस खतरनाक RAR संग्रह और इसकी दुर्भावनापूर्ण सामग्री को फैलाने में मदद करने के लिए, हमलावरों ने बनाया और स्पैम ईमेल वितरित किए जो पीड़ितों को Word तक पहुंचने के लिए RAR फ़ाइल को असम्पीडित करने के लिए आमंत्रित करते हैं दस्तावेज़।

तो बेहतर होगा कि आप इस सॉफ़्टवेयर के साथ काम करते समय इसे ध्यान में रखें और अगर कुछ दूर से भी संदिग्ध लगता है।

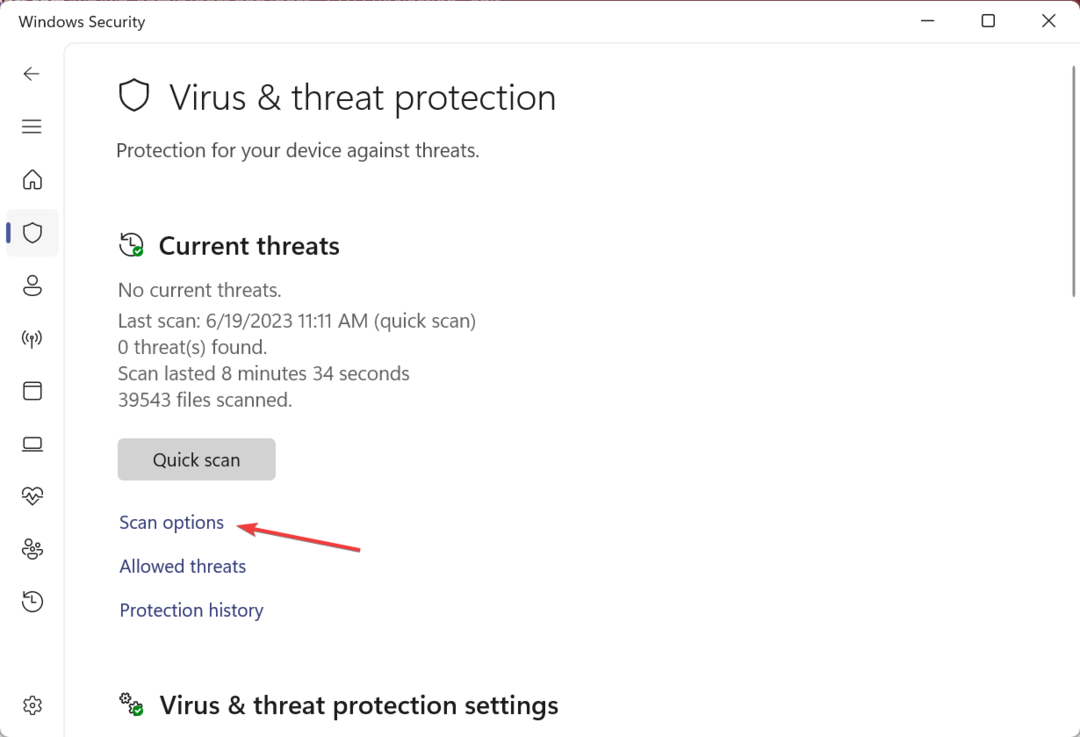

इंटरनेट के साथ काम करते समय सुरक्षित रहना हम सभी की पहली प्राथमिकता होनी चाहिए। सरल क्रियाएं जो पहले हानिरहित लग सकती हैं, घटनाओं और परिणामों की गंभीर श्रृंखलाओं को ट्रिगर कर सकती हैं।

क्या आप भी इन मैलवेयर अटैक के शिकार हुए थे? नीचे दिए गए टिप्पणी अनुभाग में अपना अनुभव हमारे साथ साझा करें।

![क्या आपको QR कोड द्वारा हैक किया जा सकता है? [रोकथाम गाइड]](/f/67281e591af022db3345bf9bdf137753.jpg?width=300&height=460)