Il existe un hack Windows connu sous le nom de God Mode et à première vue, on pourrait facilement le croire pour permettre aux pirates de contrôler complètement un ordinateur. Cependant, ce n'est pas le cas car le mode Dieu permet uniquement aux pirates de commander les options et les paramètres du panneau de configuration.

Cela ne veut pas dire le Mode Dieu le piratage n'est pas un problème, cependant: les chercheurs en sécurité ont prétendu avoir utilisé le piratage pour créer un dossier pour accéder au Panneau de configuration et à toutes ses fonctionnalités, ce qui pourrait être exploité par malware.

Bien que nous ne prenions pas cette chose trop au sérieux auparavant, cela change tout. Selon McAfee, l'œuf de Pâques en mode divin est idéal pour les utilisateurs expérimentés, mais il faut garder à l'esprit qu'il peut être utilisé par des attaquants à des fins néfastes.

Si un attaquant place certains fichiers dans le dossier spécial, des logiciels malveillants tels que Dynamer peuvent s'exécuter sans être détectés pendant un certain temps.

Les chercheurs de McAfee ont déclaré ce qui suit via un article de blog:

« Il permet aux utilisateurs de créer un dossier spécialement nommé qui agit comme un raccourci vers les paramètres Windows et des dossiers spéciaux, tels que les panneaux de configuration, Poste de travail ou le dossier des imprimantes. Ce « mode divin » peut être utile pour les administrateurs, mais les attaquants utilisent désormais cette fonctionnalité non documentée à des fins malveillantes. Les fichiers placés dans l'un de ces raccourcis du panneau de configuration principal ne sont pas facilement accessibles via l'Explorateur Windows car les dossiers ne s'ouvrent pas comme les autres dossiers, mais redirigent plutôt l'utilisateur.

Si vous êtes infecté par Dynamer, une clé de registre est créée et persistera même après plusieurs redémarre. Voici ce que les utilisateurs doivent rechercher pour déterminer si Dynamer est définitivement sur leur système :

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

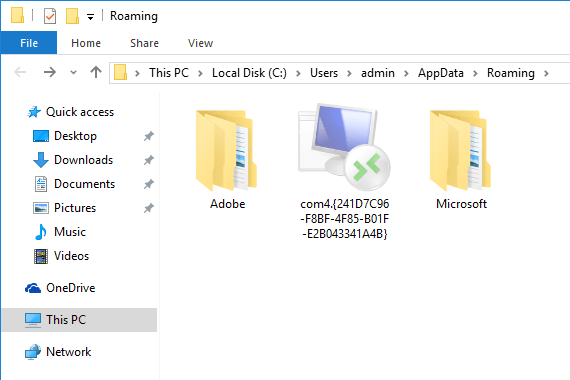

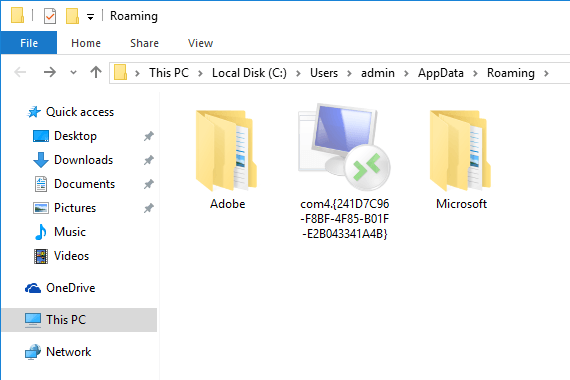

lsm = C:\Users\admin\AppData\Roaming\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}\lsm.exe

Pour résoudre le problème une fois pour toutes, suivez les étapes ci-dessous :

- Tout d'abord, le malware doit être arrêté (via le Gestionnaire des tâches ou d'autres outils standard).

- Ensuite, exécutez cette commande spécialement conçue à partir de l'invite de commande (cmd.exe) :

rd "\\.\%appdata%\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}" /S /Q

HISTOIRES CONNEXES QUE VOUS DEVEZ VÉRIFIER :

- Microsoft publie une mise à jour facultative des adresses de la technique de piratage « MouseJack »

- Microsoft renforce Windows Defender pour se protéger contre les attaques de piratage avancées

- Windows XP est désormais une cible très facile pour les pirates, la mise à jour de Windows 10 est obligatoire