- Microsoft met en garde les utilisateurs du monde entier contre une nouvelle campagne de phishing évoluée.

- Ces attaques sont beaucoup plus faciles à mener sans être détectées dans cette ère de travail hybride.

- Le plan est de rejoindre un appareil exploité par un attaquant au réseau d'une organisation.

- Les experts en sécurité affirment que les victimes sont encore plus exposées sans l'AMF.

Ce n'est pas parce que vous n'avez pas entendu parler de cyberattaques majeures récentes qu'elles se sont arrêtées. Au contraire, des tiers malveillants concoctent toujours de nouvelles façons ingénieuses d'accéder à nos appareils.

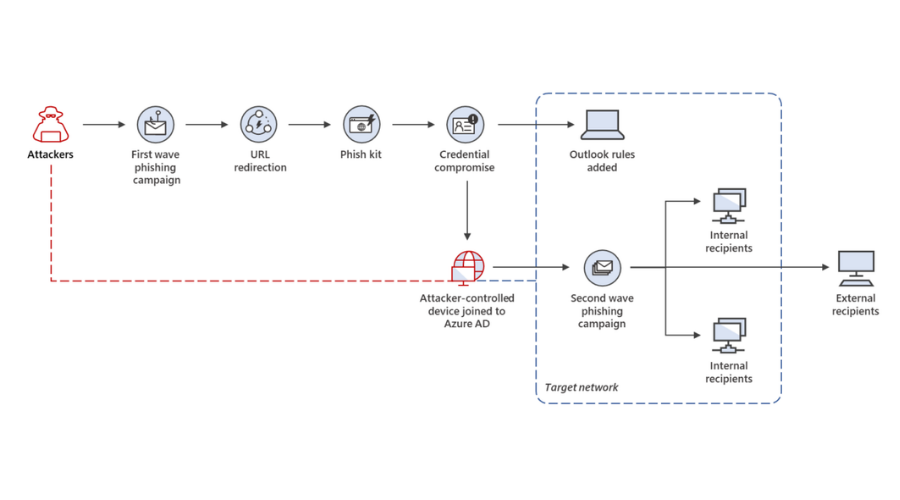

Récemment, Microsoft découvert une campagne à grande échelle en plusieurs phases qui ajoute une nouvelle technique aux tactiques de phishing traditionnelles en joignant un appareil exploité par un attaquant au réseau d'une organisation.

Les experts en sécurité de Redmond affirment avoir observé que la deuxième étape de la campagne a été couronnée de succès contre victimes qui n'ont pas mis en place l'authentification multifactorielle, qui est un pilier essentiel de l'identité Sécurité.

Microsoft dévoile une nouvelle campagne de phishing évoluée

La première phase de cette campagne de piratage se concentre en fait sur le vol d'informations d'identification dans des organisations cibles situées principalement en Australie, à Singapour, en Indonésie et en Thaïlande.

Par la suite, les attaquants ont utilisé des comptes compromis pour étendre leur présence au sein de l'organisation via le phishing latéral ainsi qu'au-delà du réseau via le spam sortant.

Inutile de dire que la connexion d'un appareil compromis au réseau a permis aux cybercriminels de propager secrètement l'attaque et de se déplacer latéralement sur le réseau ciblé.

Et bien que dans ce cas, l'enregistrement de l'appareil ait été utilisé pour d'autres attaques de phishing, l'utilisation de l'enregistrement de l'appareil est en augmentation, car d'autres cas d'utilisation ont été observés.

De plus, la disponibilité immédiate d'outils de test d'intrusion, conçus pour faciliter cette technique, ne fera qu'étendre son utilisation à d'autres acteurs à l'avenir.

Cette campagne démontre que l'amélioration continue de la visibilité et des protections sur les appareils gérés a forcé les attaquants à explorer des voies alternatives.

Et, en raison de l'augmentation du nombre d'employés travaillant à domicile, qui déplace les frontières entre les réseaux d'entreprise internes et externes, la surface d'attaque potentielle est encore étendue.

Des tiers malveillants déploient diverses tactiques pour cibler les problèmes organisationnels inhérents au travail hybride, humain erreur et shadow IT ou applications, services, appareils et autres infrastructures non gérés fonctionnant en dehors des normes Stratégies.

Il est facile pour ces appareils non gérés d'être ignorés ou manqués par les équipes de sécurité, ce qui en fait des cibles lucratives pour compromettre, effectuer tranquillement des mouvements latéraux, sauter les limites du réseau et obtenir de la persévérance dans le but de lancer plus large attaques.

Les experts en sécurité de Microsoft sont plus préoccupés par le moment où les attaquants parviennent à connecter avec succès un appareil qu'ils exploitent pleinement et qu'ils contrôlent entièrement.

Afin de rester en sécurité et de ne pas être victimes de la sophistication croissante des attaques, les entreprises ont besoin de solutions qui fournissent et corrèlent les données sur les menaces provenant des e-mails, des identités, du cloud et des terminaux.

Microsoft 365 Defender coordonne la protection sur ces domaines, en trouvant automatiquement des liens entre les signaux pour fournir une défense complète, c'est ainsi que Microsoft a pu découvrir ce campagne.

Prenez-vous toutes les mesures appropriées pour assurer la sécurité de vos données sensibles? Partagez votre opinion avec nous dans la section des commentaires ci-dessous.

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)