- Zero Trust Deployment Center, une collection utile de guides sur la mise en œuvre du modèle de sécurité Zero Trust, a été récemment lancé par Microsoft.

- Le référentiel comprend plusieurs guides axés sur les objectifs afin que vous puissiez suivre la progression de votre mise en œuvre.

- Consultez notre Centre de cybersécurité pour rester en contact avec les derniers développements en matière de sécurité.

- Visiter le Microsoft section pour plus d'actualités, de fonctionnalités et d'événements liés à Microsoft.

Microsoft a récemment annoncéCentre de déploiement Zero Trust, une collection de ressources utiles pour les clients prêts à adopter les modèles de sécurité Zero Trust.

Les essais et les erreurs ont montré de temps à autre que les modèles de sécurité Zero Trust pourraient être la voie la plus sûre à suivre. Malgré les inconvénients apparents qu'il entraîne, ce modèle de sécurité pourrait se rapprocher le plus possible d'écosystèmes numériques hermétiques.

Qu'est-ce que la confiance zéro ?

Dernièrement, la cybersécurité et la confidentialité ont reçu des cartes assez difficiles compte tenu de la variété toujours croissante de menaces numériques. Ainsi, il est logique que les entreprises et les organisations transforment leurs environnements de travail en versions plus sécurisées d'elles-mêmes.

Zero Trust est un moyen efficace de tenir les cybermenaces à distance en levant un sourcil métaphorique à chaque demande. Les modèles traditionnels supposeraient que tout ce qui se trouve derrière le pare-feu de l'organisation est sûr.

Zero Trust, d'autre part, traite chaque demande comme une violation de la sécurité. Ainsi, il les vérifie minutieusement avant de les laisser passer, quel que soit leur point d'origine.

Dans son essence, un tel système peut assurer le bien-être de :

- Identités – Inspection approfondie des identités grâce à l'application de méthodes d'authentification fortes combinées à des politiques d'accès à faible privilège

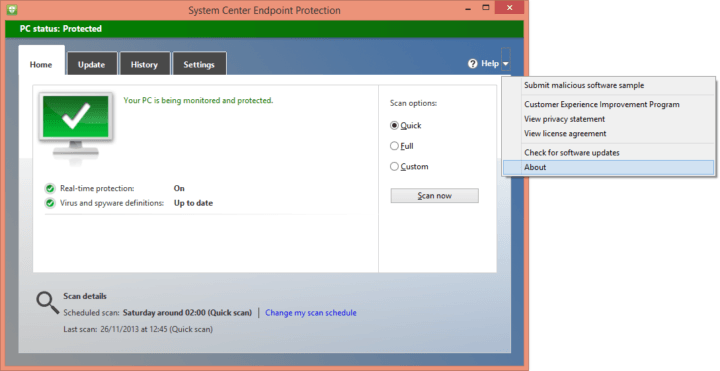

- Points de terminaison – Surveillance des points de terminaison pour les activités suspectes, la conformité et la santé des appareils afin de réduire le nombre de cibles potentielles

- Applications/API – Application des autorisations appropriées, mise en œuvre de systèmes de détection informatique malveillants

- Données – Augmentation de la protection grâce à la classification, l'étiquetage, le cryptage et, finalement, les restrictions d'accès

- Infrastructure – Détection des menaces par télémétrie combinée à un signalement/blocage automatique des comportements suspects

- Réseaux – Micro-gérer les réseaux en les segmentant en conjonction avec le chiffrement E2E et la détection/protection des menaces en temps réel

Évaluez les progrès de votre mise en œuvre Zero Trust

Microsoftest nouvellement publié Centre de déploiement Zero Trust peut vous aider à appliquer ce modèle de sécurité au sein de votre organisation et à suivre vos progrès. Chaque étape est accompagnée d'un guide, qui comprend des instructions soigneusement expliquées pour vous guider tout au long du processus.

Chaque instruction est disponible en langage clair, vous n'avez donc pas à vous soucier de termes techniques inutilement compliqués. De plus, les instructions sont disponibles sous forme de listes d'étapes, ce qui vous permet de suivre facilement l'avancement de la mise en œuvre de Zero Trust.

Enfin, si vous souhaitez évaluer l'efficacité de la maturité Zero Trust de votre organisation, vous pouvez utiliser Outil d'évaluation Zero Trust de Microsoft. Notez que vous devrez remplir le formulaire initial avec précision si vous voulez un rapport parfait.