Microsoft se targue d'avoir à la fois ses Windows 10 et Parcourir Edger sont les systèmes les plus sécurisés au monde. Cependant, nous savons tous qu'il n'existe pas de logiciel à l'épreuve des logiciels malveillants et avons récemment découvert que même le dernier système d'exploitation de Microsoft et ses composants sont vulnérables aux menaces.

D'une part, Windows piratage en mode Dieu permet aux pirates de commander les options et les paramètres du Panneau de configuration, en utilisant la vulnérabilité comme porte d'accès pour les attaques de logiciels malveillants graves. Microsoft a également averti les utilisateurs d'un nouvelle astuce macro utilisé pour activer le ransomware. Tout cela pendant qu'un grand nombre d'utilisateurs continuent de fonctionner versions de Windows XP et IE non prises en charge, transformant leurs ordinateurs en canards assis pour les pirates.

Ce ne sont là que quelques exemples spécifiques de vulnérabilités – et le pire est encore à venir. Selon une divulgation récente, il existe un exploit zero-day pour toutes les versions 32 et 64 bits des versions de Windows. L'information a été révélée par un utilisateur bien connu, BuggiCorp, qui est également prêt à vendre le code source de cet exploit pour 90 000 $. L'utilisateur demande que le paiement soit effectué en

Bitcoin.Exploit pour l'élévation des privilèges locaux (LPE) pour une vulnérabilité 0day dans win32k.sys. La vulnérabilité existe dans la gestion incorrecte des objets de fenêtre, qui ont certaines propriétés, et [la vulnérabilité] existe dans tous les systèmes d'exploitation [versions], à partir de Windows 2000. [L'] exploit est implémenté pour toutes les architectures de système d'exploitation (x86 et x64), à partir de Windows XP, y compris les versions Windows Server, et jusqu'aux variantes actuelles de Windows 10. La vulnérabilité est de type "write-what-where", et en tant que telle, permet d'écrire une certaine valeur à n'importe quelle adresse [en mémoire], ce qui est suffisant pour un exploit complet. L'exploit s'échappe avec succès de ILL/appcontainer (LOW), en contournant (plus précisément: n'est pas du tout affecté [par]) tous les mécanismes de protection existants tels que ASLR, DEP, SMEP, etc.

Cette vulnérabilité est extrêmement dangereuse car elle permet aux pirates informatiques d'élever les privilèges de tout processus logiciel au niveau du système. Il serait intéressant de voir qui achète le code comme n'importe qui, de Microsoft aux pirates informatiques, pourrait le faire. Pour le moment, il n'y a aucune certitude quant à l'authenticité de l'exploit. Microsoft est déjà au courant de l'existence de ce code, mais n'a pas encore émis de commentaires.

HISTOIRES CONNEXES QUE VOUS DEVEZ VÉRIFIER :

- Plus de 65 millions de mots de passe Tumblr divulgués aux pirates

- Windows XP est désormais une cible très facile pour les pirates, la mise à jour de Windows 10 est obligatoire

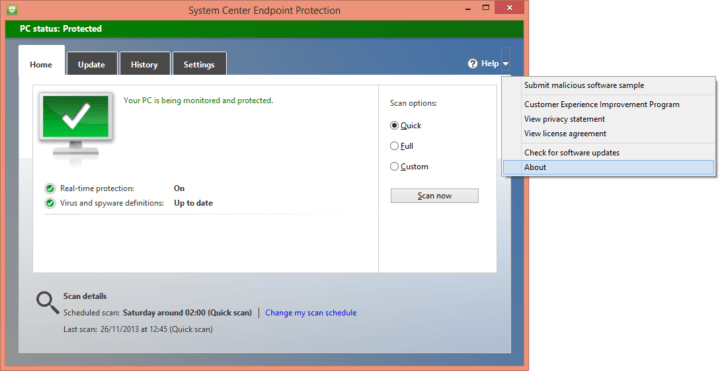

- Microsoft va introduire l'interface d'analyse antimalware dans Windows 10

- Ransomware Petya apporte un copain de sauvegarde à la fête