- Monet ihmiset käyttävät Telegramia nykyään turvallisempana viestintävälineenä.

- Mutta kaikesta tästä yksityisyydestä voi tulla hinta, jos emme kiinnitä huomiota merkkeihin.

- Telegram for desktop -asennusohjelman on nähty levittävän muutakin kuin vain yksityisyyttä.

- Telegramin asennusohjelmaan on upotettu pelätty Purple Fox -haittaohjelmien rootkit.

Kaikki tietävät tähän mennessä, että Telegram on yksi turvallisimmista ohjelmistovaihtoehdoista kommunikoida muiden kanssa, jos todella arvostat yksityisyyttäsi.

Kuten pian huomaat, jopa turvallisimmat vaihtoehdot voivat muuttua turvallisuusriskeiksi, jos emme ole varovaisia.

Äskettäin haitallinen Telegram for Desktop -asennusohjelma alkoi jakaa Purple Fox -haittaohjelmaa asentaakseen lisää vaarallisia hyötykuormia tartunnan saaneisiin laitteisiin.

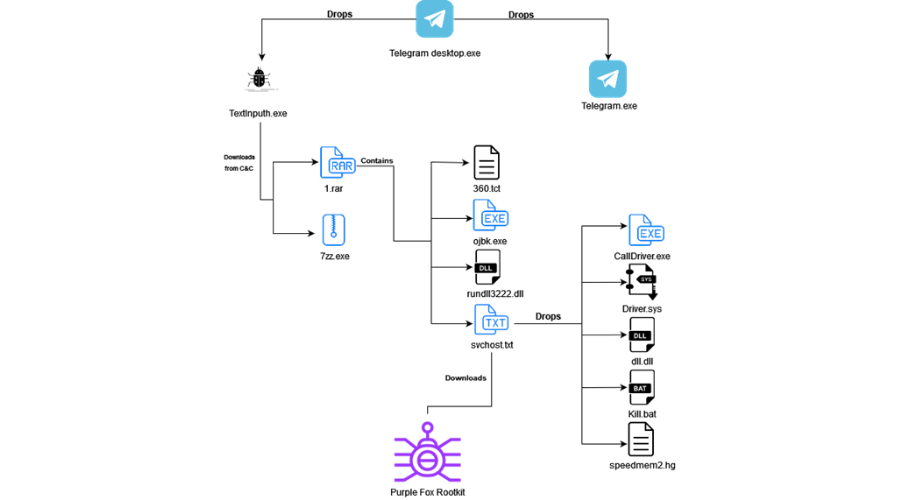

Tämä asennusohjelma on käännetty AutoIt-skripti nimeltä Telegram Desktop.exe joka pudottaa kaksi tiedostoa, varsinaisen Telegram-asennusohjelman ja haitallisen latausohjelman (TextInputh.exe).

"Telegram Desktop.exe": 41769d751fa735f253e96a02d0ccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔— MalwareHunterTeam (@malwrhunterteam) 25. joulukuuta 2021

Telegram-asentajat asentavat muutakin kuin itse sovelluksen

Kaikki alkaa kuten mikä tahansa muu banaalinen toiminta, jonka suoritamme tietokoneillamme tietämättä, mitä suljettujen ovien takana tapahtuu.

Minerva Labin turvallisuusasiantuntijoiden mukaan, kun se suoritetaan, TextInputh.exe luo uuden kansion nimeltä 1640618495 alla:

C:\Käyttäjät\Julkinen\Videot\

Itse asiassa tämä TextInputh.exe tiedostoa käytetään latausohjelmana hyökkäyksen seuraavassa vaiheessa, kun se ottaa yhteyttä C&C-palvelimeen ja lataa kaksi tiedostoa äskettäin luotuun kansioon.

Tässä on mitä saadaksesi tarkemman kuvan tartuntaprosessista TextInputh.exe suorittaa vaarantuneelle koneelle:

- Kopioi 360.tct-tiedoston, jonka nimi on 360.dll, rundll3222.exe ja svchost.txt, ProgramData-kansioon

- Suorittaa ojbk.exe-tiedoston komentorivillä "ojbk.exe -a".

- Poistaa 1.rar- ja 7zz.exe-tiedostot ja lopettaa prosessin

Haittaohjelman seuraava vaihe on kerätä järjestelmän perustiedot, tarkistaa, onko siinä käynnissä suojaustyökaluja, ja lopuksi lähettää kaikki tämä kovakoodatuun C2-osoitteeseen.

Kun tämä prosessi on valmis, Purple Fox ladataan C2:sta muodossa a .msi tiedosto, joka sisältää salatun shellkoodin sekä 32- että 64-bittisille järjestelmille.

Tartunnan saanut laite käynnistetään uudelleen, jotta uudet rekisteriasetukset tulevat voimaan, mikä tärkeintä, poistettu käyttäjätilien valvonta (UAC).

Toistaiseksi ei ole tiedossa, kuinka haittaohjelmia levitetään, mutta samankaltaisia haittaohjelmakampanjoita laillisia ohjelmistoja jäljitteleviä ohjelmistoja jaettiin YouTube-videoiden, keskustelupalstan roskapostin ja hämärien ohjelmistojen kautta sivustoja.

Jos haluat saada paremman käsityksen koko prosessista, kehotamme sinua lukemaan Minerva Labsin täydellisen diagnoosin.

Epäiletkö lataaneesi haittaohjelmien saastuttaman asennusohjelman? Jaa ajatuksesi kanssamme alla olevassa kommenttiosassa.