Si ha estado fuera de la red durante algún tiempo y de alguna manera se las arregló para saltarse toda la confusión sobre WannaCry y Petya ransomware, preparamos una breve explicación sobre el tema y enlistamos las principales diferencias Entre Petya (a veces llamado GoldenEye) y ya restringido WannaCry software malintencionado.

En la era en la que las computadoras gobiernan tantos aspectos económicos, industriales y sociales, no es extraño esperar un ciber criminal para emerger como un sucesor digno y horrible del secuestro y los robos bancarios que crearon un caos en el pasado veces. Los datos equivalen a dinero y el dinero es igual a dinero, en pocas palabras. Uno de esos neo-delitos que está bastante presente en la actualidad es el ransomware.

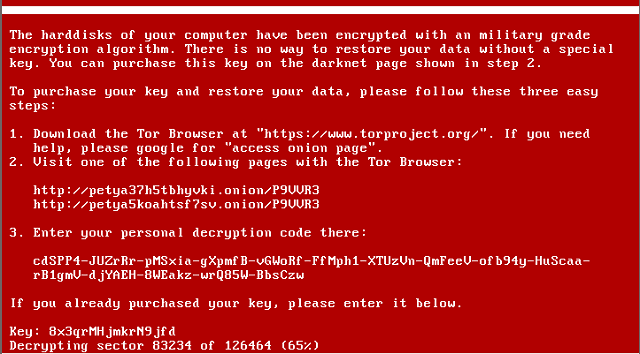

El ransomware es uno de los muchos delitos cibernéticos. Ataca los datos críticos y sensibles de la víctima y exige un rescate, y como palanca retiene la clave de descifrado. Si no está de acuerdo con los términos de un ladrón cibernético, sus datos se eliminan de forma permanente o se publican, dependiendo de cuán secreta o personal sea la información contenida en los archivos secuestrados.

¿Cuál es la principal diferencia entre WannaCry y Petya ransomware?

Ahora, al igual que con sus predecesores, también en el "negocio" del ransomware, tenemos pequeños estafadores, aspirantes a piratas informáticos y grandes expertos bien equipados y con conocimientos. El primer grupo se enfrenta a un individuo (o grupo de individuos, si lo desea) y el otro grupo utiliza un software malicioso de alta gama, ya que sus objetivos son empresas y víctimas de alto perfil. Estamos hablando de millones de dólares en ese juego del gato y el ratón. Esta gente no está bromeando, esto es algo real.

Con poca antelación, hace unos dos meses, surgió un evento de ransomware global, más tarde conocido como la crisis de WannaCry. Derribó a más de unas pocas empresas en varios países del mundo, incluido el Servicio Nacional de Salud en Inglaterra y el gigante de las telecomunicaciones de España. Con Healthcare no se trataba solo de dinero, las vidas humanas estaban involucradas, lo que lo hace aún más absurdo.

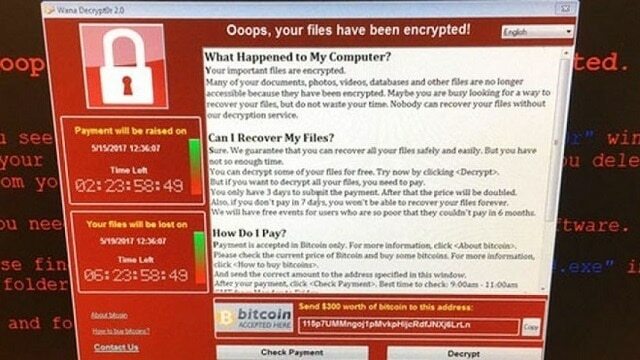

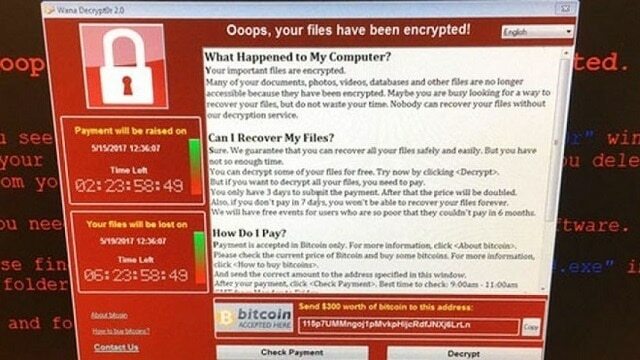

Los piratas informáticos utilizaron la vulnerabilidad de Windows filtrada llamada EternalBlue, que, supuestamente, fue utilizada por la NSA para algunos actos fantasmas en el Medio Oriente. Entonces, básicamente, usaron un archivo por lotes, una actualización de MS Office o una actualización de un programa de terceros para dañar las computadoras con Windows y cifrar los datos del disco duro con la clave de descifrado a medida que lo aprovechan. Pidieron 300 $ en bitcoins para recuperar los datos confidenciales en la PC de cada individuo.

Ahora bien, una de las razones por las que los ataques fueron tan exitosos inicialmente es que la mayoría de las empresas o individuos que estaban en contra versiones antiguas de Windows, algunos incluso Windows XP (¡es 2017, chicos!), que no están parcheados con las actualizaciones de seguridad adecuadas. Y el antivirus no te ayudará tanto (o ¿puede?) cuando la falla del sistema es la tarjeta con la que juegan esos piratas.

Afortunadamente, también hubo una falla en el código de WannaCry y se eliminó después de que Microsoft proporcionó actualizaciones una semana después. Además, el programa malicioso estaba programado para cubrir un área grande y, en lugar de apuntar solo a objetivos elegidos, inundó Internet. Eso les dificultaba el seguimiento de los pagos. Petya o GoldenEye es similar pero aparentemente mejor organizado y orquestado. Tiene menos fallas y el gol de sus perpetradores es más un disparo bien dirigido que una ráfaga apenas controlada.

Hasta la fecha, Petya golpeó solo alrededor de 2.500 objetivos y WannaCry golpeó, en un lapso mucho más corto, cientos de miles antes de ser derribado. Otra diferencia está relacionada con el pago de la validación. Las personas desagradables detrás de los ataques de WannaCry no eran lo suficientemente competentes como para desarrollar una forma confiable de confirmar los pagos de sus víctimas. De esa manera, perdieron muchas oportunidades de obtener ganancias. Petya utiliza un pequeño proveedor de correo electrónico llamado Posteo para la validación. Una vez que reciben el correo electrónico con el comprobante de pago, envían la clave de descifrado y con ello concluye el trámite.

Sin embargo, la principal diferencia está en el software en sí. Ataca de muchas formas diferentes, por lo que los expertos en la materia creen que es mucho más difícil detenerlo. Las actualizaciones y los parches de seguridad no ayudarán, supuestamente. Al menos no solos. El malware infligido por Petya comienza con el sistema, viene en diferentes versiones y aún no existe una solución simple que deba abordarlo.

Además, muchas empresas se engañan al pensar que los parches o las medidas de seguridad adicionales no son esencial, por lo que la posibilidad es que Petya irá creciendo a medida que pase el tiempo hasta llegar al mundo niveles de amenaza. Este es solo el comienzo de una enorme crisis mundial de ransomware y una prueba de estado de alerta para los principales actores. Es un excelente ejemplo de que las medidas de seguridad son imprescindibles y que podemos esperar que muchos otros ciberdelincuentes sigan esta ruta.

¿Cuál es tu opinión sobre el tema? No olvide informarnos en la sección de comentarios a continuación.

HISTORIAS RELACIONADAS QUE DEBE VERIFICAR:

- A continuación, explicamos por qué Microsoft inhabilita a tercerosantivirusen Windows 10

- 10 mejores programas antivirus para navegar

- A continuación, explicamos por qué Microsoft deshabilita el antivirus de terceros en Windows 10 Creators Update