La ciberseguridad debería ser de suma importancia para todos los que tenemos acceso a Internet, especialmente si tenemos activos valiosos o información confidencial que proteger.

Sin embargo, proteger su cuenta a veces puede resultar mucho más difícil que simplemente decir que lo hará, ya que los ingeniosos terceros maliciosos siempre encontrarán una manera de eludir la seguridad disponible.

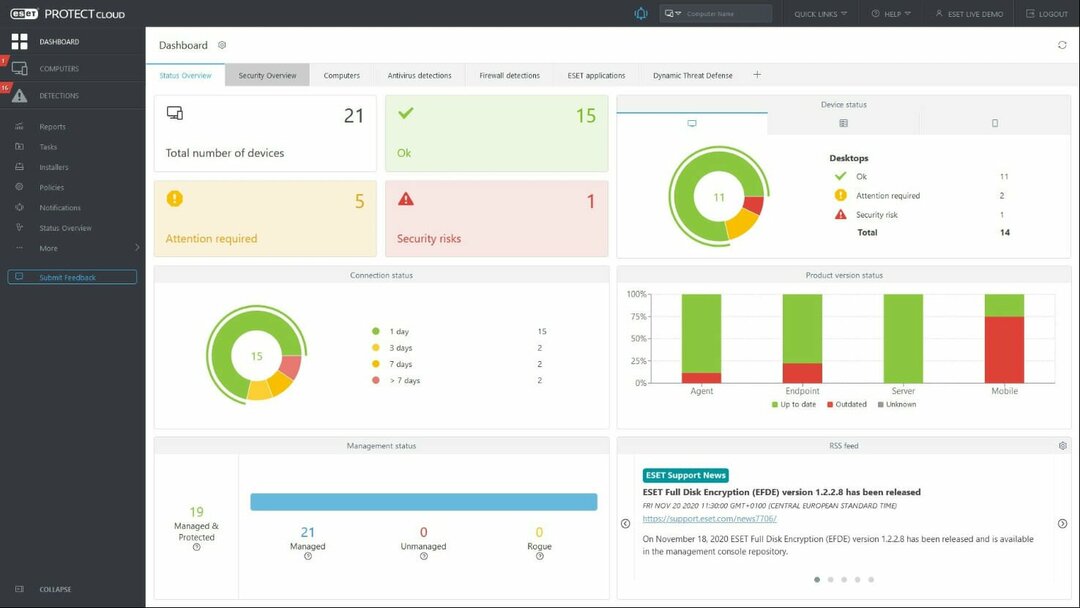

Recientemente, ESET lanzó correcciones de seguridad para abordar una escalada de privilegios locales de alta gravedad. vulnerabilidad que afecta a varios productos en sistemas que ejecutan Windows 10 y versiones posteriores o Windows Server 2016 y por encima.

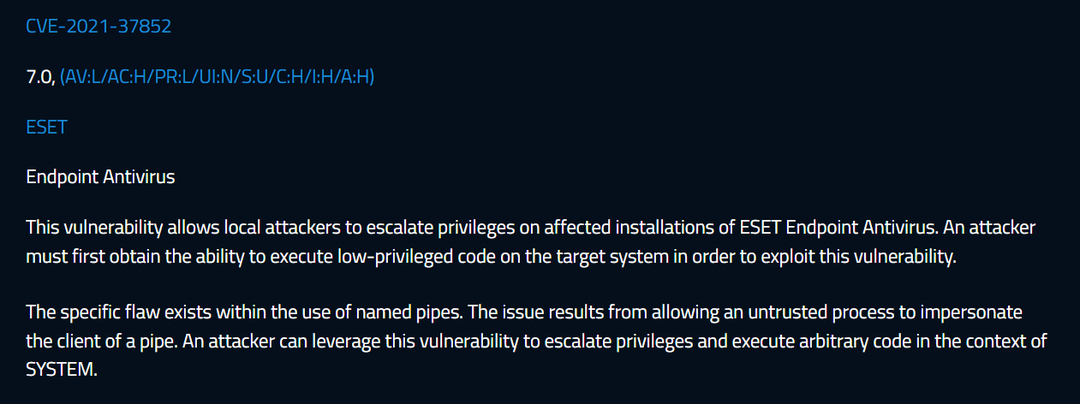

La falla, que se conoce como CVE-2021-37852, fue informado por Zero Day Initiative, advirtiendo a los usuarios que permite a los atacantes escalar privilegios a AUTORIDAD\SISTEMA NT derechos de cuenta.

Tenga en cuenta que este es, con mucho, el nivel más alto de privilegios en un sistema Windows, y los piratas informáticos lo logran mediante el uso de la interfaz de análisis antimalware de Windows.

Expertos en seguridad advierten sobre riesgos cibernéticos inminentes

Si aún no lo sabía, AMSI se presentó por primera vez con Windows 10 Technical Preview. En realidad, permite que las aplicaciones y los servicios soliciten escaneos del búfer de memoria de cualquier producto antivirus importante instalado en el sistema.

Según los expertos en seguridad de ESET, esto solo se puede lograr después de que los atacantes obtengan Derechos de privilegio de suplantación de identidad.

Como mencionamos antes, estos privilegios se asignan a los usuarios en el grupo de Administradores locales y el dispositivo cuenta de servicio local para hacerse pasar por un cliente después de la autenticación, lo que debería limitar el impacto de esto vulnerabilidad.

Por otro lado, Iniciativa de día cero declaró que los ciberdelincuentes solo están obligados a obtener la capacidad de ejecutar código de privilegios bajos en el sistema de destino, que coincide con la clasificación de gravedad CVSS de ESET.

Esto significa automáticamente que este desagradable y peligroso error puede ser explotado por terceros malintencionados con pocos privilegios.

Los expertos en seguridad también publicaron una lista que muestra los productos que se ven afectados por esta vulnerabilidad:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security y ESET Smart Security Premium de la versión 10.0.337.1 a la 15.0.18.0

- ESET Endpoint Antivirus para Windows y ESET Endpoint Security para Windows desde la versión 6.6.2046.0 a la 9.0.2032.4

- ESET Server Security para Microsoft Windows Server 8.0.12003.0 y 8.0.12003.1, ESET File Security para Microsoft Windows Server desde la versión 7.0.12014.0 hasta la 7.3.12006.0

- ESET Server Security para Microsoft Azure desde la versión 7.0.12016.1002 hasta la 7.2.12004.1000

- ESET Security para Microsoft SharePoint Server desde la versión 7.0.15008.0 a la 8.0.15004.0

- ESET Mail Security para IBM Domino desde la versión 7.0.14008.0 a la 8.0.14004.0

- ESET Mail Security para Microsoft Exchange Server desde la versión 7.0.10019 a la 8.0.10016.0

También es muy importante tener en cuenta que los usuarios de ESET Server Security para Microsoft Azure son aconsejado para actualizar inmediatamente a la última versión disponible de ESET Server Security para Microsoft Windows Server.

El lado positivo aquí es que ESET en realidad no encontró ninguna evidencia de exploits diseñados para atacar productos afectados por este error de seguridad en la naturaleza.

Sin embargo, esto no significa que debamos ignorar los pasos necesarios para volver a estar seguros. ¿Alguna vez has sido víctima de un ataque tan elaborado?

Comparta su experiencia con nosotros en la sección de comentarios a continuación.