- T-RAT 2.0 es una nueva versión del peligroso troyano de acceso remoto T-RAT.

- El malware se puede controlar de forma remota a través de un canal de Telegram.

- Según se informa, el malware T-RAT recuperará contraseñas, grabará la cámara web y las pulsaciones de teclas.

- Protéjase de este virus y otro malware mediante el uso de un antivirus potente.

Este software reparará errores comunes de la computadora, lo protegerá de la pérdida de archivos, malware, fallas de hardware y optimizará su PC para obtener el máximo rendimiento. Solucione problemas de PC y elimine virus ahora en 3 sencillos pasos:

- Descargar la herramienta de reparación de PC Restoro que viene con tecnologías patentadas (patente disponible aquí).

- Hacer clic Iniciar escaneo para encontrar problemas de Windows que podrían estar causando problemas en la PC.

- Hacer clic Repara todo para solucionar problemas que afectan la seguridad y el rendimiento de su computadora

- Restoro ha sido descargado por 0 lectores este mes.

T-RAT 2.0, un nuevo troyano de acceso remoto (RAT), se anuncia en foros de piratería rusos, como seguridad expertos descubiertos recientemente.

Según se informa, el RATA se puede comprar por solo $ 45, pero eso no es lo que lo hace brillar. Dicho malware arruinará completamente los dispositivos, robará sus datos y pondrá en peligro cuentas importantes.

A diferencia de otros servicios similares, T RAT 2.0 permite a los agentes malévolos controlar los sistemas comprometidos a través de Telegrama canales, en lugar de paneles de administración web.

¿Qué es T-RAT 2.0?

T-RAT 2.0 es simplemente uno de los últimos troyanos de acceso remoto del mercado. La forma en que funciona este tipo de malware es otorgar al atacante acceso remoto a su máquina.

Lo que los piratas informáticos pueden hacer desde ese punto depende estrictamente de sus habilidades y también de las capacidades de la RAT.

Algunos RAT están diseñados solo para meterse con los objetivos (por ejemplo, abrir su bandeja de CD, apagar su monitor, deshabilitar sus dispositivos de entrada), pero otros (T-RAT incluido) son francamente malvados.

Aparentemente, esto es lo que T-RAT 2.0 puede hacer con su sistema, una vez que lo infecta:

- Recupere cookies y contraseñas de su navegador

- Otorgue al atacante acceso completo a su sistema de archivos

- Realizar grabaciones de audio (requiere un dispositivo de entrada de audio como un micrófono)

- Registre sus pulsaciones de teclas

- Desactiva tu barra de tareas

- Use su cámara web para realizar grabaciones de video o tomar fotografías

- Obtener contenido del portapapeles

- Toma capturas de pantalla de tu vista actual

- Desactiva tu Administrador de tareas

- Secuestrar transacciones para varios servicios, incluidos Ripple, Dogecoin, Qiwi y Yandex. Dinero

- Ejecutar CMD Y comandos de PowerShell

- Restrinja su acceso a varios sitios web y servicios.

- Termine forzosamente los procesos en su computadora

- Utilice RDP y / o VNC para realizar operaciones de control remoto adicionales

Más aún, es compatible con la mayoría de los navegadores basados en Chromium (v80 y posteriores), y su componente Stealer admite las siguientes aplicaciones:

- Vapor

- Telegrama

- Skype

- Viber

- FileZilla XML

- NordVPN

- Discordia

Las RAT anteriores también usaban Telegram como C&C

Aunque la idea de controlar una RAT a través de Telegram parece novedosa, está bastante lejos de eso. La cruda realidad es que es completamente posible y está sucediendo ahora mismo.

En los últimos años, mucho malware similar se basó en Telegram como su centro de comando y control. Algunos de ellos incluyen:

- Telegram-RAT

- HeroRAT

- TeleRAT

- Ratataque

Tener un Telegram C&C para un RAT es atractivo para la mayoría de los piratas informáticos, ya que puede otorgarles acceso a los sistemas infectados, independientemente de la ubicación.

El hecho de que ya no necesiten computadoras de escritorio o portátiles para los ataques les brinda un nuevo nivel de libertad y movilidad.

¿Cómo me protejo de T-RAT 2.0?

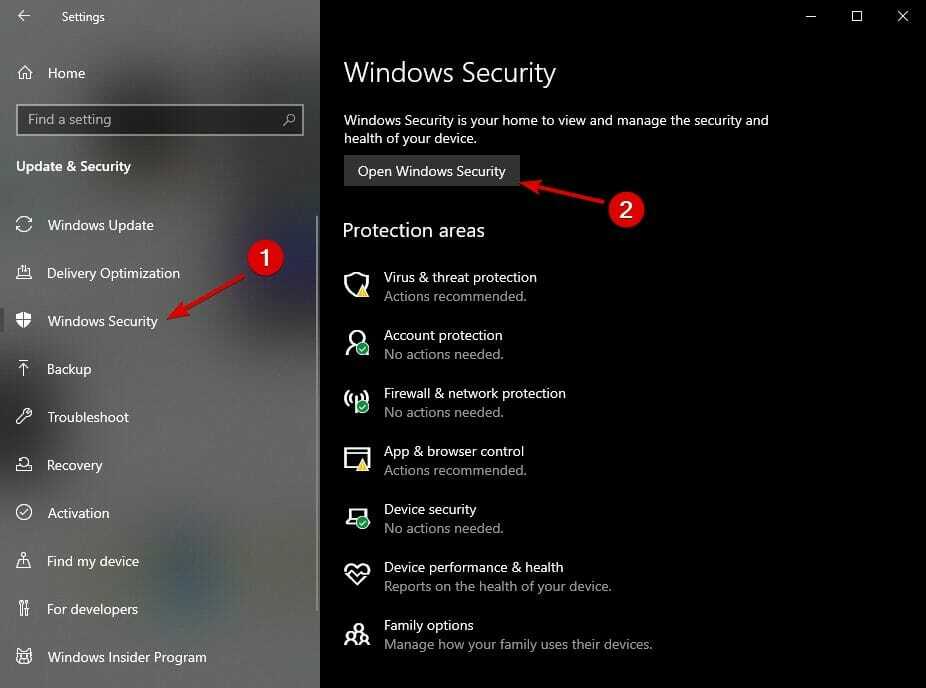

- Ir Ajustes.

- Escoger Seguridad de Windows, luego Abra Seguridad de Windows.

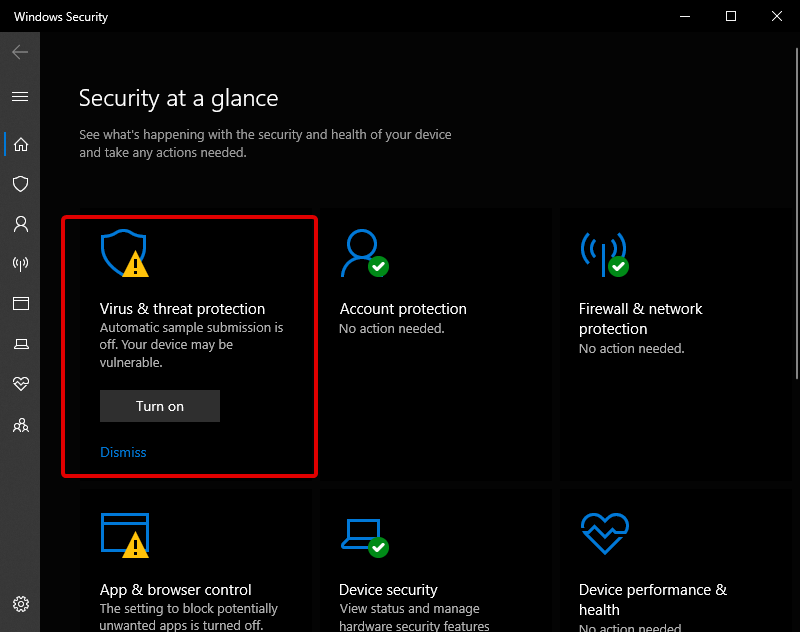

- Seleccione Protección contra virus y amenazas, luego opciones de escaneo

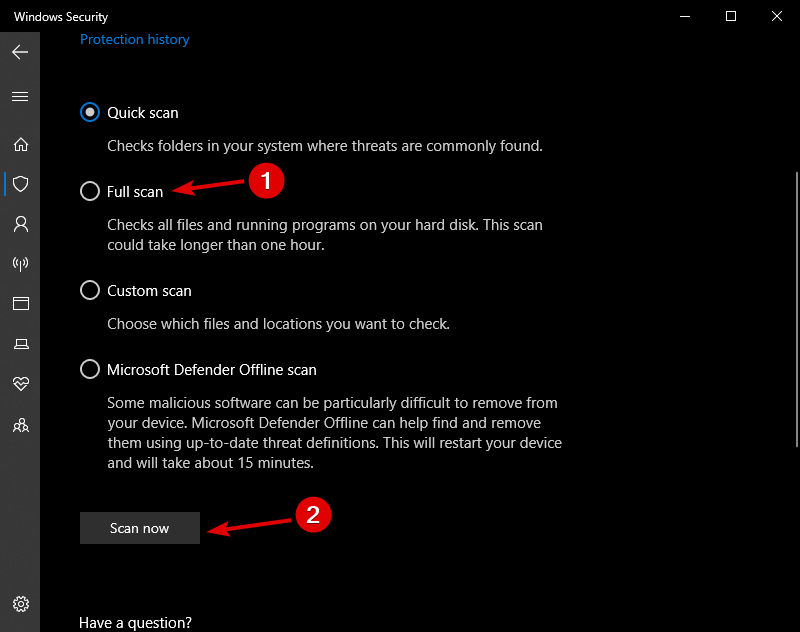

- Ahora, seleccione Análisis completo y haga clic en Escanear ahora.

- Dejar Windows Defender Termine de escanear su PC.

Así es como escanea su PC en busca de malware con el Windows Defender.

Si desea protegerse del malware T-RAT 2.0, adware, spyware y muchos otros programas dañinos que intentan infectar su PC y robar sus datos, necesita una defensa sólida.

Además, nos gustaría mencionar que un antivirus sólido necesita protección multicapa y IA avanzada para buscar activamente en su PC amenazas emergentes, adaptarse a ellas y monitorear sospechosas actividad.

El software funciona con múltiples plataformas, por lo que puede proteger su teléfono, mesa, computadora portátil o PC fácilmente.

Además de tener una protección sólida, el programa también mantiene su identidad y sus datos sensibles seguros mientras navega por Internet o realiza pagos en línea de cualquier tipo.

ESET Internet Security

ESET Internet Security es el software antivirus líder en el mundo que mantendrá alejados de usted los archivos peligrosos.

Eso es todo para este artículo de hoy. El virus troyano es un problema grave que no puede pasarse por alto, y esta última incorporación es aún más peligrosa que antes.

Le sugerimos que consulte nuestro lista completa del mejor software antivirus con validez ilimitada y eligiendo uno que se adapte a sus necesidades.

¿Cómo protege su PC con Windows contra amenazas como T-RAT 2.0? Comparta su opinión con nosotros en la sección de comentarios a continuación.

¿Sigues teniendo problemas?Arréglelos con esta herramienta:

¿Sigues teniendo problemas?Arréglelos con esta herramienta:

- Descargue esta herramienta de reparación de PC Excelente en TrustPilot.com (la descarga comienza en esta página).

- Hacer clic Iniciar escaneo para encontrar problemas de Windows que podrían estar causando problemas en la PC.

- Hacer clic Repara todo para solucionar problemas con tecnologías patentadas (Descuento exclusivo para nuestros lectores).

Restoro ha sido descargado por 0 lectores este mes.

![Cómo proteger la base de datos del servidor SQL [Guía rápida]](/f/b26420d43b01291de48577d0149b5457.jpg?width=300&height=460)