El “hacker del kernel de Windows” Luca Marcelli ha publicado un video en Tweeter que demuestra su éxito en la violación de Windows Remote Desktop Gateway (RDG) mediante la ejecución remota de código (RCE).

El hack se aprovecha de dos vulnerabilidades de seguridad del servidor de Windows sobre las cuales Microsoft ya ha alertado a los usuarios.

Hay actualizaciones de seguridad para CVE-2020-0609 y CVE-2020-0610 vulnerabilidades, pero en caso de que tenga dudas sobre su uso, este hacker acaba de demostrar cuán real es la amenaza para su sistema.

Los piratas informáticos pueden manipular de forma remota su sistema y sus datos

En cualquier caso, Microsoft no ha sugerido otra forma efectiva de manejar el problema, por lo que el parche parece ser la única forma de mantener su PC con Windows a salvo de la amenaza por ahora.

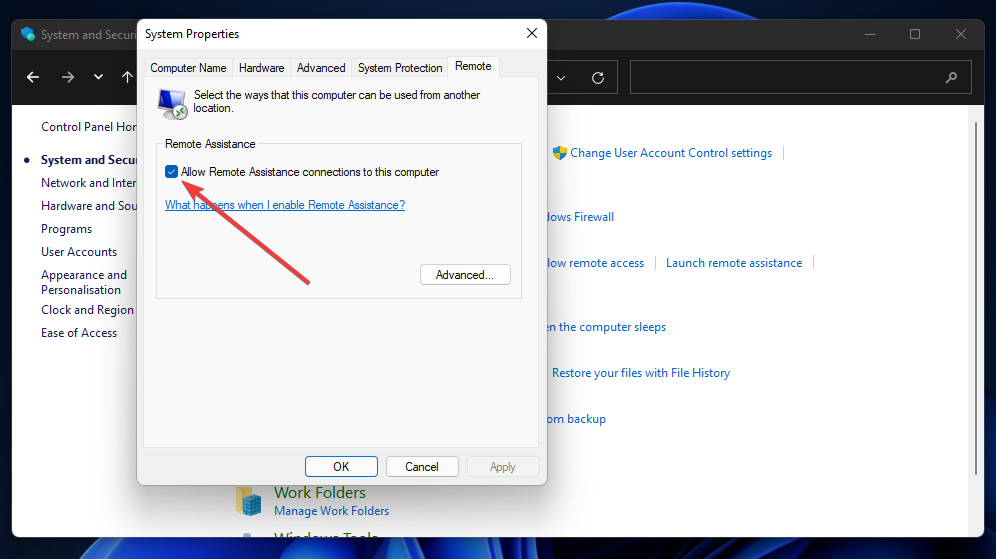

Luca recomienda deshabilitar el tráfico UDP para el RDG para frustrar un ataque RCE como el que acaba de demostrar.

Si instalar la actualización no es una opción, debe aplicar otras medidas, como deshabilitar el tráfico UDP. Esperaré un poco hasta que la gente tenga tiempo suficiente para parchear antes de lanzar esto al público 🙂

- Luca Marcelli (@layle_ctf) 26 de enero de 2020

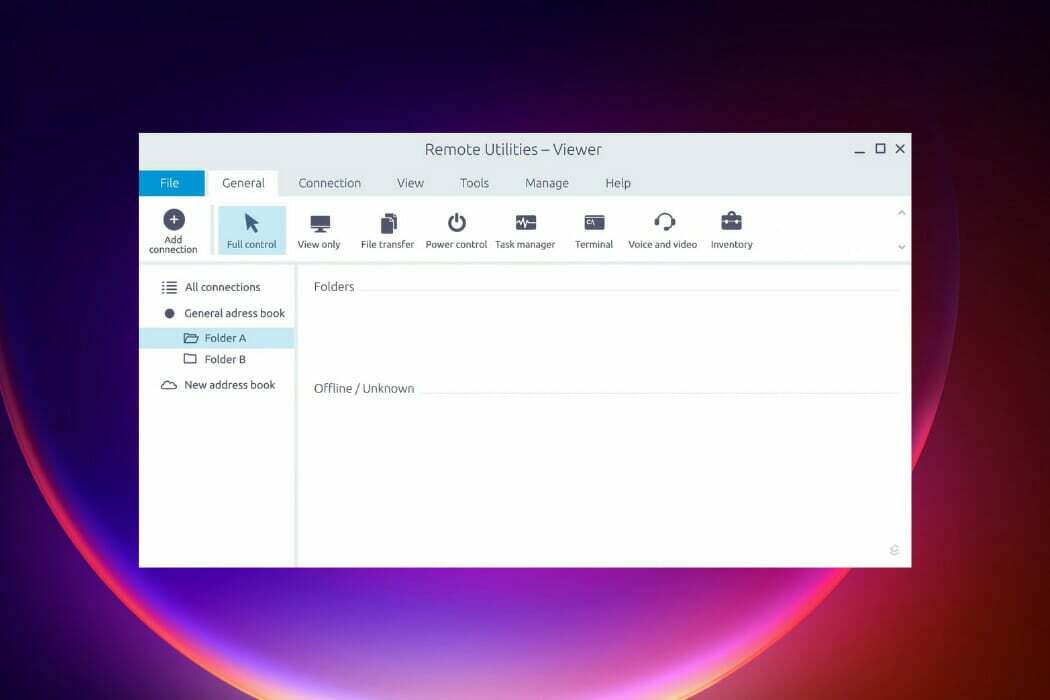

Las organizaciones utilizan Windows RDG para permitir que sus empleados se conecten de forma remota a los recursos de TI de la empresa a través de cualquier dispositivo con un cliente de escritorio remoto solicitud. Por lo general, dicha conexión debe ser segura y a prueba de piratería, especialmente si incorpora autenticación multifactor.

Pero en un ataque RCE que explota las debilidades de seguridad RDG de Windows, un pirata informático no tiene que enviar las credenciales de usuario correctas para acceder a los archivos de la empresa. Eso es porque el ataque tiene lugar antes de la activación de los protocolos de autenticación.

Parchear su sistema es la única forma de mantenerse seguro

El RDG en sí le da al intruso el prerrequisito de acceso remoto, por lo que ni siquiera tiene que estar físicamente allí para ejecutar su código malicioso. Peor aún, la intrusión es sigilosa, ya que las “solicitudes especialmente diseñadas” al sistema o dispositivo de destino no requieren interacciones del usuario para pasar.

Microsoft dice que una explotación exitosa de esta vulnerabilidad podría permitir a un pirata informático implementar nuevos programas o ver / alterar datos. Las organizaciones que poseen información personal confidencial no querrían correr ese riesgo, especialmente en el contexto de regulaciones de protección de datos más estrictas en todo el mundo.

El fabricante del sistema operativo Windows ha identificado en el pasado otras Vulnerabilidades del Protocolo de escritorio remoto (RDP) que puede valer su atención. También hay correcciones para estos errores. Para estar seguro, considere mantener el ritmo de últimas actualizaciones de Patch Tuesday.

- LEER SIGUIENTE: El mejor software anti-piratería para Windows 10 [Guía 2020]