- Microsoft ha lanzado recientemente Zero Trust Deployment Center, una colección útil de guías sobre la implementación del modelo de seguridad Zero Trust.

- El repositorio incluye varias guías orientadas a objetivos para que pueda realizar un seguimiento del progreso de su implementación.

- Echa un vistazo a nuestro Centro de ciberseguridad para mantenerse en contacto con los últimos avances en seguridad.

- Visita el Microsoft para obtener más noticias, características y eventos relacionados con Microsoft.

Microsoft anunció recientementeCentro de implementación Zero Trust, una colección útil de recursos para los clientes que están preparados para adoptar los modelos de seguridad Zero Trust.

La prueba y el error han demostrado una y otra vez que los modelos de seguridad Zero Trust podrían ser la forma más segura de hacerlo. A pesar de los aparentes inconvenientes que arrastra, este modelo de seguridad podría acercarse lo más posible a ecosistemas digitales herméticos.

¿Qué es Zero Trust?

Últimamente, la seguridad cibernética y la privacidad han recibido algunas cartas bastante difíciles teniendo en cuenta la variedad cada vez mayor de amenazas digitales. Por lo tanto, tiene sentido para las empresas y organizaciones remodelar sus entornos de trabajo en versiones más seguras de sí mismos.

Zero Trust es una forma eficaz de mantener a raya las ciberamenazas levantando una ceja metafórica ante cada solicitud. Los modelos tradicionales supondrían que todo lo que está detrás del firewall de la organización es seguro.

Zero Trust, por otro lado, trata cada solicitud como una brecha de seguridad. Por lo tanto, los verifica minuciosamente antes de dejarlos pasar, independientemente de su punto de origen.

En esencia, dicho sistema puede garantizar el bienestar de:

- Identidades - Inspección exhaustiva de las identidades mediante la aplicación de métodos de autenticación sólidos combinados con políticas de acceso con pocos privilegios.

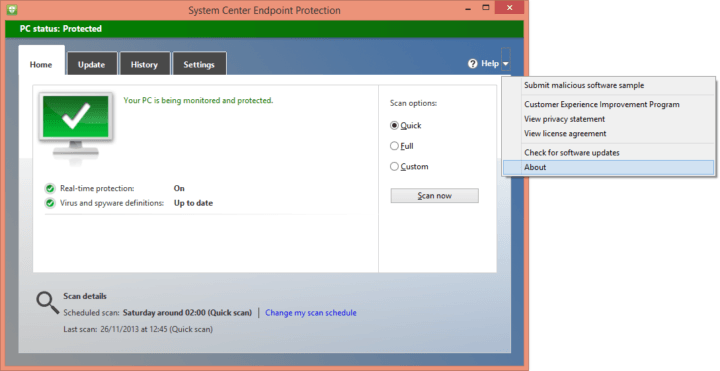

- Puntos finales - Supervisión de los puntos finales para detectar actividad sospechosa, cumplimiento y estado del dispositivo para reducir la cantidad de objetivos potenciales

- Aplicaciones / API - Hacer cumplir los permisos adecuados, implementar sistemas de detección de TI deshonestos

- Datos - Aumento de la protección mediante clasificación, etiquetado, cifrado y, en última instancia, restricciones de acceso.

- Infraestructura - Detección de amenazas mediante telemetría combinada con marcado / bloqueo automático de comportamientos sospechosos

- Redes - Microgestión de redes segmentándolas junto con el cifrado E2E y la detección / protección de amenazas en tiempo real

Evalúe el progreso de su implementación de Zero Trust

MicrosoftEs recientemente lanzado Centro de implementación Zero Trust puede ayudarlo a aplicar este modelo de seguridad dentro de su organización y realizar un seguimiento de su progreso. Cada paso viene con una guía, que incluye instrucciones cuidadosamente explicadas para guiarlo a través del proceso.

Cada instrucción está disponible en un lenguaje sencillo, por lo que no necesita preocuparse por términos técnicos innecesariamente complicados. Además, las instrucciones están disponibles como listas de pasos, por lo que puede realizar un seguimiento fácil del progreso de la implementación de Zero Trust.

Por último, pero no menos importante, si está interesado en medir la eficiencia de la madurez de Zero Trust de su organización, puede utilizar Herramienta de evaluación Zero Trust de Microsoft. Tenga en cuenta que deberá completar el formulario inicial con precisión si desea un informe perfecto.