Experiencia en software y hardware que ahorra tiempo y ayuda a 200 millones de usuarios al año. Guiándote con consejos prácticos, noticias y consejos para mejorar tu vida tecnológica.

Seguridad empresarial de AVG

AVG ofrece una solución de detección de violaciones de datos de primera categoría que está diseñada para empresas y cubre todas y cada una de sus necesidades de protección, desde alertas instantáneas por correo electrónico hasta herramientas de administración remota.

Hablando de administración remota, puede instalar, actualizar y configurar AVG en los dispositivos de su PC desde cualquier lugar y beneficiarse de la supervisión en tiempo real y las notificaciones de amenazas.

Veamos rápidamente su características clave:

- Consola de administración en la nube (implementación rápida en múltiples terminales, administrar políticas, monitorear amenazas, programar actualizaciones y proteger dispositivos y la red desde una sola ubicación)

- File, Email, Behavior and Web Shield (protección de varios niveles contra malware, virus, spam, descargas dañinas y sitios web peligrosos)

- Link Scanner y Firewall integrado (para filtrar el tráfico de red y evitar conexiones sospechosas)

- File Shredder (elimine permanentemente los archivos que no desea que se recuperen)

- Protección de SharePoint

Seguridad empresarial de AVG

¡Proteja su empresa con el software de detección de filtraciones de datos definitivo con tecnología de AVG!

Compre ya

Varonis

Este software de detección de violaciones de la privacidad es la innovación de Varonis Systems, una empresa de software estadounidense, y permite a las organizaciones rastrear, visualizar, analizar y proteger sus datos.

Varonis realiza análisis del comportamiento de los usuarios para detectar e identificar comportamientos anormales y defenderse de los ciberataques, extrayendo metadatos de su infraestructura de TI.

Luego utiliza esta información para mapear las relaciones entre los objetos de datos, sus empleados, contenido y uso, para que pueda obtener más visibilidad de sus datos y protegerlos.

Veamos rápidamente su características clave:

- Implementación no intrusiva del marco de Varonis

- Software de gobierno de datos DatAdvantage y análisis de IDU a nivel de motor (análisis estadístico)

- Supervise los servidores de archivos, analice los sistemas de archivos y acceda a los patrones en profundidad (recomendaciones sobre cambios)

- Abordar la detección de violaciones de la privacidad (configuración rápida y sencilla)

- Resuelva una serie de desafíos y determine la propiedad de los datos en función de la frecuencia de acceso

- Realiza auditorías de uso

Varonis

¡Combine visibilidad y contexto para detectar y responder a ciberataques como un profesional!

Probar ahora

Stealthbits

Este es el primer proveedor de soluciones de gobierno de acceso a datos que admite repositorios de datos estructurados y no estructurados, protegiendo sus credenciales contra sus objetivos más vulnerables.

Stealthbits es una empresa de software de ciberseguridad que protege los datos confidenciales y las credenciales que los atacantes utilizan para robar los datos.

Veamos rápidamente su características clave:

- Stealth Intercept (detecta, previene y le alerta en tiempo real permitiéndole bloquear amenazas antes de que se conviertan en desastres)

- Stealth Defend basado en aprendizaje automático (herramienta de alerta y análisis de amenazas en tiempo real para defender su organización contra amenazas avanzadas e intentos de exfiltrar y destruir sus datos)

- Stealth Recover (le permite revertir y recuperar cambios en el directorio activo para mantener un directorio seguro y optimizado y restaurar dominios sin tiempo de inactividad)

- Monitor de actividad de archivos Stealthbits (almacenamiento de acceso a archivos y cambios de permisos para servidores de archivos de Windows y dispositivos NAS sin necesidad de registro nativo)

Stealthbits

No limite el acceso a sus datos. Llévelo al siguiente nivel asegurando Active Directory.

Probar ahora

Suricata

Se trata de un software de detección de violaciones de la privacidad de código abierto, muy robusto y rápido desarrollado por Open Information Security Foundation.

Suricata es capaz de realizar la detección de intrusiones en tiempo real, además de que previene las intrusiones en línea y monitorea la seguridad de su red.

Cuenta con módulos como captura, recopilación, decodificación, detección y salida, siguiendo el proceso en ese orden. Primero captura el tráfico, luego lo decodifica y especifica cómo se separa el flujo entre sus procesadores.

Veamos rápidamente su características clave:

- Solución multiproceso (utiliza reglas, lenguaje de firmas, además de scripting Lua para detectar amenazas complejas)

- Compatible con todos los principales sistemas operativos, incluido Windows

- Procesamiento del tráfico de red en la séptima capa del modelo OSI (capacidades mejoradas de detección de malware)

- Detección y análisis automático de protocolos y aceleración de GPU

⇒ Obtener Suricata

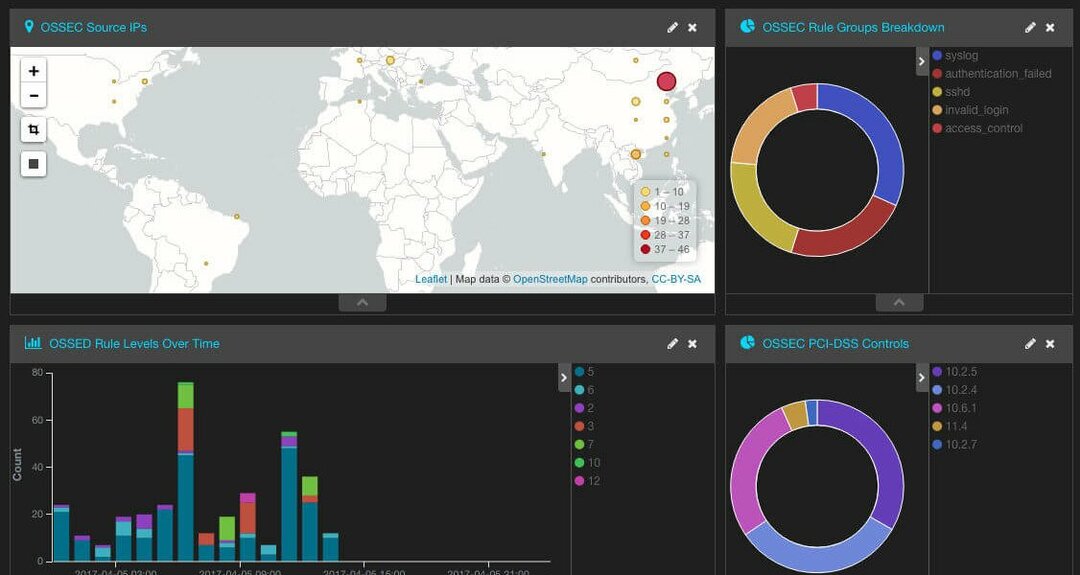

OSSEC

OSSEC es un sistema de detección de intrusiones basado en host de código abierto y multiplataforma. La herramienta tiene un potente motor de correlación y análisis, que integra el análisis de registros y la verificación de la integridad de los archivos.

Además, hay una función de supervisión del registro de Windows, por lo que podrá ver cualquier cambio no autorizado en el registro con facilidad.

También hay aplicación centralizada de políticas, detección de rootkit, alertas en tiempo real y respuesta activa. En cuanto a disponibilidad, debes saber que esta es una solución multiplataforma, y funciona en Linux, OpenBSD, FreeBSD, macOS, Solaris y Windows.

Veamos rápidamente su características clave:

- Completamente libre

- Disponible en casi todas las plataformas de escritorio

- Motor de correlación y análisis

- Análisis de registros, verificación de integridad

- Supervisión del registro, comprobación de la integridad de los archivos

- Detección de rootkit, alertas en tiempo real

⇒ Obtenga OSSEC

Bufido

Este es otro software gratuito y de código abierto de detección de violaciones de la privacidad creado en 1998, cuya principal ventaja es su capacidad para realizar análisis de tráfico en tiempo real y registro de paquetes en la red.

Las características incluyen análisis de protocolo, búsqueda de contenido y preprocesadores, que hacen que esta herramienta ampliamente aceptado para detectar malware de todo tipo, exploits, escanear puertos y muchas otras medidas de seguridad asuntos.

Veamos rápidamente su características clave:

- Modos de detección de intrusiones de red, registrador de paquetes y rastreador (el modo rastreador lee paquetes y muestra la información, registrador de paquetes registra los paquetes en el disco, mientras que el modo de detección de intrusiones en la red monitorea el tráfico en tiempo real comparándolo con el definido por el usuario reglas)

- Detecte escaneos de puertos sigilosos, ataques CGI, sondas SMB, desbordamiento de búfer e intentos de huellas digitales del sistema operativo

- Compatible con varias plataformas de hardware y sistemas operativos, incluido Windows

- Flexible y dinámico para la implementación

- Reglas de detección de intrusos fáciles de escribir

- Buena base de apoyo de la comunidad para solucionar problemas

⇒ Obtener resoplido

¿Utiliza algún software de detección de violaciones de la privacidad que le gustaría que todos conocieran? Comparta con nosotros dejando un comentario en la sección a continuación.

© Copyright Windows Report 2021. No asociado con Microsoft

![Los 6 mejores programas de detección de filtraciones de datos [Hogar y empresa]](/f/3e517da903db45ce0ee20f8564545657.jpg?width=300&height=460)