Ο «χάκερ πυρήνα των Windows» Luca Marcelli δημοσίευσε ένα βίντεο στο Tweeter που δείχνει την επιτυχή παραβίαση του Windows Remote Desktop Gateway (RDG) με απομακρυσμένη εκτέλεση κώδικα (RCE)

Το hack εκμεταλλεύεται δύο ευπάθειες ασφαλείας διακομιστή των Windows για τα οποία η Microsoft έχει ήδη ειδοποιήσει τους χρήστες.

Υπάρχουν ενημερώσεις ασφαλείας για το CVE-2020-0609 και CVE-2020-0610 ευπάθειες, αλλά σε περίπτωση που έχετε δεύτερη σκέψη σχετικά με τη χρήση τους, αυτός ο χάκερ έχει δείξει πόσο πραγματική είναι η απειλή για το σύστημά σας.

Οι χάκερ μπορούν να χειριστούν από απόσταση το σύστημα και τα δεδομένα σας

Σε κάθε περίπτωση, η Microsoft δεν έχει προτείνει έναν άλλο αποτελεσματικό τρόπο αντιμετώπισης του ζητήματος, επομένως η ενημέρωση κώδικα φαίνεται να είναι ο μόνος τρόπος για να διατηρήσετε τον υπολογιστή σας Windows ασφαλή από την απειλή προς το παρόν.

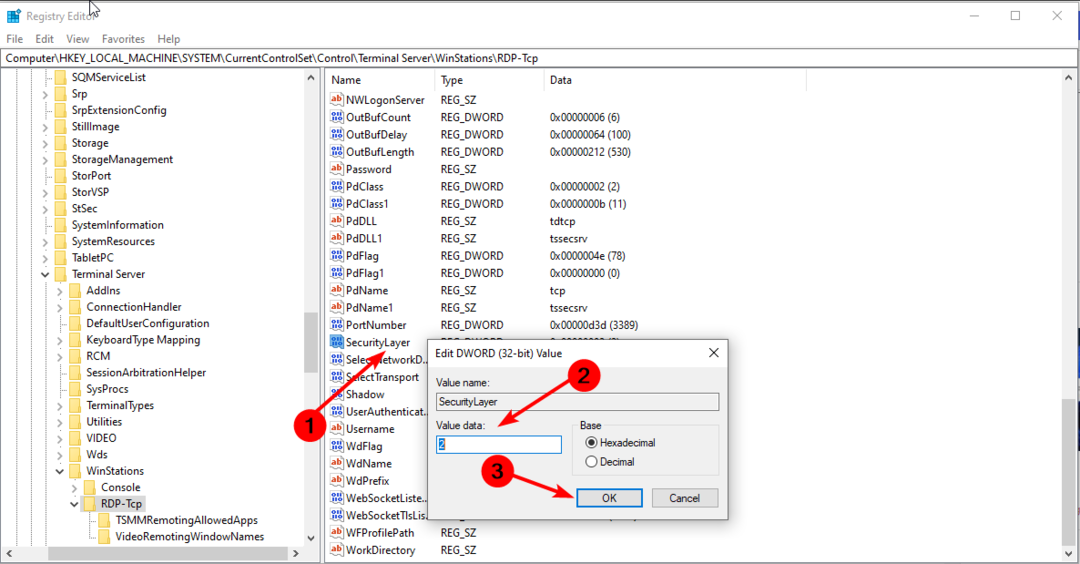

Ο Luca συνιστά την απενεργοποίηση της κυκλοφορίας UDP για το RDG για να αποτρέψει μια επίθεση RCE όπως αυτή που μόλις έδειξε.

Εάν η εγκατάσταση της ενημέρωσης δεν είναι επιλογή, θα πρέπει να εφαρμόσετε άλλες μετρήσεις, όπως απενεργοποίηση της κυκλοφορίας UDP. Θα περιμένω λίγο έως ότου οι άνθρωποι είχαν αρκετό χρόνο να το διορθώσουν πριν το κυκλοφορήσουν στο κοινό 🙂

- Luca Marcelli (@layle_ctf) 26 Ιανουαρίου 2020

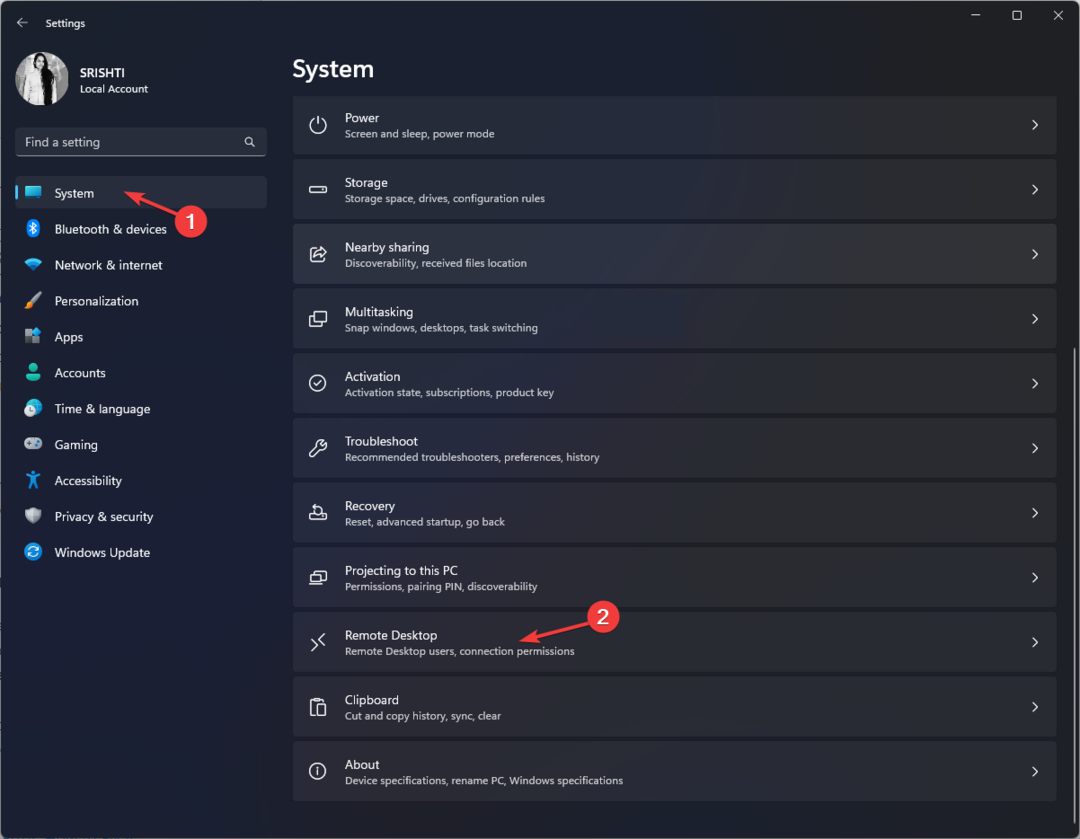

Οι οργανισμοί χρησιμοποιούν το Windows RDG για να επιτρέπουν στους υπαλλήλους τους να συνδέονται εξ αποστάσεως με τους πόρους IT της εταιρείας μέσω οποιασδήποτε συσκευής με πελάτης απομακρυσμένης επιφάνειας εργασίας εφαρμογή. Μια τέτοια σύνδεση θα πρέπει γενικά να είναι ασφαλής και αδιάβροχη, ειδικά εάν ενσωματώνει έλεγχο ταυτότητας πολλών παραγόντων.

Αλλά σε μια επίθεση RCE που εκμεταλλεύεται τις αδυναμίες ασφαλείας των Windows RDG, ένας εισβολέας δεν χρειάζεται να υποβάλει τα σωστά διαπιστευτήρια χρήστη για πρόσβαση σε αρχεία εταιρείας. Αυτό συμβαίνει επειδή η επίθεση λαμβάνει χώρα πριν από την ενεργοποίηση των πρωτοκόλλων ελέγχου ταυτότητας.

Η επιδιόρθωση του συστήματός σας είναι ο μόνος τρόπος για να παραμείνετε ασφαλείς

Το ίδιο το RDG δίνει στον εισβολέα την απαραίτητη απομακρυσμένη πρόσβαση, οπότε δεν χρειάζεται καν να είναι φυσικά εκεί για να εκτελέσει τον κακόβουλο κώδικα. Ακόμα χειρότερα, η εισβολή είναι μυστικότητα, καθώς τα «ειδικά κατασκευασμένα αιτήματα» στο σύστημα ή τη συσκευή προορισμού δεν απαιτούν αλληλεπιδράσεις από τον χρήστη για να περάσουν.

Η Microsoft λέει ότι μια επιτυχημένη εκμετάλλευση αυτής της ευπάθειας θα μπορούσε να επιτρέψει σε έναν χάκερ να αναπτύξει νέα προγράμματα ή να προβάλει / αλλάξει δεδομένα. Οι οργανισμοί που διαθέτουν ευαίσθητα προσωπικά στοιχεία δεν θα ήθελαν να αναλάβουν αυτόν τον κίνδυνο, ειδικά στο πλαίσιο αυστηρότερων κανονισμών προστασίας δεδομένων παγκοσμίως.

Ο κατασκευαστής λειτουργικών συστημάτων Windows, στο παρελθόν, έχει αναγνωρίσει άλλους Ευπάθειες του Remote Desktop Protocol (RDP) αυτό μπορεί να αξίζει την προσοχή σας. Υπάρχουν επίσης διορθώσεις για αυτά τα σφάλματα. Για να είστε στην ασφαλή πλευρά, σκεφτείτε να συμβαδίσετε με το τελευταίες ενημερώσεις Patch Tuesday.

- ΔΙΑΒΑΣΤΕ ΕΠΟΜΕΝΟ: Το καλύτερο λογισμικό anti-hacking για Windows 10 [Οδηγός 2020]

![Δεν υπάρχει αρκετός χώρος αποθήκευσης για την ολοκλήρωση αυτής της λειτουργίας [Διόρθωση]](/f/ff05fa8e3871c9d7f7403c80e6c770d5.png?width=300&height=460)