Das Sicherheitsteam von Kaspersky Lab ist auf eine neu entdeckte Malware namens StrongPity gestoßen, die angeblich legitime WinRAR- und TrueCrypt-Dateien beschädigt.

WinRAR ist einer der beste Dienste für die Archivierung von Dateien unter Windows sowie den Umgang mit Komprimierung und Extraktion während TrueCrypt ein eingestelltes On-the-Fly-Verschlüsselungstool ist. StrongPity zielt auf Computer ab, indem es sich als Installer für diese Software tarnt und die volle Kontrolle erhält. Es kann auch versuchen, Dateien zu stehlen, sie zu beschädigen oder sogar neue Module auf den Computer herunterzuladen.

Die Malware wurde an Orten auf der ganzen Welt beobachtet, darunter in der Türkei, Nordafrika und im Nahen Osten und laut Kaspersky Lab befinden sich die Hauptstandorte dieses infizierten Codes in Italien und Belgien. Die Strategie, die Angreifer verwenden, um Benutzer zu täuschen, besteht darin, zwei vertauschte Buchstaben in ihren Domänennamen zu ersetzen und ihre URL so nah wie möglich an der authentischen Installationsseite zu halten. Der Dateilink des Installationsprogramms wird dann auf die legitime WinRAR-Distributor-Site umgeleitet und dies ist nur die WinRAR-Front.

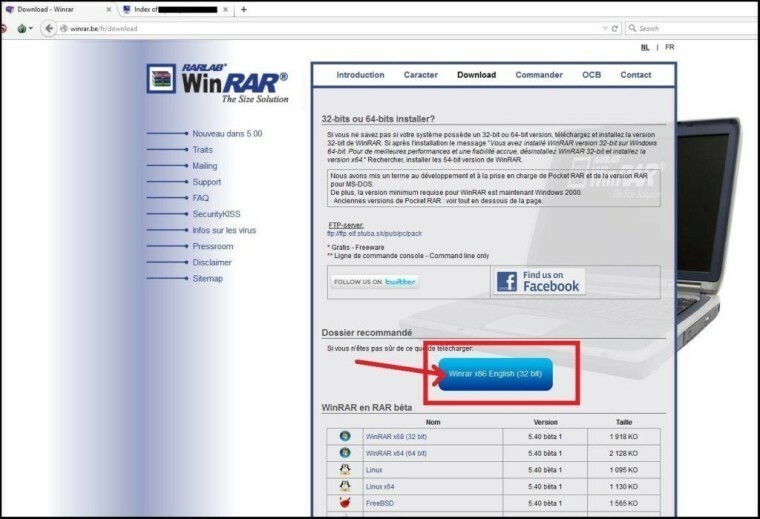

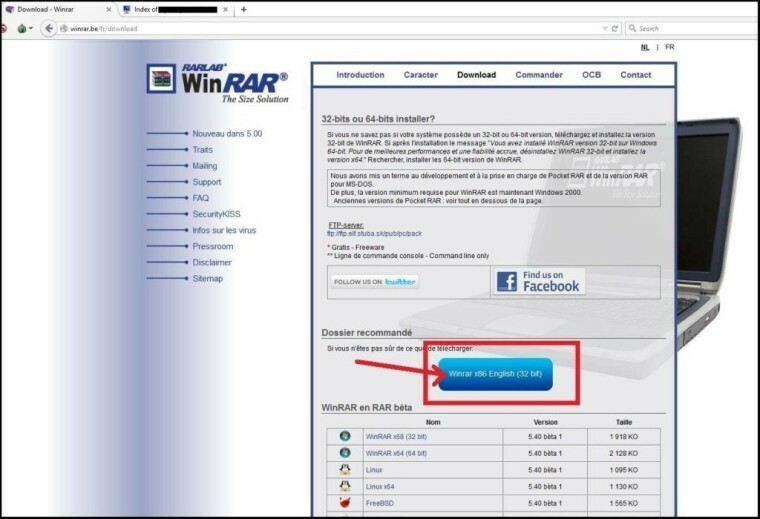

In der Abbildung unten können Sie eine blaue Schaltfläche erkennen, die wir hervorgehoben haben und die Benutzer zu „ralrab[.]com“ umleitet und die Opfer zu beschädigten. bringt Software-Sites und in einigen Fällen (von denen einer in Italien aufgezeichnet wurde), wo Benutzer nicht auf Schein-Websites, sondern auf die StrongPity-Malware geleitet wurden selbst.

„Die Daten von Kaspersky Lab zeigen, dass innerhalb einer einzigen Woche Malware von der Vertriebswebsite in Italien geliefert wurde auf Hunderten von Systemen in ganz Europa und Nordafrika/Naher Osten aufgetreten, mit vielen weiteren Infektionen wahrscheinlich “, the Firma sagte. „Über den gesamten Sommer waren Italien (87 Prozent), Belgien (5 Prozent) und Algerien (4 Prozent) am stärksten betroffen. Die Opfergeographie der infizierten Site in Belgien war ähnlich, wobei die Benutzer in Belgien die Hälfte (54 Prozent) von mehr als 60 erfolgreichen Treffern ausmachten.“

Abgesehen davon leitete die Malware Berichten zufolge die Benutzer auch auf betrügerische, korrupte Webseiten anstelle des TrueCrypt-Software-Installers. Obwohl viele der verdorbenen WinRAR-Links entfernt wurden, gibt es immer noch einige TrueCrypt-Installer, wie im September-Bericht von Kapersky Labs vorgeschlagen. Die Entwicklung von TrueCrypt wurde im Mai 2014 eingestellt, nachdem Microsoft Windows XP aufgegeben hatte.

Kurt Baumgartner, leitender Sicherheitsforscher bei Kaspersky Lab, vergleicht StrongPity mit Hockende Yeti/Energetische Bärenangriffe die authentische Softwareverteilungswebsites übernommen und infiziert haben. Diesen Trend bezeichnet er als „unwillkommen und gefährlich“ und muss sofort angegangen werden.

„Diese Taktiken sind ein unerwünschter und gefährlicher Trend, dem sich die Sicherheitsbranche stellen muss. Die Suche nach Privatsphäre und Datenintegrität sollte eine Person keinem offensiven Wasserlochschaden aussetzen. Waterhole-Angriffe sind von Natur aus ungenau, und wir hoffen, die Diskussion über die Notwendigkeit einer einfacheren und verbesserten Überprüfung der Bereitstellung von Verschlüsselungstools anzuregen.“ sagte Kurt Baumgartner.

Das Beste, was wir tun können, ist, unsere Benutzer auf dem Laufenden zu halten und ihnen zu empfehlen, bei der Installation von Dienstprogrammen schlau und vorsichtig zu sein, da sie betrügerische Links enthalten könnten. Zerstörerische Malware wie StrongPity kann Ihren PC leicht in einen beschädigten Computer verwandeln.