Cybersicherheitssoftware kann Ihre gesamte Netzwerkumgebung schützen

- Cyber-Sicherheitssoftware ist äußerst wichtig, wenn Sie Ihre Netzwerkumgebung schützen möchten.

- Die folgenden Tools bieten alle Funktionen, die für die Verwaltung und den Schutz von Endpunkten erforderlich sind.

- Einige von ihnen verfügen über Antivirus- und Sicherungsfunktionen, während andere die vollständige Kontrolle über alle Geräte bieten.

In Bezug auf Ihre Netzwerkumgebung werden keine Mühen gescheut, um sie zu schützen. Glücklicherweise gibt es einige leistungsstarke Cybersicherheitslösungen, die Ihnen mit allen Tools helfen können, die Sie dafür benötigen.

In diesem Artikel finden Sie die beste Software, die auf jede Unternehmensgröße und jedes Netzwerk zugeschnitten werden kann.

Wie können Cybersicherheitslösungen mein Netzwerk schützen?

Wenn Sie ein kleines Netzwerk verwalten, ist es relativ einfach, jedes Asset einzeln zu überprüfen. Wenn Sie es jedoch mit über 10 Endpunkten und anderen Servern und Geräten zu tun haben, können die Dinge kompliziert werden.

Ob On-Premise oder Cloud-Schutz, Ihre Systeme zu patchen oder einfach sicherzustellen, dass nur autorisierte Zugriffe erfolgen, benötigen Sie ein Netzwerk-Cybersicherheitstool, um die Arbeitslast zu verwalten.

Mit solchen Verwaltungstools können Sie alle Sicherheitsereignisse nahtlos von einer einzigen Konsole aus automatisieren.

Was sind die besten Netzwerk-Cybersicherheitslösungen?

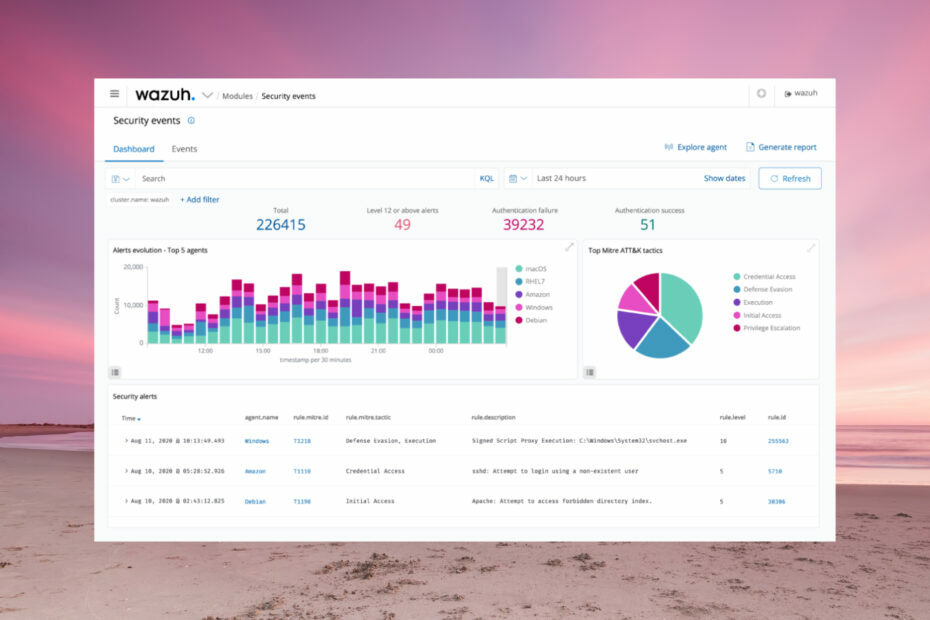

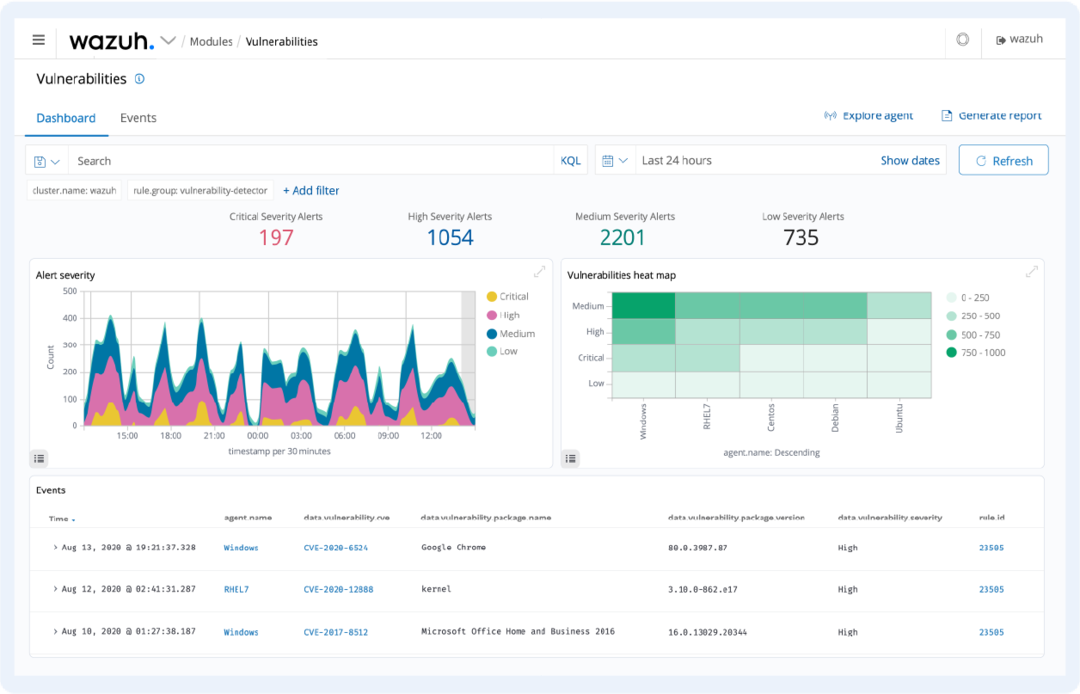

Wazuh – Die beste Erkennung von Netzwerkschwachstellen

Wenn es um Netzwerksicherheit geht, bietet Wazuh den besten Ansatz für Cybersicherheit. Es beschützt

Workloads in lokalen, virtualisierten, Container- und Cloud-basierten Umgebungen von einer einzigen Konsole aus.

Wazuh verfügt über leichtgewichtige Agenten für Windows-, Linux-, macOS-, Solaris-, AIX- und HP-UX-Systeme, die ungewöhnliches oder regelwidriges Verhalten auf dem System erkennen.

Dazu gehören getarnte Prozesse, versteckte Dateien, nicht registrierte Netzwerk-Listener und viele weitere Sicherheitsprobleme.

Nachdem sie Informationen aus den System- und App-Protokollen gesammelt hat, sendet die Software die Daten zur Analyse und Speicherung an einen zentralen Manager.

Die Apps und Dateien werden ständig überwacht, um Konfigurations- oder Attributänderungen zu erkennen und die Einhaltung der von Ihnen durchgesetzten Sicherheitsrichtlinien zu überwachen.

Nach dem Erkennen solcher Probleme kann Wazuh den Zugriff auf ein System sperren oder vorgegebene Befehle ausführen oder weitere Abfragen auf den betroffenen Systemen durchführen.

Die Software ist Open Source, sodass Sie sie an Ihre Bedürfnisse anpassen können, aber sie unterstützt auch eine breite Palette von Integrationen wie AlienVault, Amazon Macie, VirusTotal und viele mehr.

Lassen Sie uns einige davon überprüfen beste Eigenschaften unter:

- Vorgefertigte Windows-, Linux-, macOS-, Solaris-, AIX- und HP-UX-Systemagenten

- Fortschrittliche Threat-Intelligence-Technologie

- Web-Benutzeroberfläche für Datenvisualisierung, Analyse und Plattformverwaltung

- Cloud- und Container-Sicherheit einschließlich Docker-Hosts und Kubernetes-Knoten bis hinunter zur Containerebene selbst

- Umfangreiche Berichte zu Compliance, Schwachstellen und Dateiintegrität

- Es schützt Public Clouds, Private Clouds und On-Premise-Rechenzentren

Wazuh

Erhalten Sie umfassenden Schutz für Endpunkte und Cloud-Workloads von einem Open-Source-Tool mit vielen Integrationen.

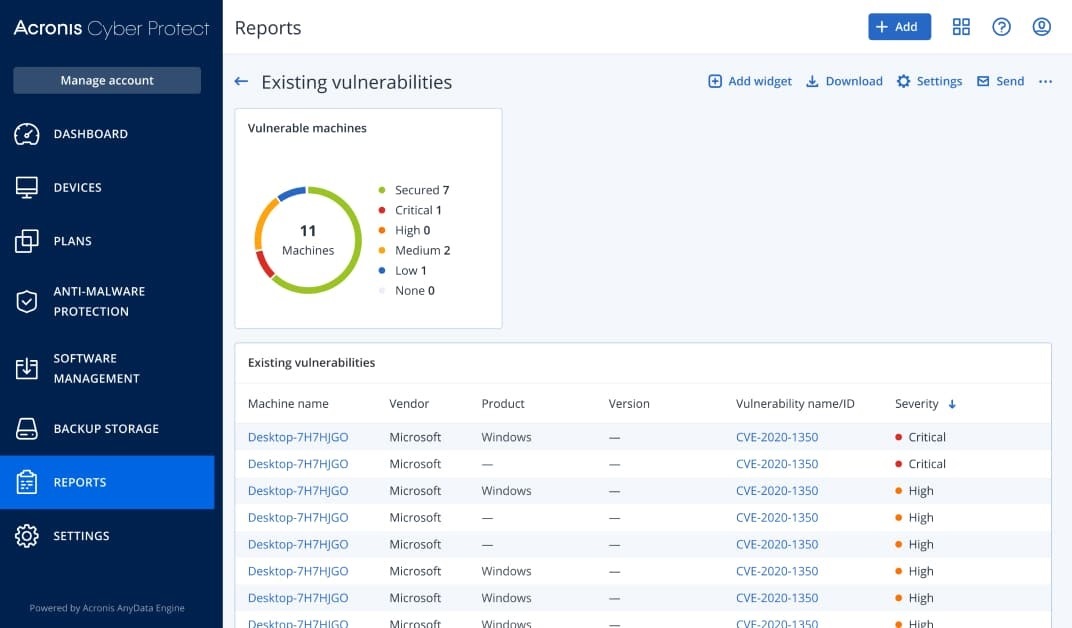

Wenn Sie nach Backup und Anti-Malware für alle Ihre Geräte suchen, ist Acronis Cyber Protect für diesen Zweck mehr als geeignet.

Es kommt mit KI-basiertem Ransomware-Schutz und integrierten Patch-Management-Tools, sodass Sie sich keine Gedanken über Schlupflöcher in Ihren Systemen machen müssen.

Die Lösung ist auch in der Lage, eine Schwachstellenbewertung bereitzustellen, und ermöglicht Ihrem Netzwerkmanager die Fernsteuerung der Endpunkte.

Daher haben Sie die volle Kontrolle über Ihre gesamte Netzwerkumgebung und Ihre Assets von einer einzigen Konsole aus und wehren alle Cyber-Bedrohungen ab.

Hier sind nur einige der beste Eigenschaften von Acronis Cyber Protect:

- Vollständiger Viren- und Malware-Schutz mit KI-basiertem Ransomware-Schutz

- Integriertes Patch-Management und Backup

- Intuitive webbasierte Oberfläche mit mandantenfähiger Verwaltung

- Remote-Desktop-Funktionen

- Mehrstufige Verschlüsselung

Acronis Cyber Protect

Acronis Cyber Protect stellt sicher, dass alle Ihre Unternehmensdaten vor internen und externen Bedrohungen geschützt sind!

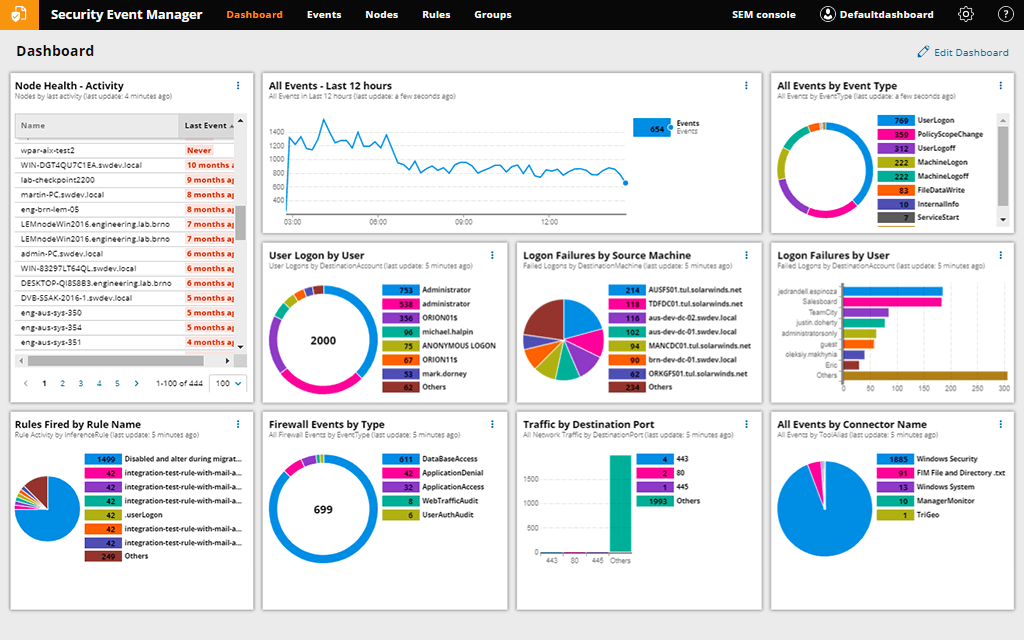

Das Erkennen von fehlgeschlagenen Anmeldungen und Firewall-Ereignissen ist ein großer Teil der Netzwerksicherheit, und Security Event Manager deckt diesen Bereich sehr gut ab.

Es wird mit Hunderten von vorgefertigten Konnektoren geliefert, die Protokolle aus verschiedenen Quellen sammeln, ihre Daten zusammenstellen und sammelt sie an einem zentralen Ort, damit Sie potenzielle Bedrohungen untersuchen, Audits vorbereiten und speichern können Protokolle.

Grundsätzlich können Sie beliebige netzwerk- oder benutzerbasierte Regeln erstellen und das Tool so programmieren, dass es entsprechend reagiert.

Sie können beispielsweise sofort reagieren, indem Sie IPs blockieren, Berechtigungen ändern, Konten deaktivieren, USB-Geräte blockieren, Anwendungen beenden und vieles mehr.

Hier sind einige davon Hauptmerkmale:

- Erweiterter pfSense-Firewall-Protokollanalysator

- Verfolgen Sie Anmelde- und Abmeldeereignisse mit einem zentralisierten Monitor

- Erweiterte Compliance-Berichte mit vordefinierten Vorlagen für PCI DSS, HIPAA, SOX und mehr

- Cross-Site-Scripting-Präventionstool

- Blockiert IPs, ändert Berechtigungen, deaktiviert Konten, blockiert USB-Geräte und mehr

⇒ Holen Sie sich Security Event Manager

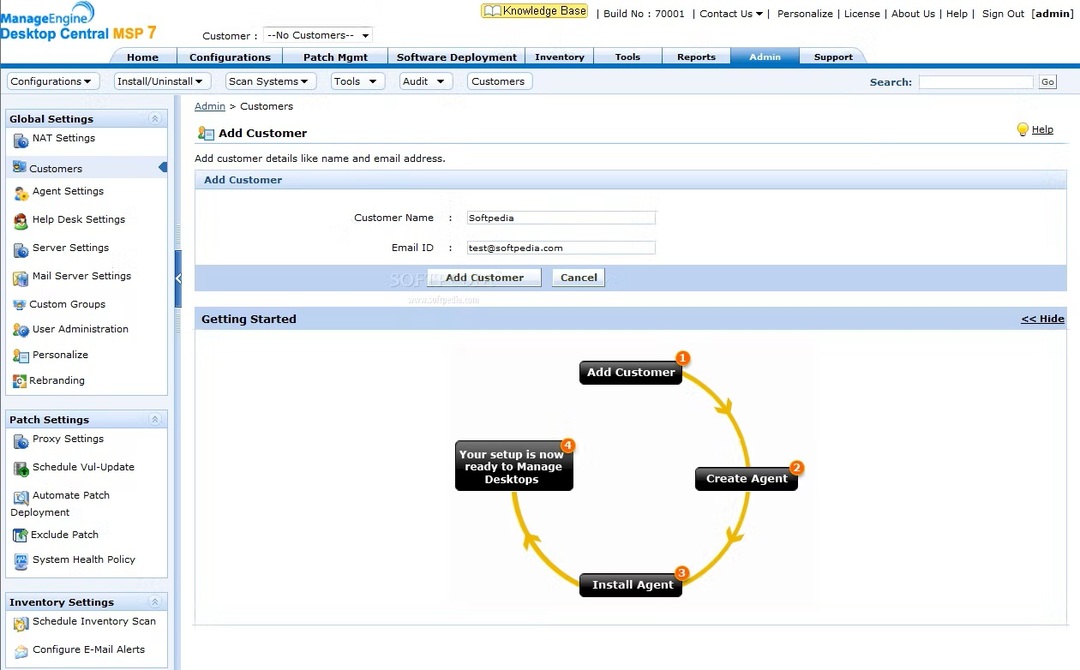

Endpoint Central MSP ist eine ganzheitliche Endpunktverwaltungssoftware für MSPs, mit der Sie Desktops, Server, Laptops und mobile Geräte von einem zentralen Standort aus verwalten können.

Dieses Tool enthält 50 vordefinierte Konfigurationen und über 100 Skripte, mit denen Sie alle Arten von Kundenumgebungen verwalten können.

Sie können granulare Asset-Daten für Hardware und Software verfolgen und wichtige Informationen abrufen, einschließlich Nutzungsstatistiken, Anwendungen auf der schwarzen Liste, Garantie, Lizenzen usw.

Und wenn Sie einen bestimmten Endpunkt bedienen müssen, können Sie dies mit Remote-Desktop-Funktionen tun, die Video- und Audioanrufunterstützung, Dateiübertragung, Verknüpfungen, Sitzungsaufzeichnung und mehr umfassen.

Hier sind einige davon Hauptmerkmale:

- Automatisieren Sie die Patch-Bereitstellung für über 850 Anwendungen von Erst- und Drittanbietern

- Stellen Sie Anwendungen remote auf Client-Computern bereit

- Verwalten Sie Windows-, Server-, Android-, iOS- und Chrome-Geräte

- Verwalten Sie bis zu 25 Endpunkte mit der kostenlosen Version

- Beschränken und kontrollieren Sie die Verwendung von USB-Geräten

Endpoint Central MSP

Verwalten Sie Ihre Endpunkte sicher und stellen Sie Backups und Patching für alle Netzwerkgeräte bereit.

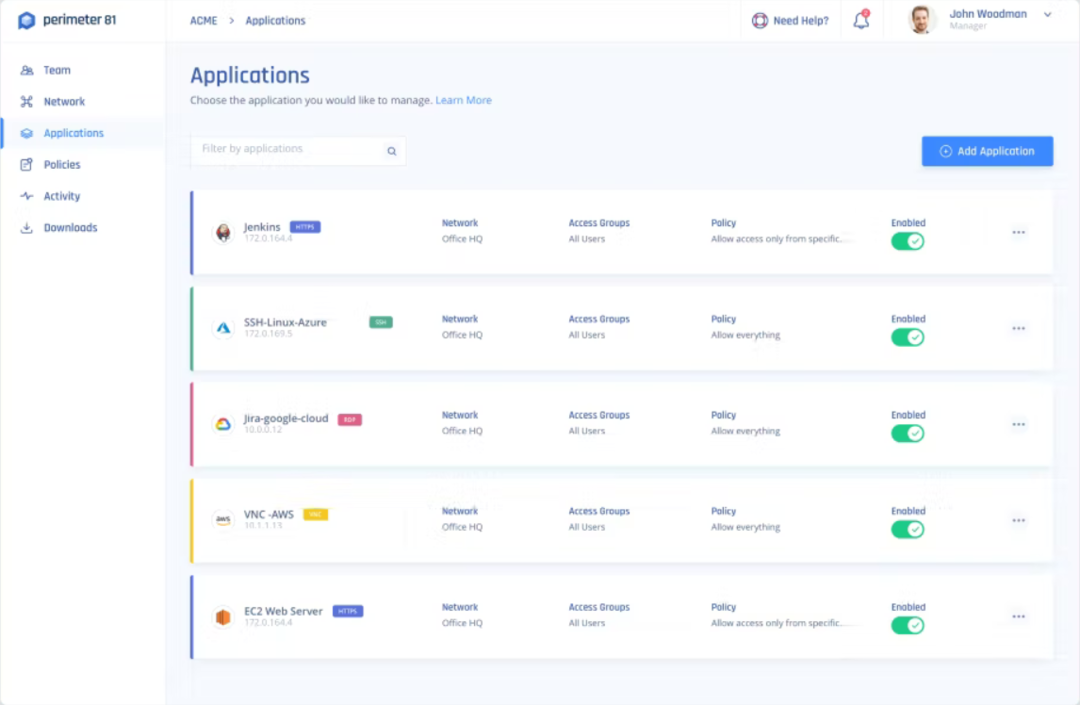

Perimeter 81 ist eine Sicherheitsplattform auf Unternehmensebene, mit der Sie den gesamten Datenverkehr und alle Netzwerkaktivitäten überwachen können.

Das Tool wird mit einem softwaredefinierten Perimeter geliefert, mit dem Sie den Netzwerkzugriff einschränken und sichere Kanäle zu den gemeinsam genutzten Systemen bereitstellen können.

Mit mehrschichtigen Sicherheitstools, einschließlich ständig aktiver Verschlüsselung, Zwei-Faktor-Authentifizierung und Single Sign-On, verhindert Perimeter 81 Datenverlust und unbefugten Zugriff auf Ihr Netzwerk.

Die Geräte werden vor dem Zugriff auf das Netzwerk und die darin enthaltenen Ressourcen verifiziert, was zu einer erhöhten Sicherheit führt.

Perimeter 81 ist auch eine Cloud-basierte VPN-Lösung, die für Ihr wachsendes Netzwerk skalierbar ist.

Schauen Sie sich diese Perimeter 81 an Haupteigenschaften:

- Sicherer Fernzugriff

- OpenVPN-, L2TP-, IKEv2- und PPTP-Sicherheitsprotokolle

- Integration mit allen wichtigen Cloud-Diensten und lokalen Ressourcen

- Kompatibel mit allen wichtigen Plattformen, einschließlich Windows, Mac OS, iOS und Android

- 30 Tage Geld-zurück-Garantie

⇒ Holen Sie sich Perimeter 81

Damit ist unsere Liste der besten Netzwerk-Cybersicherheitstools für Unternehmensnetzwerke abgeschlossen. Während sich einige von ihnen auf die Erkennung von Schwachstellen konzentrieren, bieten andere aktiven Schutz und Backup.

Alles, was Sie tun müssen, ist, das erforderliche Sicherheitsniveau und die erforderlichen Funktionen zu bewerten, um die richtige Entscheidung zu treffen.

- 6 beste USB-Blocker-Software für Port-Sicherheit und -Schutz

- RoboForm vs. Bitwarden: Sicherheit und Erschwinglichkeit im Vergleich

- NET HELPMSG 2250: Was ist und wie man es behebt

- LastPass vs. RoboForm: Das haben unsere Tests ergeben

- Windows XP Antivirus: 8 Top-Picks, die dieses Betriebssystem noch unterstützen

Unsere Auswahl könnte Sie auch interessieren Die besten Cybersicherheitstools für Unternehmen in Bezug auf Antivirus- und Backup-Funktionen.

Sie haben sich für eine Lösung aus unserer Liste entschieden? Sagen Sie uns, wie Sie Ihre Entscheidung im Kommentarbereich unten getroffen haben.