- Office 365-Benutzer werden erneut von böswilligen Dritten in Phishing-Kampagnen ins Visier genommen.

- Microsoft hat eine solche Kampagne aufgedeckt, die seit September 2021 läuft.

- Dieses Mal verwenden Cyberangreifer die Multi-Faktor-Authentifizierungsfunktionen.

Wir haben das Thema Malware und Cyberangriffe seit einiger Zeit nicht mehr berührt, also werden wir wieder auf dieses Pferd steigen und die Pfeife blasen.

Sie sind sich dessen vielleicht noch nicht bewusst, aber die führenden Sicherheitsforscher und -ingenieure von Microsoft sind tatsächlich gestolpert nach einem massiven Phishing-Angriff, der seit September 2021 auf mehr als 10.000 Organisationen abzielt.

Wir haben über ähnliches gesprochen Phishing-Kampagne, die auf Office 365 abzielt Benutzer Ende letzten Jahres, ein Zeichen dafür, dass Angreifer einfach nicht nachgeben.

Ja, das sind viele Ziele, und wir gehen gleich näher darauf ein und sagen Ihnen genau, worauf Sie bei der Verwendung von Office achten müssen.

Microsoft-Experten enthüllen neue Phishing-Kampagne

Die an diesem Schema beteiligten Cyberkriminellen nutzten Phishing-Sites von Angreifern in der Mitte (AiTM), um den Diebstahl von Passwörtern und zugehörigen Sitzungsdaten zu erleichtern.

Infolgedessen konnten böswillige Dritte den Multi-Faktor-Authentifizierungsschutz umgehen Greifen Sie auf die E-Mail-Posteingänge von Benutzern zu und führen Sie Folgeangriffe durch, indem Sie Unternehmens-E-Mail-Kompromittierungskampagnen gegen andere durchführen Ziele.

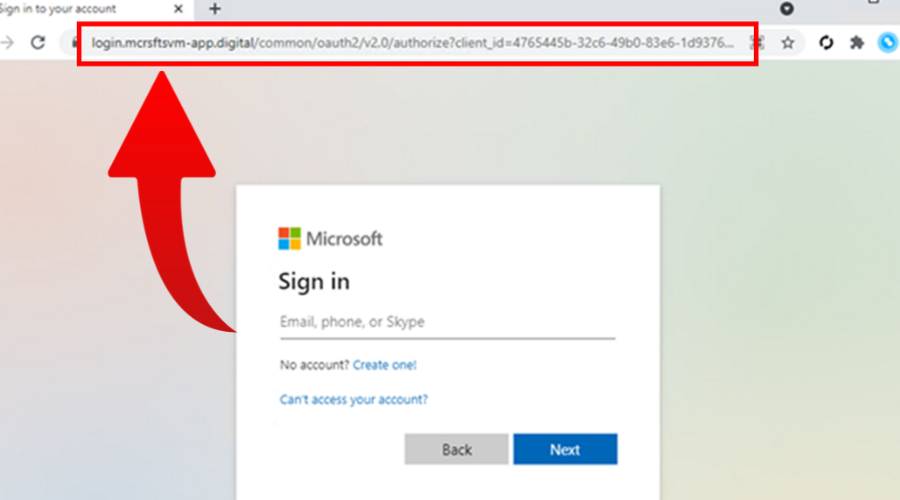

Der oben erwähnte Haupt-Cyberangriff zielte auf Office 365-Benutzer ab und fälschte die Office-Online-Authentifizierungsseite mithilfe von Proxys.

Hacker verwendeten E-Mails mit HTML-Dateianhängen, die an mehrere Empfänger einer Organisation gesendet wurden, in denen die Empfänger darüber informiert wurden, dass sie eine Sprachnachricht erhalten hatten.

Von dort aus würde ein Klick zum Anzeigen des enthaltenen Anhangs die HTML-Datei im Standardbrowser des Benutzers öffnen und den jeweiligen Benutzer darüber informieren, dass die Sprachnachricht heruntergeladen wurde.

Nichts weiter von der Wahrheit entfernt, da das Opfer tatsächlich auf eine Redirector-Site umgeleitet wurde, von der aus sich die Malware einklinken würde.

Diese Phishing-Site sah mit Ausnahme der Webadresse genau wie die Authentifizierungs-Site von Microsoft aus.

Der nächste Schritt bestand darin, dass die Opfer auf die Hauptwebsite des Amtes umgeleitet wurden, sobald sie ihre Anmeldeinformationen erfolgreich eingegeben und den zweiten Schritt der Überprüfung abgeschlossen hatten.

Sobald dies geschehen wäre, hätte der Angreifer die Daten bereits abgefangen und damit alle Informationen, die er benötigte, einschließlich des Sitzungscookies.

Es versteht sich von selbst, dass böswillige Dritte danach verheerende Möglichkeiten wie Identitätsdiebstahl, Zahlungsbetrug und andere haben.

Microsoft-Experten geben an, dass die Angreifer ihren Zugang genutzt haben, um finanzbezogene E-Mails und Dateianhänge zu finden. während die ursprüngliche Phishing-E-Mail, die an den Benutzer gesendet wurde, gelöscht wurde, um Spuren des Phishing-Angriffs zu entfernen.

Die Weitergabe Ihrer Microsoft-Kontodetails an Cyberkriminelle bedeutet, dass sie unbefugten Zugriff auf Ihre vertraulichen Daten wie Kontaktinformationen, Kalender, E-Mail-Kommunikation und mehr haben.

Der beste Weg, um vor solchen Angriffen geschützt zu bleiben, besteht darin, die Quelle aller E-Mails immer doppelt zu überprüfen, nicht auf zufällige Dinge im Internet zu klicken und nicht von schattigen Quellen herunterzuladen.

Denken Sie daran, denn diese einfachen Vorsichtsmaßnahmen könnten nur Ihre Daten, Ihre Organisation, Ihr hart verdientes Geld oder alle auf einmal retten.

Haben Sie auch so eine zwielichtige E-Mail von Angreifern erhalten, die sich als Microsoft ausgeben? Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.