- Microsoft warnt Benutzer überall vor einer neuen, weiterentwickelten Phishing-Kampagne.

- Diese Angriffe lassen sich in Zeiten der hybriden Arbeit viel einfacher unentdeckt durchführen.

- Der Plan ist, sich anzuschließen ein von einem Angreifer betriebenes Gerät mit dem Netzwerk einer Organisation.

- Sicherheitsexperten erklären, dass die Opfer ohne das MFA noch exponierter sind.

Nur weil Sie in letzter Zeit nichts von größeren Cyberangriffen gehört haben, heißt das nicht, dass sie aufgehört haben. Im Gegenteil, böswillige Dritte erfinden immer wieder neue und ausgeklügelte Wege, um in unsere Geräte einzudringen.

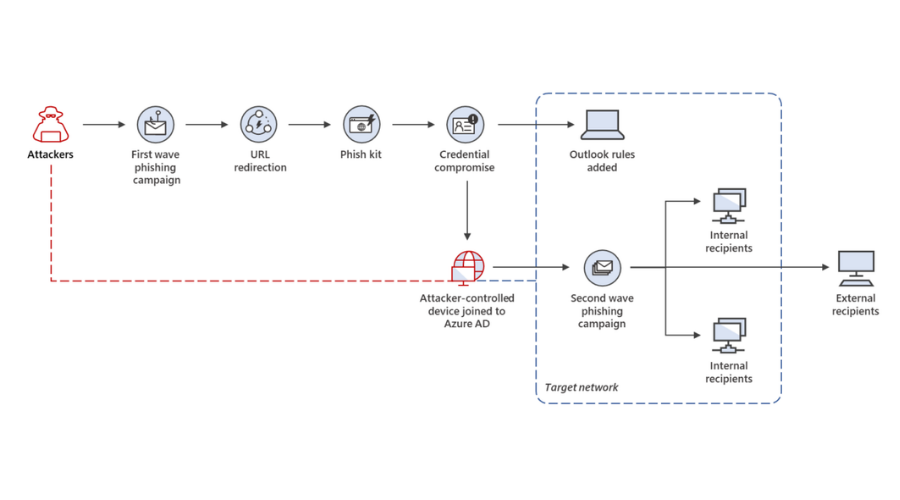

Kürzlich Microsoft unbedeckt eine groß angelegte, mehrphasige Kampagne, die den traditionellen Phishing-Taktiken eine neue Technik hinzufügt, indem ein von einem Angreifer betriebenes Gerät mit dem Netzwerk einer Organisation verbunden wird.

Sicherheitsexperten aus Redmond behaupten, sie hätten beobachtet, dass die zweite Phase der Kampagne erfolgreich war Opfer, die keine Multifaktor-Authentifizierung implementiert haben, die eine wesentliche Säule der Identität ist Sicherheit.

Microsoft enthüllt eine neue, weiterentwickelte Phishing-Kampagne

Die erste Phase dieser Hacking-Kampagne konzentriert sich tatsächlich auf den Diebstahl von Zugangsdaten in Zielorganisationen, die sich überwiegend in Australien, Singapur, Indonesien und Thailand befinden.

Anschließend nutzten Angreifer kompromittierte Konten, um ihre Präsenz innerhalb der Organisation durch laterales Phishing sowie über das Netzwerk hinaus durch ausgehenden Spam auszubauen.

Unnötig zu sagen, dass die Verbindung eines kompromittierten Geräts mit dem Netzwerk es Cyberkriminellen ermöglichte, den Angriff verdeckt zu verbreiten und sich seitlich durch das Zielnetzwerk zu bewegen.

Und während in diesem Fall die Geräteregistrierung für weitere Phishing-Angriffe verwendet wurde, nimmt die Nutzung der Geräteregistrierung zu, da andere Anwendungsfälle beobachtet wurden.

Darüber hinaus wird die sofortige Verfügbarkeit von Pentest-Tools, die diese Technik erleichtern sollen, ihre Nutzung in Zukunft auf andere Akteure ausdehnen.

Diese Kampagne zeigt, dass die kontinuierliche Verbesserung der Sichtbarkeit und des Schutzes auf verwalteten Geräten Angreifer gezwungen hat, alternative Wege zu erkunden.

Und durch die Zunahme von Homeoffice-Mitarbeitern, die die Grenzen zwischen internen und externen Unternehmensnetzwerken verschieben, wird die potenzielle Angriffsfläche weiter vergrößert.

Böswillige Dritte wenden verschiedene Taktiken an, um organisatorische Probleme zu bekämpfen, die mit hybrider Arbeit einhergehen, menschlich Fehler und Schatten-IT oder nicht verwaltete Apps, Dienste, Geräte und andere Infrastrukturen, die außerhalb des Standards betrieben werden Richtlinien.

Diese nicht verwalteten Geräte können von Sicherheitsteams leicht ignoriert oder übersehen werden, was sie zu lukrativen Angriffszielen macht. ruhige seitliche Bewegungen ausführen, Netzwerkgrenzen überspringen und Ausdauer erreichen, um breiter zu starten Anschläge.

Microsoft-Sicherheitsexperten sind eher besorgt darüber, wenn es Angreifern gelingt, ein Gerät erfolgreich zu verbinden, das sie vollständig bedienen und unter ihrer vollständigen Kontrolle haben.

Um sicher zu bleiben und nicht Opfer der zunehmenden Raffinesse von Angriffen zu werden, benötigen Unternehmen Lösungen, die Bedrohungsdaten aus E-Mail, Identitäten, Cloud und Endpunkten liefern und korrelieren.

Microsoft 365 Defender koordiniert den Schutz über diese Domänen hinweg und findet automatisch Links zwischen Signalen, um eine umfassende Verteidigung zu bieten, wodurch Microsoft dies aufdecken konnte Kampagne.

Ergreifen Sie alle geeigneten Maßnahmen, um die Sicherheit Ihrer sensiblen Daten zu gewährleisten? Teilen Sie uns Ihre Meinung im Kommentarbereich unten mit.