- Online-Sicherheit ist nur relativ, in den Augen vieler Sicherheitsexperten eine Illusion.

- Das Cybersicherheitsunternehmen Zscaler hat eine neue AiTM-Phishing-Kampagne enthüllt.

- Die Zielgruppe sind Microsoft Mail-Benutzer, und wir werden Ihnen gleich zeigen, wie es funktioniert.

Lesen Sie sehr sorgfältig, was wir in diesem Artikel schreiben werden, da niemand vor Angreifern und den Methoden, die sie derzeit verwenden, sicher ist.

Genauer gesagt müssen Benutzer des Microsoft-E-Mail-Dienstes wirklich auf der Hut sein, weil Zscaler, ein Forschungsunternehmen für Cybersicherheit, hat gerade eine neue laufende Phishing-Kampagne entdeckt, die auf Microsoft-E-Mail-Benutzer abzielt.

Um Sie nicht zu erschrecken, aber nach Angaben der Firma werden Unternehmensbenutzer angegriffen, und die Kampagne wird mit der Adversary-in-the-Middle-Technik (AiTM) durchgeführt, um die Multi-Faktor-Authentifizierung zu umgehen.

Die Phishing-Kampagne verwendet die AiTM-Methode, um Ihre Anmeldeinformationen zu stehlen

Sogar der Technologieriese aus Redmond hat dieses Problem bereits im Juli eingeräumt, als er a

Blogeintrag soll Benutzer vor der drohenden Gefahr warnen.

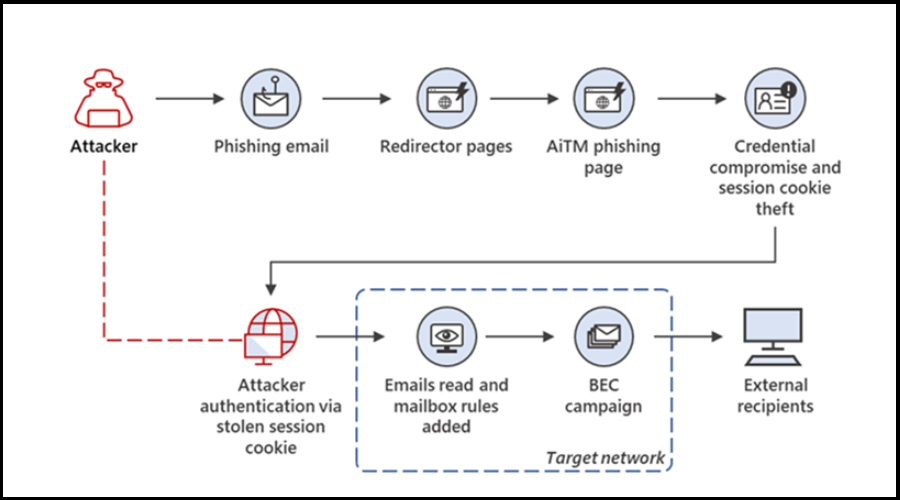

Um Sie auf den neuesten Stand zu bringen, platziert diese AiTM-Technik einen Gegner in der Mitte, um den Authentifizierungsprozess zwischen dem Client und dem Server abzufangen.

Es versteht sich von selbst, dass während dieses Austauschs alle Ihre Zugangsdaten so gut wie weg sind, da böswillige Dritte sie zur Folge haben werden.

Und wie Sie erwartet haben, bedeutet dies auch, dass die MFA-Informationen gestohlen werden. Daher verhält sich der Gegner in der Mitte wie der Server zum echten Client und der Client zum echten Server.

| Vom Angreifer registrierter Domänenname | Legiter Domainname der Federal Credit Union |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Wie die Sicherheitsexperten erklärten, richtet sich diese Kampagne speziell an Endbenutzer in Unternehmen, die die E-Mail-Dienste von Microsoft nutzen.

Denken Sie daran, dass Business Email Compromise (BEC) weiterhin eine allgegenwärtige Bedrohung für Unternehmen darstellt, und diese Kampagne unterstreicht die Notwendigkeit, sich vor solchen Angriffen zu schützen.

Dies sind einige der wichtigsten Punkte, die Cybersicherheitsexperten als Ergebnis der Analyse der vorliegenden Bedrohung zusammengefasst haben:

- Unternehmensbenutzer der E-Mail-Dienste von Microsoft sind die Hauptziele dieser groß angelegten Phishing-Kampagne.

- Alle diese Phishing-Angriffe beginnen mit einer E-Mail, die mit einem bösartigen Link an das Opfer gesendet wird.

- Die Kampagne ist zum Zeitpunkt der Veröffentlichung des Blogs aktiv und neue Phishing-Domains werden fast täglich vom Angreifer registriert.

- In einigen Fällen wurden die geschäftlichen E-Mails von Führungskräften durch diesen Phishing-Angriff kompromittiert und später für den Versand weiterer Phishing-E-Mails im Rahmen derselben Kampagne verwendet.

- Einige der wichtigsten Branchenvertikalen wie FinTech, Kreditvergabe, Versicherungen, Energie und Fertigung in geografischen Regionen wie den USA, Großbritannien, Neuseeland und Australien werden anvisiert.

- Bei diesen Angriffen wird ein benutzerdefiniertes Proxy-basiertes Phishing-Kit verwendet, das die Multi-Faktor-Authentifizierung (MFA) umgehen kann.

- Der Angreifer nutzt verschiedene Cloaking- und Browser-Fingerprinting-Techniken, um automatisierte URL-Analysesysteme zu umgehen.

- Zahlreiche URL-Umleitungsmethoden werden verwendet, um URL-Analyselösungen für Unternehmens-E-Mails zu umgehen.

- Legitime Online-Codebearbeitungsdienste wie CodeSandbox und Glitch werden missbraucht, um die Haltbarkeit der Kampagne zu verlängern.

Bei unserer Analyse der ursprünglichen E-Mails mit dem Thema Federal Credit Union haben wir ein interessantes Muster beobachtet. Diese E-Mails stammten von den E-Mail-Adressen der Geschäftsführer der jeweiligen Bundeskreditgenossenschaften.

Erlauben Sie uns auch zu erwähnen, dass einige der von Angreifern registrierten Domains typosquatte Versionen von legitimen Federal Credit Unions in den USA waren.

Heutzutage ist der Grat zwischen Online-Sicherheit und der Gefährdung Ihres gesamten Betriebs so schmal, dass Sie ein Atommikroskop benötigen, um ihn zu sehen.

Deshalb predigen wir immer Sicherheit, was bedeutet:

- Laden Sie niemals etwas aus zufälligen, unsicheren Quellen herunter.

- Geben Sie niemals Ihre Zugangsdaten oder andere vertrauliche Informationen an Dritte weiter.

- Lassen Sie niemanden, dem Sie nicht vertrauen, Ihren PC benutzen.

- Öffnen Sie keine Links, die Sie in E-Mails erhalten, die aus nicht vertrauenswürdigen Quellen stammen.

- Immer Antivirus-Software.

Es liegt ganz bei Ihnen, in diesem sich ständig verändernden Online-Dschungel sicher zu bleiben, also treffen Sie alle erforderlichen Sicherheitsmaßnahmen, um eine Katastrophe zu vermeiden.

Haben Sie in letzter Zeit solche E-Mails erhalten? Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.

![Kann Antivirus Phishing erkennen? [Präventionsleitfaden]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Kann Antivirus Phishing erkennen? [Präventionsleitfaden]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)