- Sicherheitsforscher berichten über Neuigkeiten zu Microsofts beliebter Konferenz-App.

- Offenbar wird Teams immer noch von vier Sicherheitslücken geplagt, die es Angreifern ermöglichen, einzudringen.

- Zwei davon können verwendet werden um serverseitige Anforderungsfälschung (SSRF) und Spoofing zu ermöglichen.

- Die anderen beiden betreffen nur Android-Smartphones und können ausgenutzt werden, um IP-Adressen zu verlieren.

Wir haben neulich gerade über Teams gesprochen und darüber berichtet, wie Sie können möglicherweise keine neuen kostenlosen Organisationskonten erstellen, und Microsofts Top-Konferenz-App steht bereits wieder im Rampenlicht.

Und obwohl wir uns besser fühlen, wenn wir Fixes und Verbesserungen oder neue Funktionen in Teams melden müssen, müssen wir Sie auch über dieses Sicherheitsrisiko informieren.

Anscheinend haben Sicherheitsforscher vier verschiedene Schwachstellen in Teams entdeckt, die sein könnten ausgenutzt, um Linkvorschauen zu fälschen, IP-Adressen zu verlieren und sogar auf Microsofts interne. zuzugreifen Dienstleistungen.

Vier große Schwachstellen werden noch immer in freier Wildbahn ausgenutzt

Experten von Positive Security sind auf diese Schwachstellen gestoßen, als sie nach einer Möglichkeit suchten, die Same-Origin-Policy (SOP) in Teams und Electron zu umgehen, so a Blogeintrag.

Falls Sie den Begriff nicht kennen: SOP ist ein Sicherheitsmechanismus in Browsern, der verhindert, dass Websites sich gegenseitig angreifen.

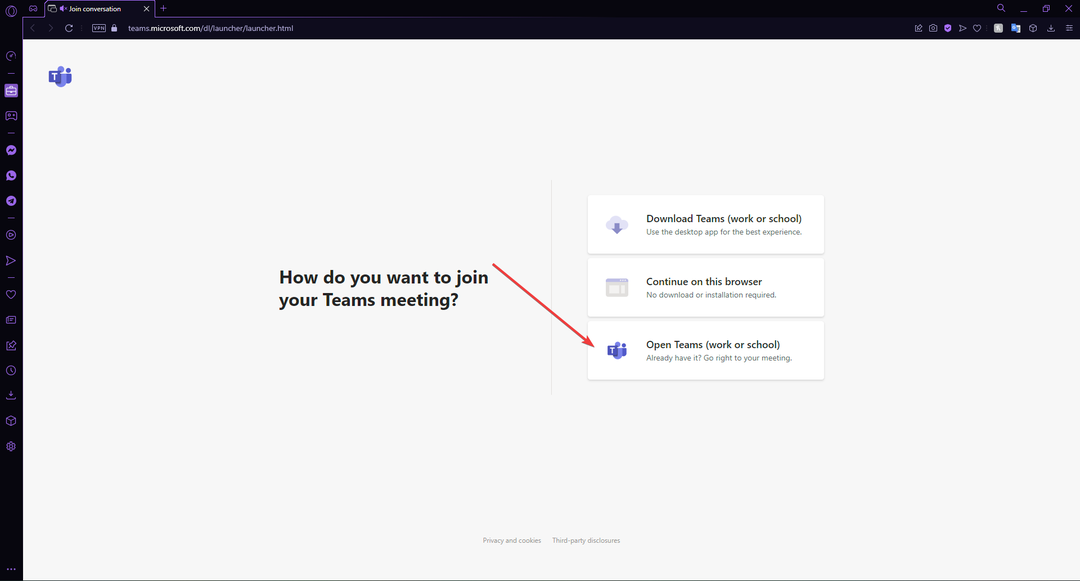

Bei der Untersuchung dieser sensiblen Angelegenheit stellten die Forscher fest, dass sie die SOP in Teams umgehen konnten, indem sie die Linkvorschau-Funktion der App missbrauchten.

Dies wurde tatsächlich dadurch erreicht, dass der Kunde eine Linkvorschau für die Zielseite generieren konnte und dann Verwenden von Zusammenfassungstext oder optischer Zeichenerkennung (OCR) auf dem Vorschaubild zum Extrahieren Information.

Dabei entdeckte Fabian Bräunlein, Mitbegründer von Positive Security, auch andere unabhängige Schwachstellen in der Implementierung des Features.

Zwei der vier bösen Fehler in Microsoft Teams können auf jedem Gerät verwendet werden und ermöglichen serverseitiges Request Forgery (SSRF) und Spoofing.

Die anderen beiden betreffen nur Android-Smartphones und können ausgenutzt werden, um IP-Adressen zu verlieren und Denial of Service (DOS) zu erreichen.

Es versteht sich von selbst, dass Forscher durch die Ausnutzung der SSRF-Sicherheitslücke Informationen aus dem lokalen Netzwerk von Microsoft durchsickern lassen konnten.

Gleichzeitig kann der Spoofing-Bug genutzt werden, um die Effektivität von Phishing-Angriffen zu verbessern oder bösartige Links zu verbergen.

Der besorgniserregendste von allen sollte definitiv der DOS-Bug sein, da ein Angreifer einem Benutzer eine Nachricht, die eine Linkvorschau mit einem ungültigen Vorschaulinkziel enthält, um die Teams-App zum Absturz zu bringen Android.

Leider stürzt die App weiterhin ab, wenn versucht wird, den Chat oder Kanal mit der schädlichen Nachricht zu öffnen.

Tatsächlich hat Positive Security Microsoft am 10. März über sein Bug-Bounty-Programm über seine Ergebnisse informiert. Seitdem hat der Tech-Riese nur die IP-Adress-Leck-Schwachstelle in Teams für Android gepatcht.

Aber jetzt, da diese beunruhigenden Informationen öffentlich sind und die Folgen dieser Sicherheitslücken ziemlich klar sind, muss Microsoft sein Spiel verstärken und einige schnelle, effektive Lösungen finden.

Sind bei der Verwendung von Teams Sicherheitsprobleme aufgetreten? Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.