Vor einigen Wochen hat Microsoft schnell ein Patch zum Beheben von Spectre und Meltdown Sicherheitslücken in Windows 7. Leider liefen die Dinge nicht wie geplant, da der Meltdown-Patch des Unternehmens tatsächlich noch mehr Sicherheitsprobleme auslöste.

Der Patch brachte unter Windows 7 weitere Fehler mit sich, sodass alle Apps auf Benutzerebene Inhalte aus dem Windows-Kernel. Darüber hinaus ermöglicht der Patch sogar das Schreiben von Daten in den Kernel-Speicher. Hier ist, was Sie über all dies wissen müssen.

Das hat der Meltdown-Patch in Windows 7 ausgelöst

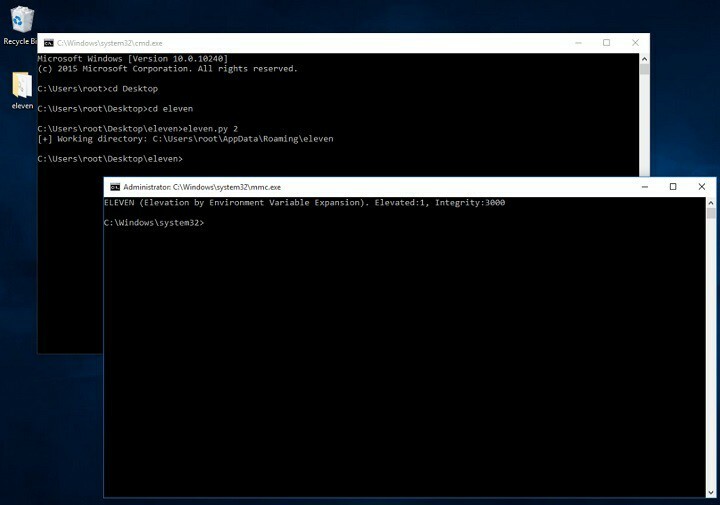

Ulf Frisk, der schwedische Experte für IT-Sicherheit, entdeckt das Loch, das dieser neueste Microsoft-Patch auslöst. Er tat dies während der Arbeit an PCILeech, einem Gerät, das er vor einigen Jahren entwickelt hat und das Direct Memory Access (DMA)-Angriffe durchführt und auch geschützten Betriebssystemspeicher ablegt.

Laut diesem Experten hat Microsofts Meltdown-Patch für CVE-2-17-5754 versehentlich einen Fehler in dem Bit verursacht, das die Zugriffsberechtigung des Kernel-Speichers kontrolliert. Frisk eröffnete seinen Blogbeitrag, indem er schrieb:

Lernen Sie den Windows 7 Meltdown-Patch vom Januar kennen. Es hat Meltdown gestoppt, aber eine viel schlimmere Schwachstelle geöffnet … Es ermöglichte jedem Prozess, die kompletter Speicherinhalt mit Gigabyte pro Sekunde, oh – es war möglich, in einen beliebigen Speicher zu schreiben, als Gut.

Es waren keine ausgefallenen Heldentaten erforderlich. Windows 7 hat bereits die harte Arbeit geleistet, den erforderlichen Speicher in jeden laufenden Prozess zuzuordnen. Die Ausnutzung war nur eine Frage des Lesens und Schreibens in bereits zugeordneten virtuellen In-Process-Speicher. Keine ausgefallenen APIs oder Systemaufrufe erforderlich – nur normales Lesen und Schreiben!

Frisk fuhr fort und erklärte, dass die „Benutzer-/Supervisor-Berechtigungsbit wurde im selbstreferenzierenden PML4-Eintrag gesetzt“, und dies löste die Verfügbarkeit von Seitentabellen für Benutzermodus-Code in allen Prozessen aus.

- VERBUNDEN: Intels CPUs der 8. Generation bringen ein neues Hardwaredesign, um Spectre & Meltdown zu blockieren

Diese Seitentabellen sollten nur unter normalen Bedingungen über den Kernel zugänglich sein. Die PML4 wird von der CPU Memory Management Unit verwendet, um die virtuellen Adressen von Prozessen in physikalische Speicheradressen im RAM zu übersetzen.

Microsoft behebt das Problem mit der Patch-Dienstag-Version vom März 2018

Laut dem schwedischen Experten scheint das Problem nur 64-Bit-Versionen von Windows 7 betroffen zu haben und Windows Server 2008 R2. Microsoft hat den Fehler behoben, indem die PML4-Berechtigung wieder auf den ursprünglichen Wert im März-Patch-Dienstag. Es scheint, dass Windows 8.1- oder Windows 10-Computer von diesem Problem nicht betroffen sind.

VERWANDTE GESCHICHTEN ZUM ANSEHEN:

- AMD bestätigt Fehler, die von CTS-Labors gefunden wurden; verspricht Patches mit Fixes

- Intel sagt, Sie sollten keine Spectre- und Meltdown-Patches installieren

- 100% Fix: VPN funktioniert nicht auf Windows 7-Computern