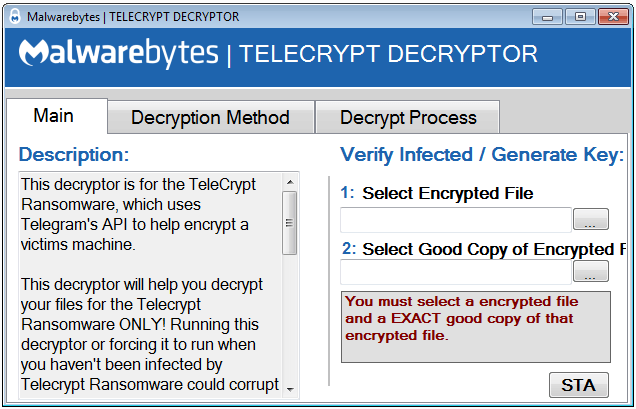

Malwarebytes har frigivet et gratis dekrypteringsværktøj til at hjælpe ofre for et nylig ransomware-angreb med at gendanne deres data fra cyberkriminelle, der anvender en teknisk support-fidus-teknik. Den nye ransomware-variant kaldes VindowsLocker dukkede op i sidste uge. Det fungerer ved at forbinde ofre med falske Microsoft-teknikere for at få deres filer krypteret ved hjælp af en Pastebin API.

Teknisk support svindlere har været målrettet mod intetanende internetbrugere i et stykke tid nu. En kombination af social engineering og bedrag, den ondsindede taktik har udviklet sig fra kolde opkald til falske alarmer og senest skærmlåse. Svindlere med teknisk support har nu tilføjet ransomware til deres angrebarsenal.

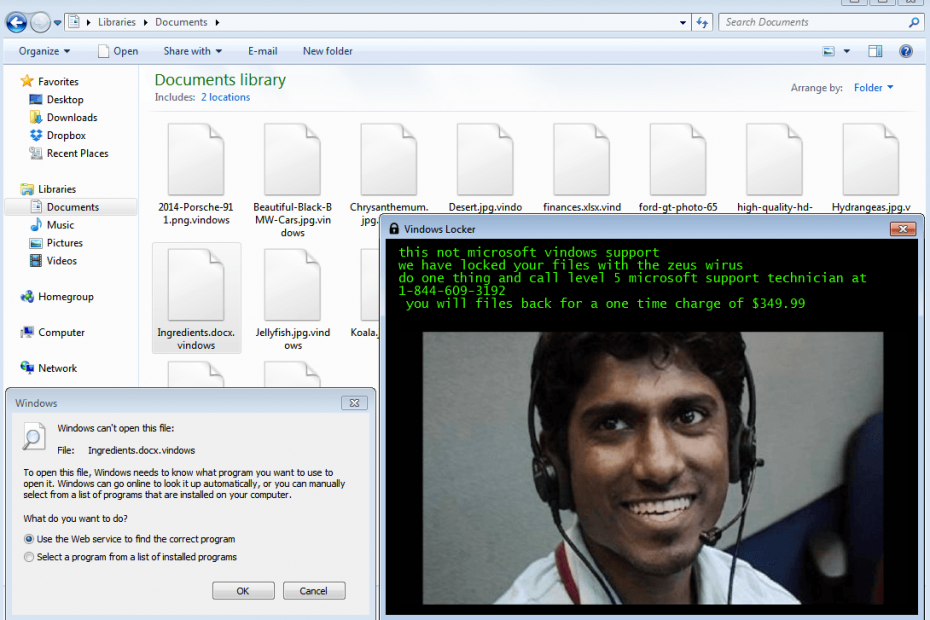

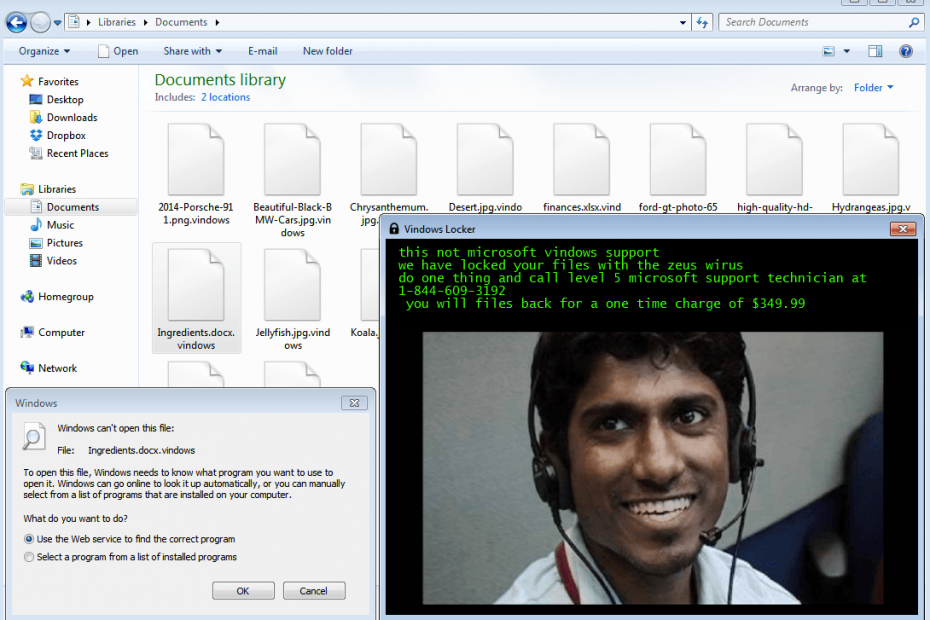

Jakub Kroustek, en AVG-sikkerhedsforsker, opdagede først VindowsLocker-ransomware og navngav truslen baseret på filtypen .vinduer det føjes til alle krypterede filer. VindowsLocker-ransomware bruger AES-krypteringsalgoritmen til at låse filer med følgende udvidelser:

txt, dok, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, kvm, mdb, sln, php, asp, aspx, html, xml, psd

VindowsLocker efterligner teknisk support-fidus

Ransomware anvender en taktik, der er typisk for de fleste teknisk support-svindel, idet ofrene bliver bedt om at ringe til det tildelte telefonnummer og tale med et teknisk supportpersonale. I modsætning hertil anmodede ransomware-angreb tidligere om betalinger og håndterede dekrypteringsnøgler ved hjælp af en mørk webportal.

dette understøtter ikke Microsoft

vi har låst dine filer med zeusvirussen

gør en ting, og ring niveau 5 til Microsoft supporttekniker på 1-844-609-3192

du arkiverer en engangsafgift på $ 349,99

Malwarebytes mener, at svindlerne fungerer baseret på Indien og efterligner Microsofts tekniske supportpersonale. VindowsLocker bruger også en tilsyneladende legitim Windows-supportside for at give det falske indtryk af, at teknisk support er klar til at hjælpe ofrene. Support-siden beder om ofrets e-mail-adresse og bankoplysninger for at behandle betalingen på $ 349,99 for at låse en computer op. Betaling af løsepengene hjælper dog ikke brugerne med at gendanne deres filer ifølge Malwarebytes. Dette skyldes, at VindowsLocker-udviklere nu ikke er i stand til automatisk at dekryptere en inficeret computer på grund af nogle kodningsfejl.

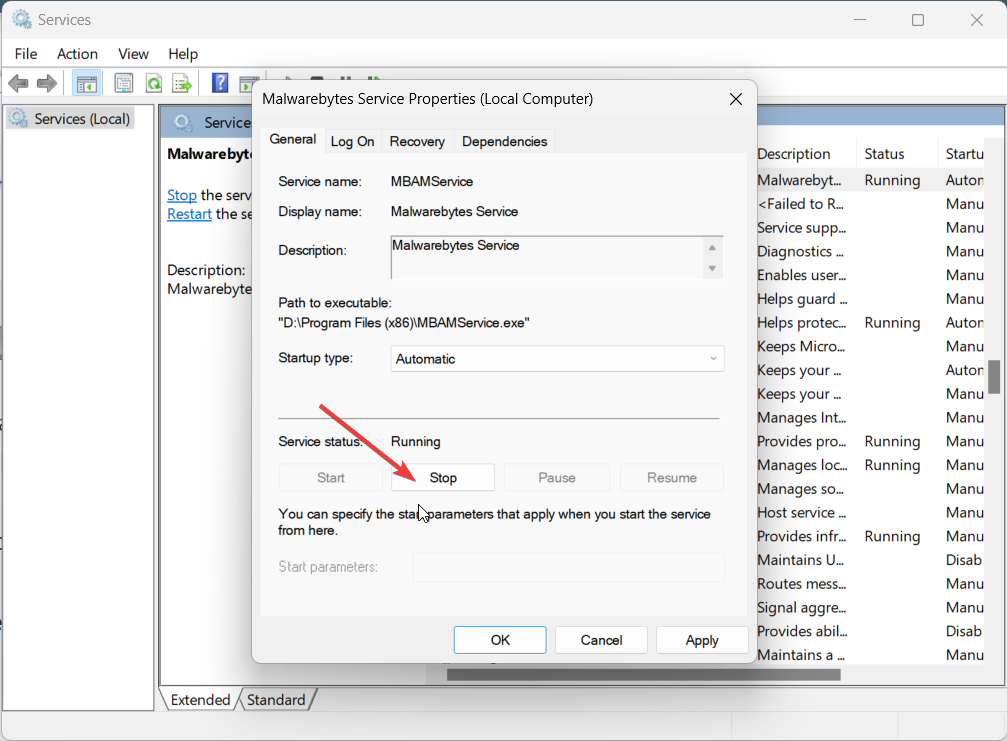

Malwarebytes forklarer, at VindowsLocker-ransomwarekodere har afvist en af API-nøglerne beregnet til brug i korte sessioner. Derfor udløber API-nøglen efter en kort periode, og de krypterede filer går online, hvilket forhindrer VindowsLocker-udviklerne i at levere AES-krypteringsnøgler til ofre.

Læs også:

- Identificer ransomware, der krypterede dine data med dette gratis værktøj

- Sådan fjernes Locky ransomware for godt

- Malwarebytes frigiver gratis decryptor til Telecrypt ransomware

- Locky ransomware spredes på Facebook tilsløret som .svg-fil