- Microsoft advarer sine brugere og råder dem til at tage øjeblikkelige handlinger for at forblive beskyttet.

- En ny phishing -kampagne er blevet opdaget af Microsoft 365 Defender Threat Intelligence Team.

- Angribere kombinerer disse forbindelser med social engineering lokkemad, der efterligner velkendte produktivitetsværktøjer.

- For at få alt til at virke normalt, bruger hackere Google reCAPTCHA til at blokere ethvert dynamisk scanningsforsøg.

Det redmond-baserede teknologivirksomhed udsendte en advarsel til alle sine brugere og opfordrede dem til at træffe passende foranstaltninger for at forblive beskyttet.

Eksperter har fulgt en udbredt legitimations-phishing-kampagne, der er afhængig af åbne omdirigeringslinks, samtidig med at de foreslår, at den kan forsvare sig mod sådanne ordninger.

Dette er blot en af flere sådanne ordninger, som ondsindede tredjeparter har forsøgt i de sidste par måneder, så vi bør virkelig tage denne advarsel alvorligt og gøre alt, hvad vi kan for at beskytte vores følsomme data.

Microsoft øger bevidstheden om nyt phishing -angreb

Selvom omdirigeringslinks i e-mail-beskeder er et vigtigt værktøj til at tage modtagere til tredjepartswebsteder eller spore klikfrekvenser og måle succesen med salgs- og marketingkampagner, der er andre måder at gå som godt.

An åben omdirigering er, når en webapplikation tillader en HTTP-parameter at indeholde en brugerleveret URL, der får HTTP-anmodningen til at blive omdirigeret til den refererede ressource.

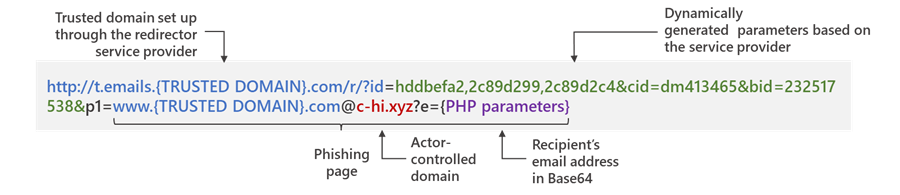

Den samme teknik kan misbruges af konkurrenter for at omdirigere sådanne links til deres egen infrastruktur, samtidig med at det betroede domæne i den fulde URL er intakt.

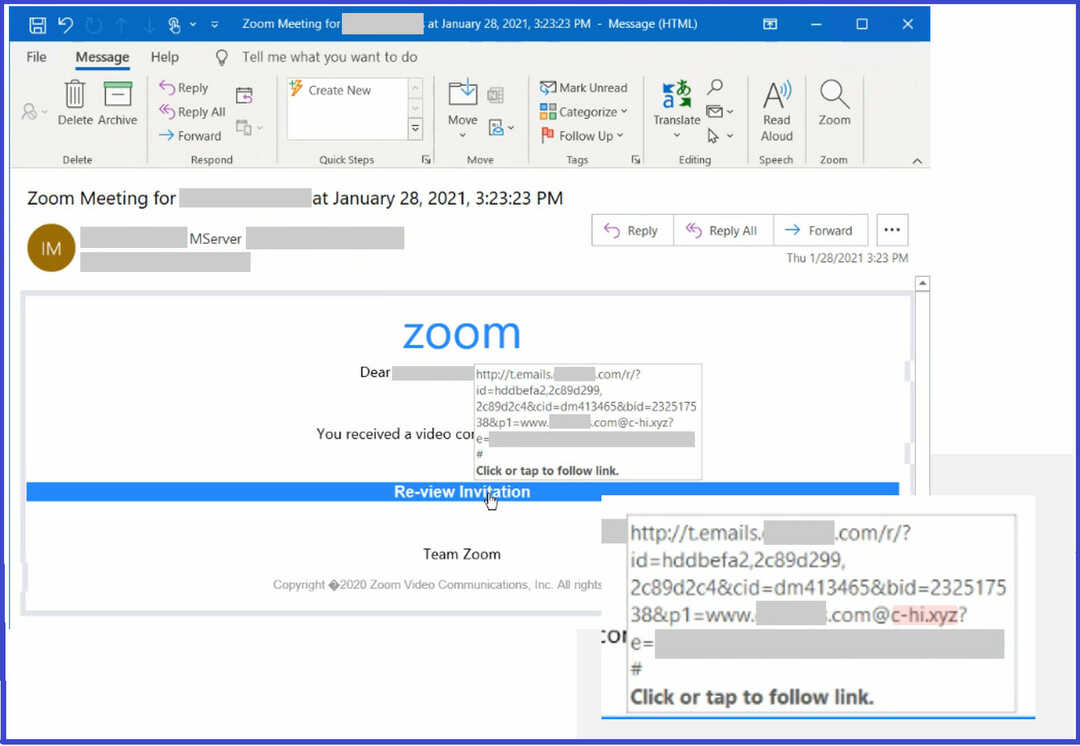

Dette hjælper dem med at undgå analyse af anti-malware-motorer, selv når brugere forsøger at svæve på links for at kontrollere, om der er tegn på mistænkeligt indhold.

Microsoft 365 Defender Threat Intelligence Team udviklede om dette emne og forklarede i detaljer hvordan disse angreb udføres blogindlæg.

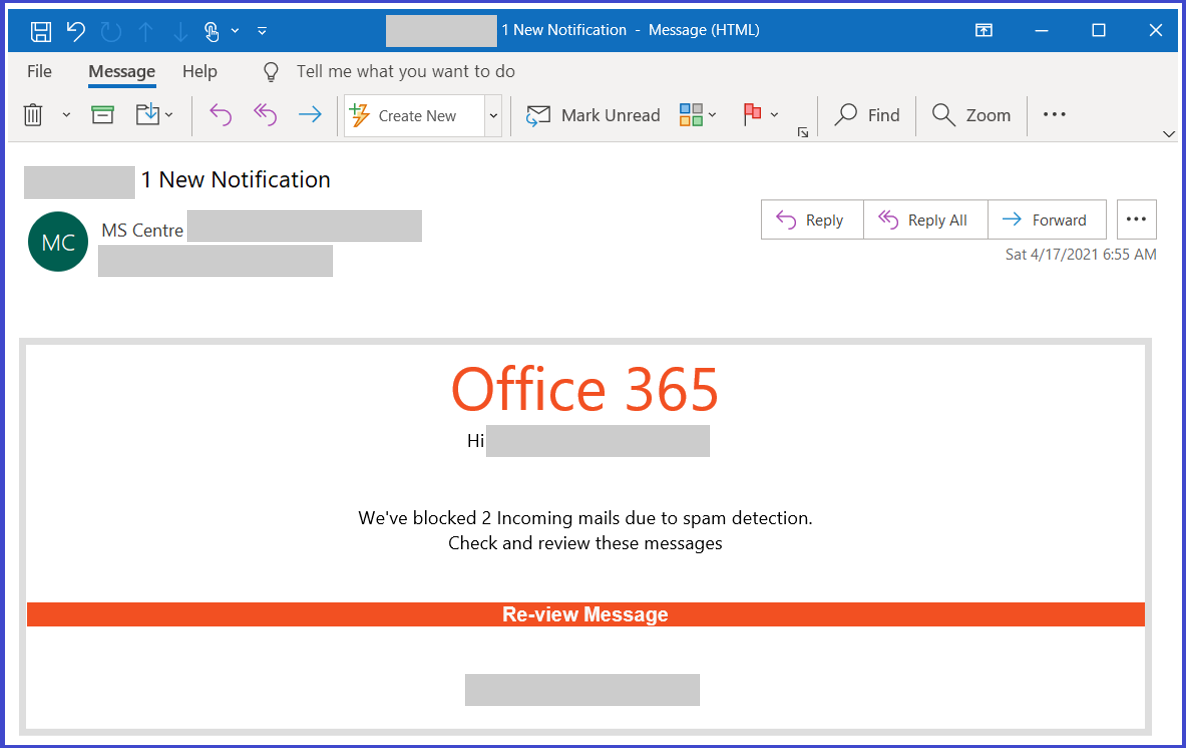

Angribere kombinerer disse links med social engineering lokkemad, der efterligner velkendte produktivitetsværktøjer og -tjenester for at lokke brugerne til at klikke. Dette fører til en række omdirigeringer - herunder en CAPTCHA -verifikationsside, der tilføjer en fornemmelse af legitimitet og forsøg på at unddrage sig nogle automatiserede analysesystemer-inden brugeren føres til et falsk login side. Dette fører i sidste ende til et kompromis, der åbner brugeren og deres organisation for andre angreb.

For med succes at føre potentielle ofre til phishing -websteder konfigureres de omdirigeringswebadresser, der er integreret i meddelelsen, ved hjælp af en legitim service.

Faktisk udnytter de endelige aktørstyrede domæner i linket topdomæner .xyz, .club, .shop og .online, men som sendes som parametre for at snige sig forbi e -mail -gateway løsninger.

Microsoft erklærede, at det opdagede mindst 350 unikke phishing -domæner som en del af denne hackingkampagne.

Det mest effektive værktøj, hackere har, er overbevisende social engineering lokkemidler, der påstås at være notifikationsbeskeder fra apps som Office 365 og Zoom, en gennemarbejdet teknik til unddragelse af detektion og en holdbar infrastruktur til at udføre angreb.

Og for yderligere at styrke angrebets troværdighed skal du klikke på de specialfremstillede linkomdirigeringer brugerne til en ondsindet destinationsside, der anvender Google reCAPTCHA til at blokere enhver dynamisk scanning forsøg.

Efter at have afsluttet CAPTCHA -verifikationen, vises ofrene en svigagtig login -side, der efterligner en kendt tjeneste som Microsoft Office 365, kun for at stryge deres adgangskoder ved indsendelse af Information.

Hvis offeret indtaster en adgangskode, opdateres siden derefter med en fejlmeddelelse, der erklærer, at sessionen er udløbet og instruerer den besøgende om at indtaste adgangskoden igen.

Dette er en datavalideringspraksis, der ikke er ulig det dobbelte tilmeldingsritual, der bruges af e-mailmarketingliste-tjenester for at sikre overholdelse af spamlove.

Phishing -ofre bliver omdirigeret til et legitimt Sophos -sikkerhedswebsted, der fejlagtigt angiver, at e -mail -meddelelsen, som de blev underrettet om at hente, er blevet frigivet.

Nu hvor vi er klar over faren, kan vi gå videre og tage øjeblikkelige passende foranstaltninger, hvilket reducerer risikoen for at blive endnu en statistik i denne cyberkrig.

Gør du alt, hvad du kan for at forblive beskyttet mod phishing -forsøg? Lad os vide det i kommentarfeltet herunder.