من المفترض أن يبدأ الطرح التلقائي هذا الشهر.

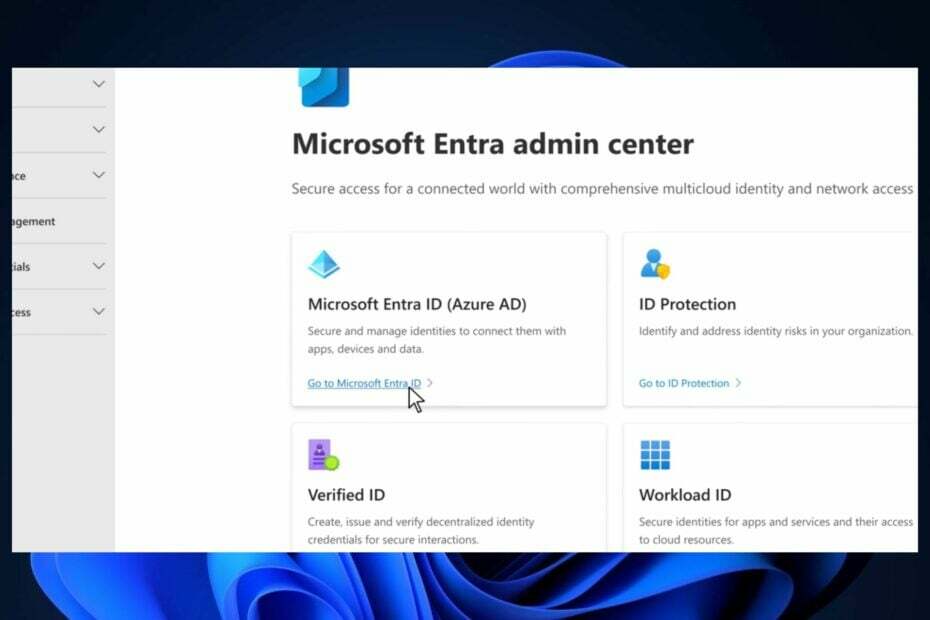

Microsoft Entra (المعروف سابقًا باسم Azure Active Directory، عندما قررت Microsoft لتغيير اسمها في وقت سابق من هذا العام) سيعمل الآن على تمكين سياسات الوصول المشروط التلقائي في محاولة لتوفير حماية أفضل للعملاء الذين لديهم هذه السياسات.

سيبدأ النشر التلقائي لسياسات الوصول المشروط في Azure Directory في أكتوبر 2023، وفقًا لأحدث إدخال في خريطة طريق مايكروسوفت 365. ونظرًا لوجود أيام قليلة قبل انتهاء الشهر، فيجب تنفيذ التغيير في أي يوم الآن.

ما هي سياسات الوصول المشروط، رغم ذلك؟ بالنسبة لأولئك منكم الذين لا يعرفون، فإن سياسات الوصول المشروط هي تلك التي تنشئها Microsoft للمستأجرين من العملاء. تم تمكينها لضمان الوصول الآمن والمأمون إلى إيجار Microsoft Entra ID.

سيكون التغيير متاحًا في جميع أنحاء العالم، على جميع الأنظمة الأساسية، بما في ذلك الويب. قامت Microsoft أيضًا بتفصيل المستأجرين المؤهلين لسياسات الوصول المشروط.

سياسات الوصول المشروط التلقائي لـ Azure AD: من هو المؤهل لها؟

وفقًا لخارطة الطريق، سيتم طرح سياسات الوصول المشروط على النحو التالي:

- MFA لبوابات الإدارة: تغطي هذه السياسة أدوار المسؤول المميزة وتتطلب MFA عندما يقوم المسؤول بتسجيل الدخول إلى بوابة إدارة Microsoft.

- MFA لمستخدمي MFA لكل مستخدم: تغطي هذه السياسة المستخدمين بـ MFA لكل مستخدم وتتطلب MFA لجميع التطبيقات السحابية.

- MFA لعمليات تسجيل الدخول عالية المخاطر: تغطي هذه السياسة جميع المستخدمين وتتطلب MFA وإعادة المصادقة لعمليات تسجيل الدخول عالية المخاطر.

لذلك، كما ترون، تركز هذه السياسات على مهام الإدارة الأساسية، والمساحة السحابية، وفي النهاية عمليات المصادقة للمواقف عالية المخاطر.

تعرضت شركة مايكروسوفت ككل لهجمات إلكترونية متعددة خلال أشهر عام 2023، وما قبله في العام الماضي، كشفت وثيقة عن مدى هشاشة تطبيقات مايكروسوفت عندما يتعلق الأمر بهجمات التصيد الاحتيالي أو هجمات التصيد الاحتيالي البرمجيات الخبيثة.

تتأكد سياسات الوصول المشروط في Azure AD من عدم وصول أي ملف تعريف غير مصرح به إلى البنية التحتية لتكنولوجيا المعلومات للمؤسسة.