قد تقع الكارثة في أي وقت، ولكن ليس إذا كنت مستعدًا لها

- تأتي البرمجيات الخبيثة Zeus بأشكال مختلفة تستفيد في الغالب من البرامج القديمة والأنظمة غير الآمنة.

- نقوم برحلة عبر حارة الذاكرة ونكشف عن تكتيكات المهاجمين لمساعدتك على البقاء يقظًا.

- ابق معنا بينما نكشف عن ماهية برنامج Zeus الضار.

- دعم مكافحة السرقة

- حماية كاميرا الويب

- الإعداد بديهية وواجهة المستخدم

- دعم متعدد المنصات

- التشفير على المستوى المصرفي

- متطلبات النظام منخفضة

- الحماية المتقدمة من البرامج الضارة

يجب أن يكون برنامج مكافحة الفيروسات سريعًا وفعالًا وفعالاً من حيث التكلفة، وهذا البرنامج يحتوي على كل هذه الميزات.

من المحتمل أنك سمعت عن برامج ضارة أو واجهتها من قبل، ولكن لا شيء منها يقترب من برامج Zeus الضارة. لأكثر من عقد من الزمن، كان هذا واحدًا من أخطر أحصنة طروادة التي تصيب أجهزة الكمبيوتر التي تعمل بنظام Windows.

سنشرح في هذه المقالة بالتفصيل ما هي البرامج الضارة Zeus وكيفية إزالتها من جهاز الكمبيوتر الخاص بك.

ما هي البرمجيات الخبيثة زيوس؟

تعد البرامج الضارة Zeus عبارة عن برنامج متطور يسمح لمجرمي الإنترنت بسرقة معلوماتك الشخصية والمالية. وهي منتشرة منذ عام 2007، وتطورت مع مرور الوقت لتصبح أكثر خطورة.

كيف تعمل البرمجيات الخبيثة زيوس؟

1. مرحلة العدوى

تعمل البرمجيات الخبيثة Zeus عن طريق إصابة أجهزة الكمبيوتر بطرق مختلفة. ويمكن إدخاله إلى الأنظمة من خلال مرفقات البريد الإلكتروني ومواقع الويب المصابة برموز ضارة.

تتم جميع طرق الدخول هذه دون علم، حيث أن معظمها يتم تمويهها على أنها مواقع شرعية ولا تحتاج إلى أي إجراء من جانب المستخدم. إن زيارة بسيطة لموقع الويب أو النقر فوق رسالة بريد إلكتروني تصيدية ستكون قد أدخلت بالفعل برامج ضارة إلى نظامك.

2. إعدادات

هذه هي المرحلة التي تقوم فيها البرامج الضارة بتغيير الإعدادات في نظامك. يمكن أيضًا الإشارة إليه باسم وضع التخفي نظرًا لأنه يتسلل بهدوء وسرية ويضمن عدم قيام برنامج مكافحة الفيروسات لديك بالإبلاغ عنه.

هنا، تقوم البرامج الضارة أيضًا بوضع نفسها للتحكم في الكمبيوتر المصاب واستخدامه لتنفيذ هجمات رفض الخدمة الموزعة (DDoS) على مواقع الويب أو إطلاق أنواع أخرى من الهجمات الإلكترونية.

عندما يتم إطلاق دورة الهجمات، فإنها تؤدي إلى ولادة شبكات الروبوتات. تتكون شبكة الروبوتات Zeus من عشرات الآلاف من أجهزة الكمبيوتر المصابة التي استولى عليها المتسللون.

يمكن الآن لهذه الأجهزة المخترقة تنفيذ الهجمات على نطاق أوسع. يرسلون رسائل غير مرغوب فيها نيابة عن المجرمين الذين يتحكمون فيها عن بعد من خلال البرامج الضارة المثبتة على أجهزتهم.

3. جمع البيانات

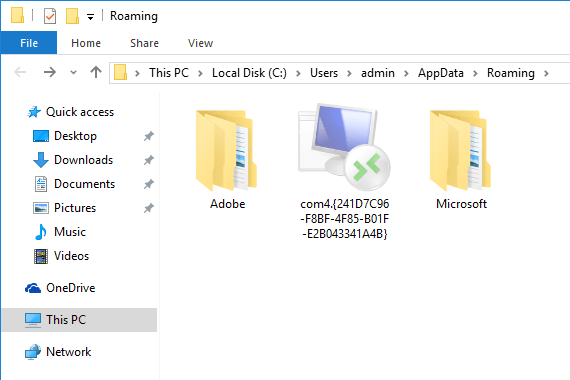

بمجرد تثبيت البرنامج الضار Zeus على جهاز الكمبيوتر الخاص بك، سيبدأ في فحص جميع الملفات لتحديد نوع البيانات التي يجب جمعها من الكمبيوتر المصاب.

كيف نقوم بالاختبار والمراجعة والتقييم؟

لقد عملنا طوال الأشهر الستة الماضية على بناء نظام مراجعة جديد لكيفية إنتاج المحتوى. وباستخدامه، قمنا بعد ذلك بإعادة تصميم معظم مقالاتنا لتوفير الخبرة العملية الفعلية للأدلة التي قمنا بإعدادها.

لمزيد من التفاصيل يمكنك القراءة كيف نقوم بالاختبار والمراجعة والتقييم في WindowsReport.

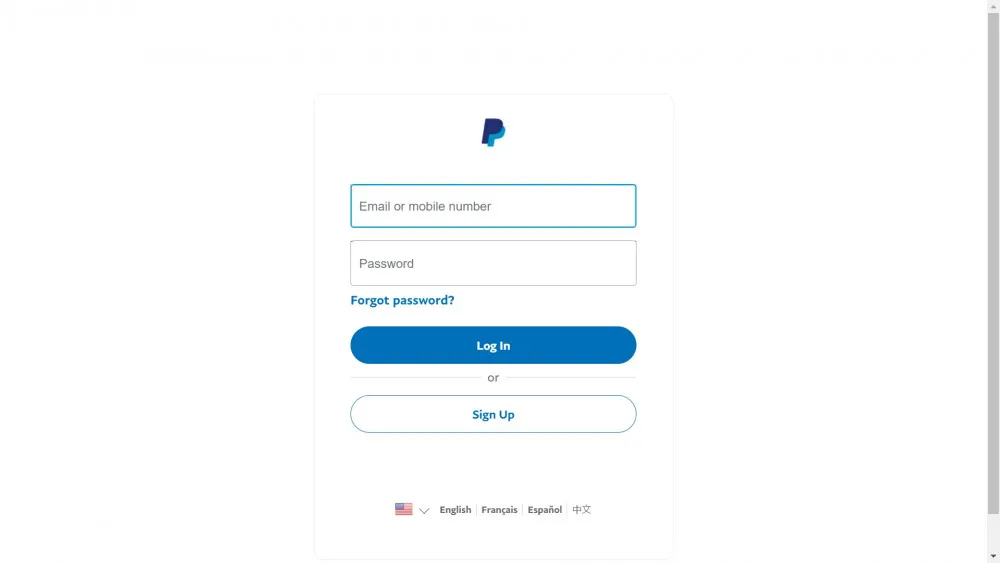

تقوم البرامج الضارة بذلك عن طريق تسجيل ما تكتبه في متصفحك وإرسال هذه المعلومات مرة أخرى إلى المهاجم. يتيح لهم ذلك معرفة وقت تسجيل الدخول إلى حسابك المصرفي وكلمة المرور التي تستخدمها لكل حساب.

يسجل Zeus أيضًا مواقع الويب التي تزورها. ثم يستخدم هذه المعلومات لاستهداف برامج ضارة جديدة عن طريق الاستيلاء على الموقع.

4. الإرسال وتنفيذ الأوامر

ومن خلال البيانات التي تم جمعها، ستقوم البرمجيات الخبيثة Zeus بنقل هذه المعلومات مرة أخرى إلى خادم القيادة والتحكم (C&C) الخاص بها.

ثم يخبر خادم القيادة والسيطرة البرامج الضارة بالأوامر التي يجب تشغيلها على كمبيوتر الضحية، مثل سرقة كلمات المرور أو التفاصيل المصرفية.

عندما يحدث ذلك، يمكن لـ Zeus اعتراض المعاملة، ويمكن للمهاجمين تحويل الأموال إلى حساباتهم الخاصة قبل أن تصل إلى وجهتها المقصودة.

يمكن لخادم التحكم والسيطرة أيضًا إرسال بيانات مرة أخرى حول أي إصابات جديدة يعثر عليها على أجهزة الكمبيوتر الأخرى في شبكته حتى يتمكن منشئ البرامج الضارة من استخدامها لشن هجمات مستقبلية ضد تلك الأجهزة أيضًا.

- مساعد SciSpace: ما هو وكيفية استخدامه

- كيفية إزالة الفيروسات باستخدام برنامج Microsoft Safety Scanner

- هل برنامج OneLaunch ضار؟ كل ما تحتاج إلى معرفته

- ما هو رمز حقيبة الملفات في متصفح Edge؟

- رش كلمة المرور مقابل القوة الغاشمة: الاختلافات والوقاية

ما هي الأنواع المختلفة لبرامج Zeus الضارة؟

- نسخة كود المصدر - نظرًا لأن Zeus هو نوع مفتوح المصدر من البرامج الضارة، فهو متاح على الإنترنت ليتمكن أي شخص من تنزيله واستخدامه. يمكن استخدامه لإنشاء متغيرات جديدة من البرامج الضارة أو تعديل الإصدارات الموجودة.

- زيوس طروادة (Zbot) - هذا نوع أقدم ومعروف من البرامج الضارة وهو موجود منذ عام 2007. وهو حصان طروادة المصرفية مماثلة ل طروادة Nukebot يقوم بسرقة المعلومات من جهاز الكمبيوتر الخاص بك ونقلها إلى مكان بعيد حيث يمكن للمجرمين استخدامها لأغراضهم الخاصة.

- تجسس - يشبه هذا الإصدار Zbot من حيث أنه يستخدم أيضًا تسجيل المفاتيح لسرقة معلومات تسجيل الدخول من المتصفحات وبرامج البريد الإلكتروني. وعلى عكس إصدارات Zeus الأخرى، لا يتطلب SpyEye من ضحاياه تثبيت أي شيء على أجهزة الكمبيوتر الخاصة بهم.

- جيم أوفر زيوس (GOZ) - يُعرف أيضًا باسم P2P Zeus، وهو أحد أنجح البرامج الضارة التي تم إنشاؤها على الإطلاق نظرًا لصعوبة تتبعها. وذلك لأنه يستخدم شبكات نظير إلى نظير للتواصل مع خوادم القيادة والتحكم الخاصة به.

- الجليد التاسع - يستخدم طريقتين مختلفتين لإصابة أجهزة الكمبيوتر: رسائل البريد الإلكتروني التصيدية أو التنزيلات من خلال محركات الأقراص على مواقع الويب. وكان أيضًا متعدد الأغراض حيث يمكنه إطلاق شبكات الروبوتات ولا يزال يعترض ويسرق بيانات الاعتماد عبر الإنترنت.

على الرغم من وجود أنواع أخرى من برامج Zeus الضارة، مثل Shylock وCarberp، إلا أنها لم تكن سائدة مثل تلك المميزة.

ما هو تأثير برنامج Zeus Malware؟

1. أجهزة الكمبيوتر المصابة في جميع أنحاء العالم

أصاب زيوس الملايين من أجهزة الكمبيوتر في جميع أنحاء العالم، بما في ذلك البنوك والوكالات الحكومية والعديد من الشركات الأخرى. وفقا للباحثين، اعتبارا من عام 2014، ما يصل إلى تم إصابة مليون جهاز بأخطر نسخة من لعبة Zeus وهي Gameover Zeus (GOZ).

وتمثل الولايات المتحدة نسبة كبيرة من أجهزة الكمبيوتر المصابة، بنسبة هائلة تصل إلى 25% من الأعداد الإجمالية. ويرجع ذلك على الأرجح إلى شعبية نظام التشغيل Windows XP، الذي كان يستخدم على نطاق واسع في ذروة اختراق زيوس.

عندما تفكر في كم عدد أجهزة الكمبيوتر الموجودة في العالم الآن مقارنة بما كان عليه في ذلك الوقت، فإنه يضع هذه الأرقام في منظورها الصحيح.

2. سرقة بيانات الاعتماد المصرفية

اشتهر Zbot بمهاجمة بيانات الاعتماد المصرفية. بناء على التقارير، تم اختراق 74000 من بيانات اعتماد FTP. وتضررت بشدة أسماء الصناعات الكبرى مثل Amazon وOracle وABC وغيرها.

والأكثر من ذلك، أن الكثير من الأشخاص يتشاركون أجهزة الكمبيوتر خاصة في العمل، وكانت الشركات تتصدر قائمة الأجهزة المعرضة للخطر. وهذا يعني أنها كانت ضربة مزدوجة حيث تمكن الأفراد من الوصول إلى الحسابات الشخصية والتجارية.

بمجرد اختراق بيانات الاعتماد المصرفية للضحية، يمكن للمجرم تسجيل الدخول إلى حساب الضحية. وهنا، يمكنهم اعتراض جميع المعاملات وتحويل الأموال إلى حساباتهم الخاصة.

وبخلاف تحويل مبالغ ضخمة، يمكنهم أيضًا تغيير كلمات المرور دون إذن لحسابات أخرى ذات صلة والتقدم بطلب للحصول على بطاقات ائتمان أو قروض جديدة باسمك.

3. الملايين من الأموال المحولة بشكل غير قانوني

كان زيوس مسؤولاً عن سرقة الأموال من الأفراد والشركات في جميع أنحاء العالم. وفق وثائق المحكمة المودعة في الولايات المتحدةوعلى الرغم من عدم وجود رقم دقيق لمبلغ الأموال المسروقة من الحسابات المخترقة، إلا أن الرقم يقدر بملايين الدولارات.

هذه الأنشطة الاحتيالية لها تأثير على الاقتصاد حيث يتراجع الأفراد والشركات بضع خطوات إلى الوراء. لا يزال البعض مدينًا حتى الآن نتيجة للبرامج الضارة Zeus.

كيف تم إنشاء شبكة زيوس الروبوتية؟

شبكات الروبوت Zeus هي عبارة عن مجموعة من أجهزة الكمبيوتر المخترقة. يستخدم المهاجم أجهزة الكمبيوتر المصابة هذه لتنفيذ مجموعة واسعة من المهام على جهاز الكمبيوتر الخاص بك دون علمك أو إذنك. وهذا على خلاف فيروس ميمز مما يجعل جهاز الكمبيوتر الخاص بك غير صالح للعمل.

1. هجوم التنزيل من محرك الأقراص

هجوم محرك الأقراص عن طريق التنزيل هو نوع من الهجوم الذي يحدث عندما يزور المستخدم موقع ويب يحتوي على تعليمات برمجية ضارة. ومن المعروف باسم "القيادة السريعة" لأن التعليمات البرمجية الضارة مضمنة في موقع ويب شرعي.

لا يتعين على المستخدم النقر فوق أي شيء حتى تحدث العدوى. إنه يحدث تلقائيًا. يمكن تنفيذ الهجوم من خلال استغلال نقاط الضعف في متصفحات الويب والمكونات الإضافية للمتصفح.

بمجرد تنزيل البرنامج الضار Zeus، يمكنه تشغيل إجراءات مختلفة على جهاز الكمبيوتر الخاص بك، مثل تثبيت البرامج الضارة أو التقاط ضغطات المفاتيح وكلمات المرور أو تغيير إعدادات المتصفح.

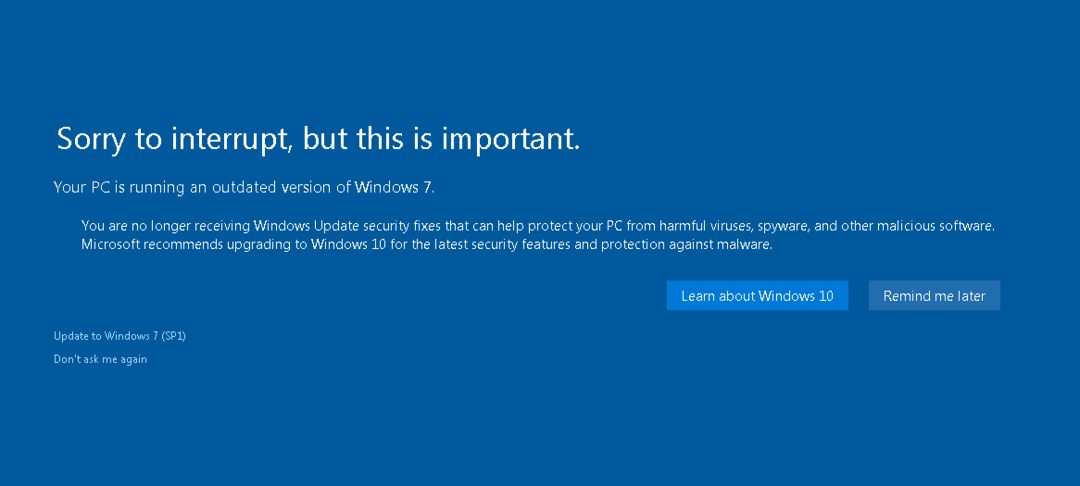

2. استخدام برامج قديمة وكلمات مرور ضعيفة

هذه إلى حد بعيد إحدى أسهل الطرق لشن الهجوم. إن استخدام كلمات مرور ضعيفة يمكن لأي شخص اكتشافها بسهولة وعدم تحديث برامجك يشكل مخاطر أمنية.

لا يزال نظام التشغيل Microsoft Windows هو نظام التشغيل الأكثر استخدامًا في العالم حتى الآن. وبسبب أعدادها الواسعة الانتشار، تمكن زيوس من الاستفادة من المستخدمين الذين لا يأخذون الأمر على محمل الجد المخاطر المرتبطة بتشغيل نظام Windows الذي انتهى دعمه.

استفاد المتسللون من هذه الثغرات الأمنية وسيطروا على أجهزة الكمبيوتر عن بعد. وباستخدام هذه التقنيات، تمكنوا من تثبيت برامج ضارة على أجهزة الكمبيوتر دون علم أصحابها بذلك

3. تم اختطاف رسائل البريد الإلكتروني التصيدية والمواقع الشرعية

يستخدم المهاجمون رسائل البريد الإلكتروني التصيدية لخداع المستخدمين لتنزيل برامج ضارة. عادةً ما تكون رسائل البريد الإلكتروني مقنعة بحيث تأتي من شخص تعرفه أو من شركة موثوقة. وهي تشتمل غالبًا على روابط لمواقع ويب تبدو وكأنها مواقع شرعية، مثل البنك الذي تتعامل معه.

بمجرد أن ينقر الضحية على المرفق أو الرابط، سيتم إصابة جهاز الكمبيوتر الخاص به ببرامج ضارة من خادم بعيد. سيستخدم المتسلل بعد ذلك هذا الكمبيوتر كجزء من شبكة الروبوتات الخاصة به لإرسال المزيد من رسائل البريد الإلكتروني التصيدية أو سرقة المعلومات من أجهزة كمبيوتر الآخرين.

كيف يمكنني منع أو إزالة حصان طروادة Zeus؟

لا تمثل البرمجيات الخبيثة Zeus تهديدًا لبطاقات الائتمان الخاصة بك وهويتك الشخصية فحسب، بل يمكن أن تؤدي أيضًا إلى مزيد من الضرر عبر الشبكات المتصلة.

نظرًا لمدى وصوله وقدرته على اصطياد المستخدمين المطمئنين، يمكن أن تكون العواقب وخيمة إذا كان الجهاز المصاب لديه حق الوصول إلى جهاز التوجيه الخاص بك أو الأجهزة الأخرى على شبكتك المحلية.

أفضل مسار للعمل بالنسبة لمعظم مستخدمي الكمبيوتر الشخصي هو استخدام الحس السليم واتباع القواعد المتعلقة بالسلامة على الإنترنت. ومع ذلك، تكمن المشكلة في أن الكثير من المستخدمين يتجاهلون مبادئ الأمان الأساسية وممارسات الصيانة.

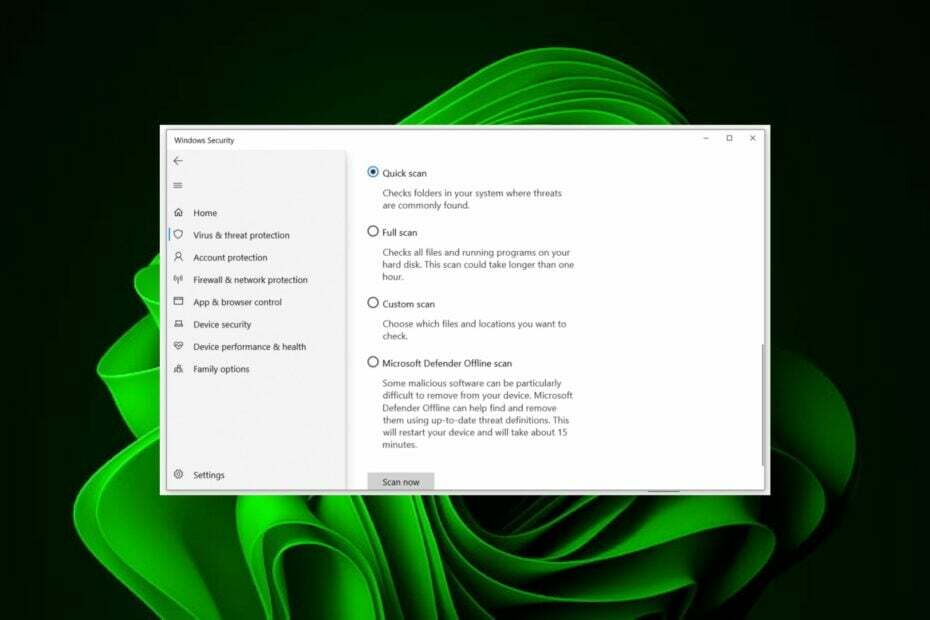

لذا، إذا كنت مهملاً، على الأقل تثبيت برامج مكافحة الفيروسات الشاملة على حاسوبك. إذا كان لديك بالفعل برنامج مكافحة فيروسات مثبتًا، فتأكد من تحديثه. يمكنك دائمًا التحقق مرة أخرى قبل فتح أي مرفقات بريد إلكتروني أو مواقع ويب لضمان أقصى قدر من الحماية ضد الفيروسات وأحصنة طروادة.

لنهج أكثر استباقية ل التخلص من فيروس زيوس وغيرها من البرامج الضارة، راجع مقالتنا التفصيلية.

بعد معرفة ما تفعله الآن بشأن البرنامج الضار Zeus، ما هي الخطوات التي اتخذتها/سوف تتخذها تجاه حماية جهازك للتأكد من أنك لست ضحية؟ أخبرنا بذلك في قسم التعليقات أدناه.