لماذا يمكن أن يكون إصدار Windows غير المدعوم هو السقوط

- نهاية الدعم هو مصطلح يستخدم لوصف وقت وصول المنتج إلى تاريخ انتهاء الخدمة.

- وهذا يعني أنه لن يتم توفير أية تحديثات أو تصحيحات أمنية جديدة من قبل البائع بعد هذا التاريخ.

- نستكشف الآثار المترتبة على الاستخدام المستمر لأنظمة تشغيل Windows غير المدعومة ونرسم الصورة الأكبر في هذه المقالة.

الجهل هو أحد أكبر أسباب وقوع الناس ضحايا للهجمات الكيدية. عدم الوعي أو الدافع الكافي لحماية معلوماتك. هناك حاجة إلى تحسين الوعي العام بما يمكن أن يكونوا عرضة له وكيفية منعهم من أن يؤتي ثماره.

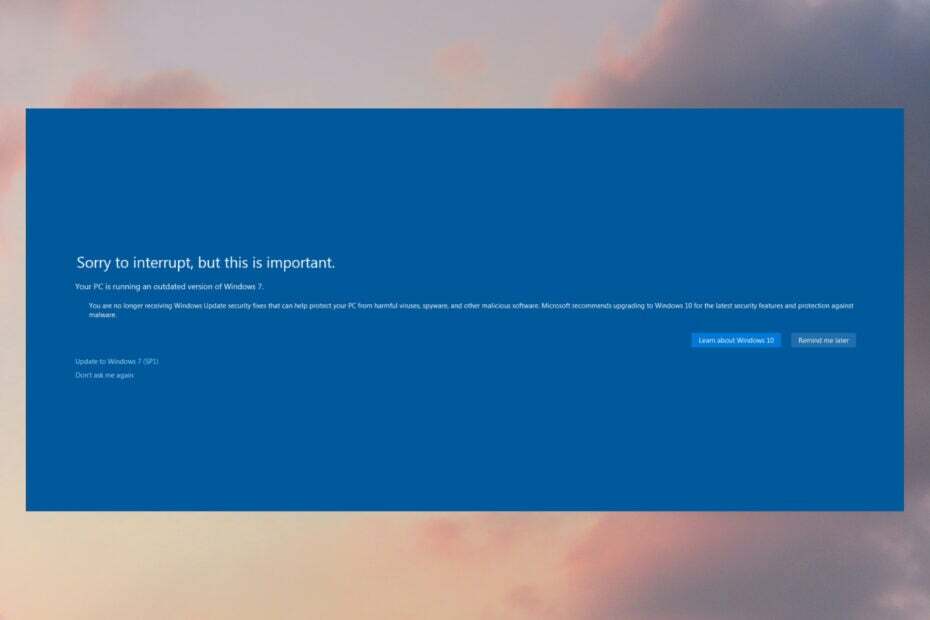

بينما قامت Microsoft بعمل جيد في تصحيح الثغرات الأمنية مع كل إصدار جديد ، لا تزال العديد من المؤسسات تشغل إصدارات أقدم من Windows والتي وصلت بالفعل إلى نهاية دعمها.

على سبيل المثال ، يستمر استخدام Windows 7 و 8 و 8.1 و 10. هذا على الرغم من أنهم وصلوا إلى نهاية دعمهم في 2020 و 2016 و 2023 على التوالى. Windows 10 آمن ، حيث يستمر الدعم حتى أكتوبر 2025.

نظرًا لاستخدامها على نطاق واسع ، فإن أنظمة Windows تتصدر قائمة الثغرات الأمنية. عند كتابة هذا المقال ، اعتماد Windows 10 يصل إلى 71٪. هذا هو أكثر من نصف حصة السوق.

يمكن أن تؤدي ثغرة أمنية واحدة يتم استغلالها إلى العديد من الأجهزة المصابة وفقدان البيانات ، مما قد يشكل تهديدًا خطيرًا للمستخدمين الأفراد والمؤسسة بأكملها التي ينتمون إليها.

هذا لا يجب أن يكون أنت. يمكنك أن تتولى المسؤولية الآن وتجنب التحول إلى إحصائية أخرى لنظام مخترق. في هذه المقالة ، نقدم آراء الخبراء لإلقاء مزيد من الضوء على هذا الأمر.

ما هي مخاطر استخدام إصدارات Windows غير المدعومة؟

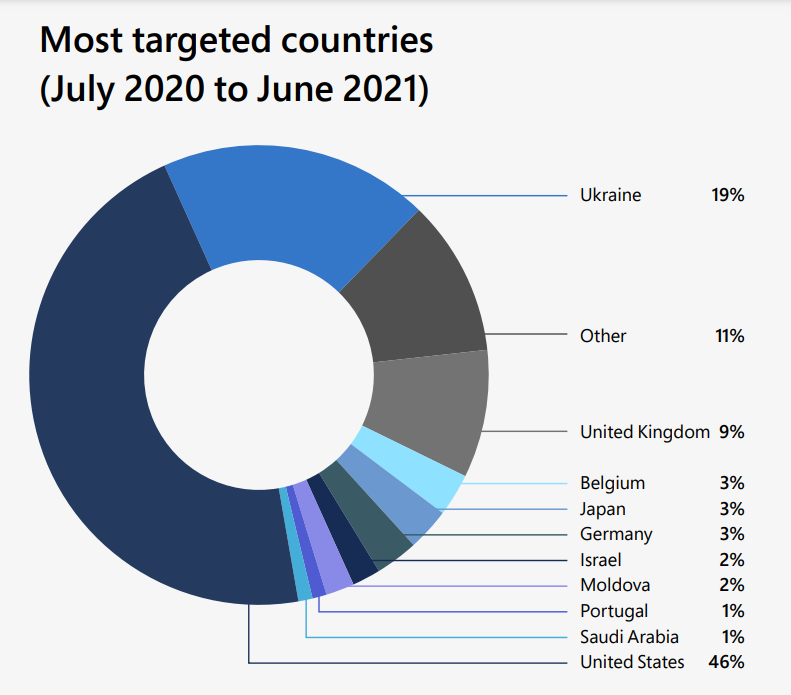

التهديدات السيبرانية تتزايد في وتيرتها وشدتها. كما أنهم أصبحوا أكثر تعقيدًا واستهدافًا. يتضح هذا من خلال الموجة الأخيرة من هجمات برامج الفدية التي أصابت المؤسسات الكبيرة والشركات الصغيرة. أبرزها DEV-0586.

لجميع أنشطة تهديد الدولة القومية

في عالم أجهزة الكمبيوتر والبرامج ، هناك نوعان رئيسيان من المستخدمين: أولئك الذين يتمتعون بالدهاء التكنولوجي وأولئك الذين ليسوا كذلك.

المجموعة السابقة ، يعرفون ذلك Windows هو نظام تشغيل رائع. إنه ليس مثاليًا ، ولكن طالما أنك سعيد بأدائه ، فإن نسختك لا تهم.

بالنسبة للمجموعة الأخيرة ، قد يكون من الصعب فهم سبب اختيار أي شخص عدم استخدام أحدث إصدار من Windows.

إذا كنت تتابع الأخبار خلال السنوات القليلة الماضية ، فربما تكون قد سمعت عن العديد من الانتهاكات الأمنية الكبرى التي أثرت على الملايين في جميع أنحاء العالم.

العامل المشترك بين هذه الخروقات هو أنها كانت ناتجة عن أجهزة الكمبيوتر التي تعمل بإصدار غير مدعوم من Windows.

وبينما نفذ المتسللون بعضًا من هذه الاختراقات ، كان البعض الآخر ناتجًا عن خطأ بشري. يجب ألا تشغل الشركات نظام تشغيل غير مدعوم. هذا صحيح بشكل خاص إذا كانوا يريدون حماية بياناتهم والحفاظ على أمان معلومات العملاء.

كما أكد الخبير إيجال فليجمان ، الشريك المؤسس والرئيس التنفيذي لشركة كيتوس:

يعد الحصول على تعليم أمني في مؤسستك أمرًا مهمًا للغاية حتى لا ينقر المستخدمون فوق رسائل البريد الإلكتروني المخادعة ويبلغون فريق الأمان الخاص بك بالهجمات.

CEO في كيتوس

لنفترض أنك لست على دراية بخطورة المخاطر المرتبطة بتشغيل إصدار Windows الذي وصل بالفعل إلى نهاية دعمه ، خاصة بالنسبة للأعمال التجارية. في هذه الحالة ، نقوم بتقسيمها من أجلك.

أخطار أمنية

لقد تم التأكيد مرارًا وتكرارًا على أن تشغيل نظام تشغيل غير مدعوم يضر بأمنك. ولكن ما مدى خطورة المخاطر؟

أهم سبب يجب عليك الترقية من إصدار غير مدعوم هو أن Microsoft لن تصدر بعد الآن تحديثات أمان لهذه الإصدارات.

تترك البرامج غير المدعومة بياناتك الحساسة عرضة لهجمات المتسللين. يمكنهم البحث بسهولة عن الأنظمة الضعيفة التي لم يتم تصحيحها.

وفقًا للخبراء ، يعد التصيد الاحتيالي هو نقطة الدخول الأكثر شيوعًا. لذلك ، إعداد نظام التشغيل Windows 11 MFA سوف تقطع شوطا طويلا في إحباط هذه المحاولات.

أنها مجرد بداية. ستحتاج إلى المزيد من حلول الأمان بحيث إذا فشل أحدها ، فسيظل نظامك آمنًا. الاعتماد على واحد هو انتحار لأنك تخاطر بفقدان بياناتك إذا تم اختراقها.

في رأي خبير جو ستوكر ، المؤسس والرئيس التنفيذي لشركة Patriot Consulting و Microsoft MVP:

لا يوجد حل أمني مثالي. من المهم أن يكون لديك نهج أمان متعدد الطبقات يتضمن مجموعة من الضوابط الفنية وغير الفنية.

الرئيس التنفيذي ل باتريوت للاستشارات

و Microsoft MVP

وبينما قد تكون جميع عناصر التحكم في النظام في مكانها الصحيح ، لا يمكننا تجاهل الدور الذي يتعين على المستخدمين القيام به.

البقاء على اطلاع و تثبيت برامج الأمان هو مجرد غيض من فيض.

تحتاج أيضًا إلى البقاء يقظًا ولديك القدرة على فك شفرة الهجوم من على بعد أميال.

بخلاف ذلك ، فإن الأمر يشبه وجود بوابات معدنية قوية للحماية ولكنك تنسى إغلاقها.

لكن هذا ليس مصدر القلق الوحيد عندما يتعلق الأمر بأنظمة تشغيل قديمة.

فشل النظام

إذا كانت شركتك تعمل بنظام تشغيل غير مدعوم ، فإنك تخاطر بمواجهة فشل النظام عند اكتشاف ثغرة أمنية جديدة.

قد يؤدي هذا إلى فقدان البيانات أو تعطل عمليات عملك. إذا لم تتمكن من معالجة الموقف بسرعة عن طريق تصحيح الأنظمة المتأثرة ، فسوف تنتشر البرامج الضارة الجديدة في جميع أنحاء شبكتك.

وفقًا لجو ستوكر:

سيؤدي الحفاظ على الأجهزة ، واستخدام AV و EDR إلى تقليل التعرض ومخاطر تشغيل البرامج الضارة على نقطة نهاية. يمكن لـ Windows ASR أو Applocker أو WDAC أو Windows 11 22H2 "التحكم في التطبيقات الذكية" تقليل مخاطر البرامج الضارة بشكل أكبر.

كما يتضح من تأثيرات الثغرة الأمنية DEV-0586 ، فهي موجودة في محرك أقراص النظام ولديها القدرة على الكتابة فوق سجل التمهيد الرئيسي.

يعد MBR هو القطاع الأول في محرك الأقراص الثابتة ، ويحتوي على معلومات حول كيفية تشغيل نظام التشغيل وتشغيله. عندما هجوم قائم على MBR يحدث ، سيتم اختراق قدرة محمل الإقلاع على تحميل نظام التشغيل ، و قد لا يتمكن الكمبيوتر من بدء التشغيل بشكل طبيعي.

لهذا السبب يوصي كريس كاريل ، مدير العمليات الأمنية في Infinite Campus ، بما يلي:

احتفظ بنسخ احتياطية متسقة لا يمكن حذفها أو إتلافها بسهولة. واختبرها بانتظام للتأكد من أنها تعمل وتغطي ما تحتاجه.

مدير، حرم لانهائي

مشاكل الأداء

يصبح أداء الإصدارات القديمة من Windows أسوأ بمرور الوقت. وذلك لأن الأجهزة الأحدث تتطلب موارد من نظام التشغيل أكثر من الأجهزة القديمة.

على سبيل المثال ، إذا كنت قم بتثبيت بطاقة رسومات جديدة في جهاز الكمبيوتر الذي يدعم DirectX ولكنك ما زلت تشغل إصدارًا قديمًا من Windows لا يدعم واجهات برمجة التطبيقات الجديدة هذه بعد ، قد تعمل الألعاب بشكل أبطأ بكثير مما لو كنت تقوم بتشغيل إصدار أحدث من Windows.

تتطلب العديد من التطبيقات إصدارات معينة من Windows لتعمل بشكل صحيح ، لذلك إذا كان التطبيق غير متوافق مع إصدارك الحالي ، فقد لا يعمل بشكل صحيح أو لا يعمل على الإطلاق. قد يتسبب ذلك في حدوث مشكلات للمستخدمين ومسؤولي تكنولوجيا المعلومات ، الذين يتعين عليهم إيجاد حلول بديلة لمشكلات التوافق هذه.

يعتقد كريس أن الحل الوحيد هو:

الحفاظ على الأنظمة مصححة ومحدثة. كل من أنظمة التشغيل (Windows و Linux) والبرامج التي تعمل عليها. (تبادل ، متصفحات الويب ، جدران الحماية ، إلخ) خاصة مع أي شيء معروض على الإنترنت.

تقنيات تقوية النوافذ الأساسية

يشير التصلب إلى عملية جعل الأنظمة أكثر أمانًا. إنها خطوة مهمة في عملية الأمان الشاملة لأنها تساعد في منع الوصول غير المصرح به والتعديل غير المعتمد والهجمات الأخرى على الأنظمة والبيانات.

تتضمن بعض تقنيات التقسية التي يمكنك استخدامها ما يلي:

أعدادات النظام

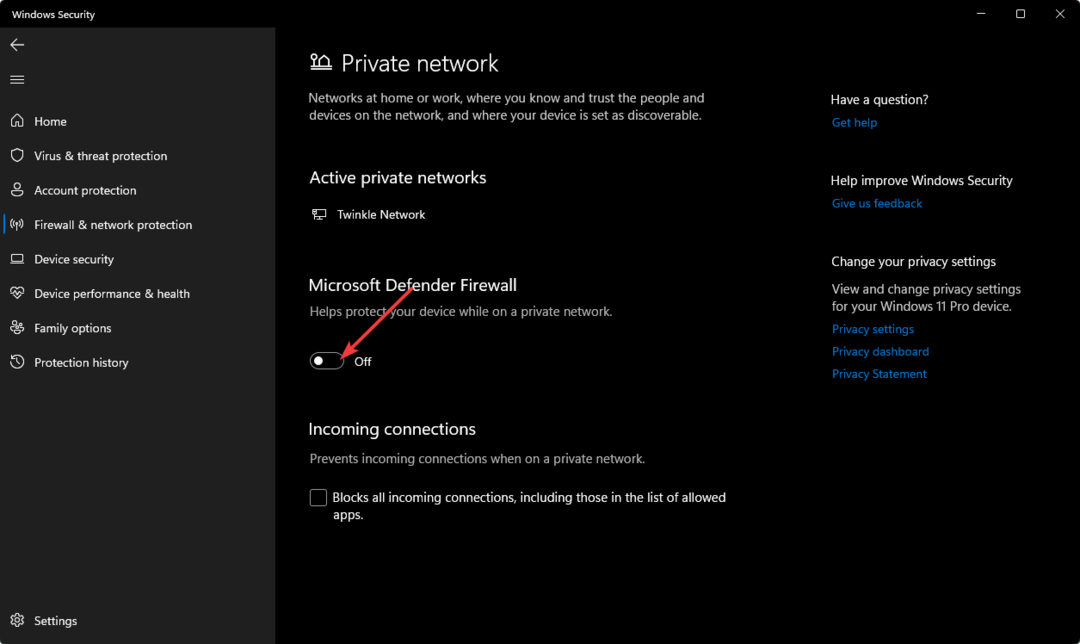

غالبًا ما يكون تكوين النظام القياسي غير آمن بما يكفي لتحمل مهاجم مصمم. يمكنك تكوين نظامك ليكون أكثر أمانًا عن طريق تغيير التكوينات الافتراضية ، وإعداد جدران الحماية ، وتثبيت برامج مكافحة الفيروسات.

فيما يلي بعض الخطوات المهمة التي يمكن اتخاذها لتهيئة نظامك:

- تغيير كلمات المرور الافتراضية - تحتوي العديد من أنظمة التشغيل افتراضيًا على كلمة مرور افتراضية. إذا حصل شخص ما على جهاز الكمبيوتر الخاص بك ، فيمكنه تسجيل الدخول إليه باستخدام كلمة المرور الافتراضية هذه.

- تعطيل الخدمات / التطبيقات غير الضرورية - هذا يقلل من استخدام الموارد (الذاكرة ووحدة المعالجة المركزية) ، وبالتالي تحسين أداء جهازك.

- إعداد سياسات النظام - تساعد السياسات في تكوين أنظمة المؤسسة وفقًا لمتطلبات محددة. الهدف الرئيسي وراء استخدام هذه السياسات هو ضمان إعداد جميع الأنظمة بحيث يمكن الوصول إليها من قبل الأفراد المصرح لهم فقط.

بعد كل شيء ، يكرر إيجال أن:

أفضل طريقة لحماية المؤسسات في عالم انعدام الثقة هذا هي تقليل مساحة السطح وإزالة المسؤولية الأمنية عن المستخدم النهائي العادي.

ضوابط وصول المستخدم

ضوابط وصول المستخدم هي خط الدفاع الأول ضد الهجمات ويجب تنفيذها لمنع الوصول غير المصرح به إلى الأنظمة.

الفكرة وراء UAC بسيطة. قبل تشغيل تطبيق تم تنزيله من الإنترنت أو تلقيه في رسالة بريد إلكتروني ، يسأل Windows المستخدم إذا كان يجب السماح بهذا الإجراء.

هذا يعني أنه إذا حاول شخص ما تثبيت برامج ضارة على جهاز الكمبيوتر الخاص بك ، فسيحتاج إلى وصول مادي إلى جهاز الكمبيوتر الخاص بك ويجب أن يوافق يدويًا على كل خطوة تثبيت. يجعل الأمر أكثر صعوبة بالنسبة لهم لإصابة جهاز الكمبيوتر الخاص بك دون علمك.

لقد رأينا بعض المستخدمين تعطيل موجه UAC لأنه يعد مجتاحًا في كل مرة تحاول فيها تشغيل تطبيق ما ، ولكن من الواضح أنهم لم يفكروا في تداعياته. والخبر السار هو أن Microsoft قد خطت خطوات كبيرة في ضمان أن هذا شيء يمكنك التحكم فيه.

يمكنك استخدام ميزة التحكم في حساب المستخدم (UAC) المضمنة في Windows للمساعدة في منع البرامج الضارة والبرامج الضارة الأخرى من العمل على جهاز الكمبيوتر الخاص بك. يتم تمكينه افتراضيًا ، ولكن يمكنك ضبط إعداداته لتخصيص طريقة عمله.

أمن الشبكة

إن أمن جميع الأنظمة داخل المنظمة له أهمية قصوى. ومع ذلك ، فإن أمان الشبكة أمر بالغ الأهمية لأنه يوفر آليات لحماية الأنظمة الأخرى من الهجوم.

يشمل هذا المصطلح الواسع مجموعة من التقنيات والعمليات والتقنيات المستخدمة لتأمين شبكات الكمبيوتر وأنظمتها وأجهزتها.

يهدف أمن الشبكة إلى حماية المعلومات من الوصول أو الكشف غير المصرح به. يتم ذلك عن طريق استخدام مجموعة من الأجهزة والبرامج لفرض القواعد التي يجب على المستخدمين والمسؤولين والبرامج على الشبكة اتباعها.

تتضمن هذه القواعد عادةً المصادقة والترخيص والتشفير ومسار التدقيق. للبدء ، ستحتاج إلى تثبيت جدار حماية. تعد جدران الحماية من أهم أدوات أمان الشبكة.

يمكن أن تكون برامج أو أجهزة تتحكم في الوصول إلى شبكة أو كمبيوتر ، مما يوفر طبقة حماية من الإنترنت أو شبكات أخرى غير موثوق بها.

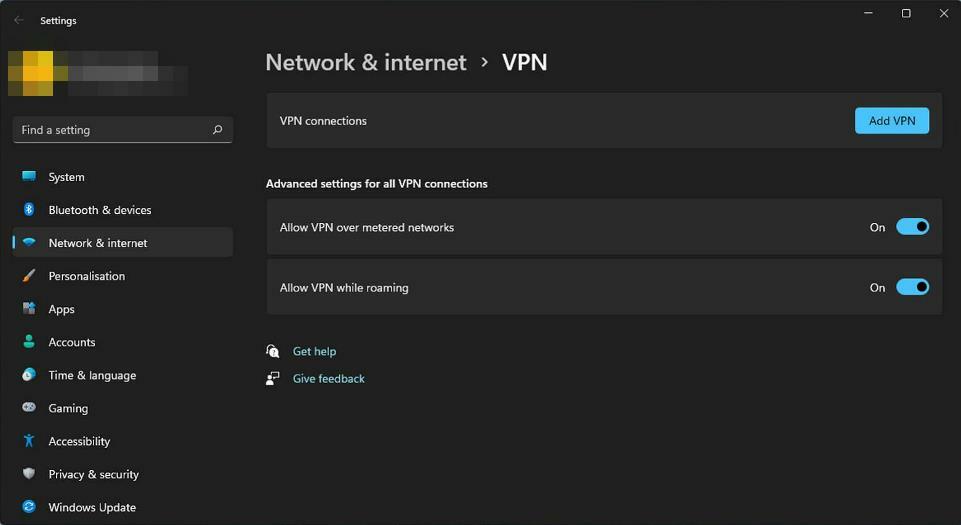

أداة أخرى ستحتاجها هي ملف VPN (شبكة افتراضية خاصة). يسمح لك هذا الاتصال المشفر بالاتصال بأمان بخادم خارجي للوصول عن بُعد إلى شبكتك الداخلية.

السبب الرئيسي الذي يجعل الشبكات الافتراضية الخاصة تعتبر تقنية تصلب Windows هو أنها يمكن أن توفر أمانًا إضافيًا عند دمجها مع تقنيات أخرى مثل جدران الحماية وأنظمة كشف التسلل.

هم يستخدمون التشفير والمصادقة تقنيات للتأكد من أن كل حركة المرور آمنة. هذا يجعل الأمر أكثر صعوبة على المهاجم للوصول إلى نظامك لسرقة المعلومات أو إتلافها.

بالإضافة إلى آليات أمان الشبكة التقليدية ، تظهر اليوم العديد من التقنيات الجديدة التي تتجاوز إجراءات أمان الشبكة التقليدية. وتشمل هذه حوسبة سحابية و برنامج المحاكاة الافتراضية.

يجب أن يكون نظام أمان شبكتك شاملاً ومتنوعًا ومرنًا للاستجابة بشكل مناسب للاحتياجات الديناميكية لاتجاهات التكنولوجيا الحالية.

تصلب التطبيق

تقوية التطبيقات عبارة عن مجموعة من أفضل الممارسات التي تعمل على تحسين أمان تطبيقاتك. لا يتعلق الأمر فقط بضمان أن نظامك آمن ولكن أيضًا أن الخدمات التي تعمل عليه آمنة.

يتضمن عمليات وإجراءات منهجية لضمان أن التطبيقات آمنة ومرنة للهجمات. هذه واحدة من أكثر الطرق فعالية لتقليل مساحة السطح للثغرات الأمنية في تطبيقاتك.

تعتقد شيفا شانتار ، الشريك المؤسس ورئيس قسم التكنولوجيا في ConnectSecure ، أن:

تعد كلمات المرور الضعيفة والبروتوكولات القديمة والأنظمة غير المصححة جنبًا إلى جنب مع الموظفين غير المدربين الذين ينقرون على الروابط الخبيثة سببًا لانتشار الثغرة الأمنية.

و CTO ، ConnectSecure

بعبارة أخرى ، يشير الخبير الأمني إلى أن خطر استغلال الثغرات الأمنية يكمن في مجموعة من العوامل.

من السهل فهم سبب الحاجة إلى سياسة أمنية واسعة النطاق عبر المؤسسة.

لا يجب إشراك صانعي القرار فحسب ، بل يجب توعية جميع المستخدمين حول الحفاظ على الأمن.

ومع ذلك ، فإن هذا ليس معقدًا للغاية إذا قمت بتطبيق خطة عمل صارمة.

فيما يلي بعض التوصيات التي يمكن للمؤسسات تنفيذها لتقوية أنظمة Windows الخاصة بها ضد التهديدات المحتملة:

- حافظ على تحديث نظامك مع بقع.

- قم بتثبيت جدار حماية وبرنامج مكافحة فيروسات وملف حل نسخ احتياطي جيد لحماية بياناتك وأنظمتك.

- استخدم كلمات مرور معقدة وقم بتغييرها بانتظام ، كل 90 يومًا على الأقل.

- حيثما أمكن ، قم بتمكين two-factor أو مصادقة متعددة العوامل لحسابات Microsoft والخدمات الأخرى.

- استخدم مدير كلمات المرور لإنشاء كلمات مرور معقدة وتخزينها وإدارتها.

بينما يمكنك تنفيذ جميع تقنيات تصلب Windows الممكنة ، فإن الاسترداد أمر بالغ الأهمية لعملية الأمان. تضمن خطة التعافي قدرة الشركة على التعافي من الاختراق بسرعة وكفاءة.

كشبكة أمان ، تأكد أيضًا من إجراء اختبارات بشكل دوري على هذه الخطة للتأكد من أنها تعمل حسب الحاجة.

يؤكد إيغال على أهمية خطة التعافي:

في حين أن الوقاية أمر بالغ الأهمية ، فإن وجود خطة استرداد قوية يتم اختبارها بشكل دوري يعد أيضًا عنصرًا رئيسيًا في أي خطة للأمن السيبراني.

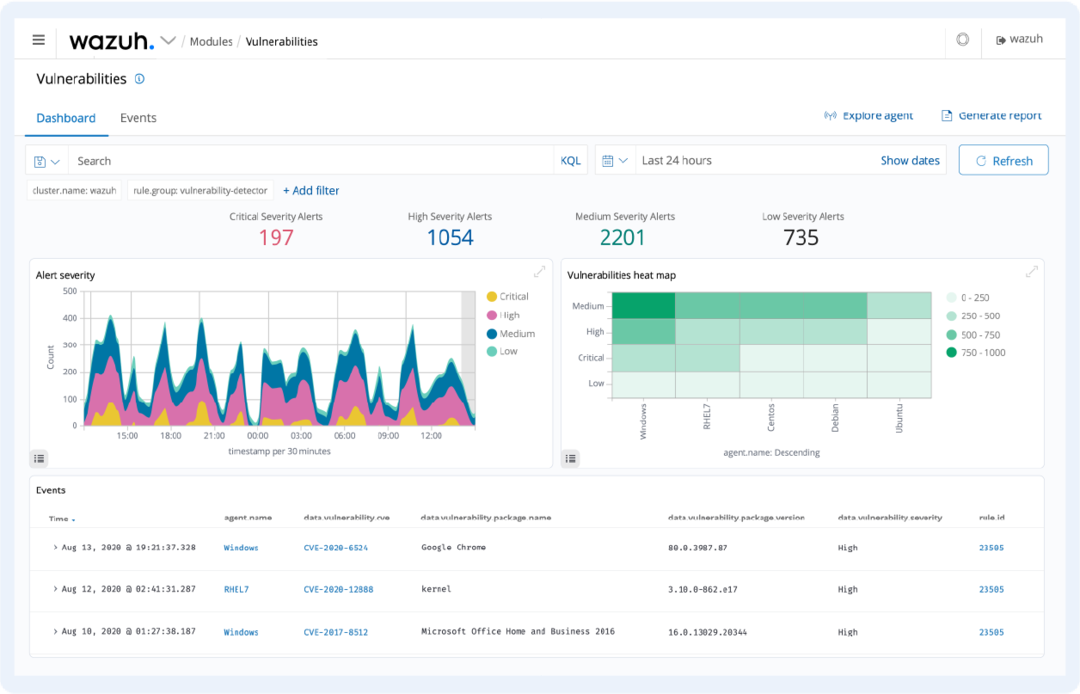

إدارة الثغرات الأمنية المستمرة

الإدارة المستمرة للثغرات الأمنية هي نهج استباقي للأمان يساعد المؤسسات على تجنب الانتهاكات الأمنية مراقبة استباقية للتهديدات الناشئة. الهدف من إدارة الثغرات الأمنية المستمرة هو منع الهجمات الإلكترونية قبل حدوثها.

يمكن أن تحدث الثغرات الأمنية في أي مكان في شبكتك ، من جدار الحماية الخاص بك إلى خادم الويب الخاص بك. نظرًا لوجود العديد من أنواع الثغرات الأمنية المختلفة ، يجب عليك أيضًا استخدام أنظمة مختلفة لاكتشافها.

مع استمرار تطور مشهد التهديدات ، يجب أن تتطور إستراتيجيتك الأمنية أيضًا. إنها ليست مسألة ما إذا كان سيتم اختراق مؤسستك ، إنها مسألة وقت.

تشمل المكونات الأساسية لبرنامج إدارة الثغرات الأمنية ما يلي:

- تعريف - جمع المعلومات حول التهديدات ونقاط الضعف المحتملة في أنظمة أو شبكات المؤسسة التي يمكن أن تستغلها تلك التهديدات.

- تحليل - فحص التفاصيل الفنية حول كل تهديد تم تحديده لتحديد ما إذا كان يمثل خطرًا حقيقيًا على منظمة أم لا.

- تحديد الأولويات - ترتيب التهديدات التي تم تحديدها حسب شدتها أو احتمالية حدوثها. يتم ذلك لتخصيص الموارد النادرة لتلك التي تشكل أكبر خطر على المنظمة.

- علاج - تنفيذ الضوابط للقضاء على أو تقليل المخاطر التي تشكلها نقاط الضعف المحددة.

إيجال يرفع الوعي حول الأمن السيبراني:

الأمن السيبراني للأسف مكلف من حيث الوقت والمال. لكنه مهم ، لذلك أوصي أيضًا بأن تأخذ الشركات الأمر على محمل الجد وتوظف موظفين يركزون على الأمن.

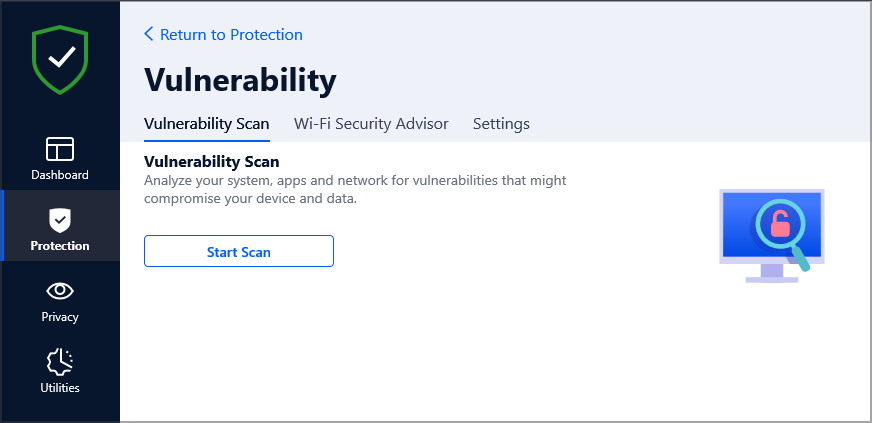

فحص الضعف

هذه عملية يتم فيها التحقق من أمان النظام أو الشبكة بحثًا عن أي ثغرات أو نقاط ضعف. يساعد فحص الثغرات الأمنية في تحديد أي عيوب في النظام وتقديم المشورة حول كيفية إصلاحها.

يمكن للمؤسسات ضمان أن تظل أنظمتها آمنة من الهجمات الضارة من خلال وجود ماسح ضوئي للثغرات الأمنية.

- يحتاج Windows 11's Clipboard إلى دعم الرف ، كما يقول المستخدمون

- يحصل مستكشف الملفات أخيرًا على شريط الصفحة الرئيسية والعنوان المعاد تصميمهما

- إصلاح: قد يقوم Windows Update باستبدال AMD تلقائيًا

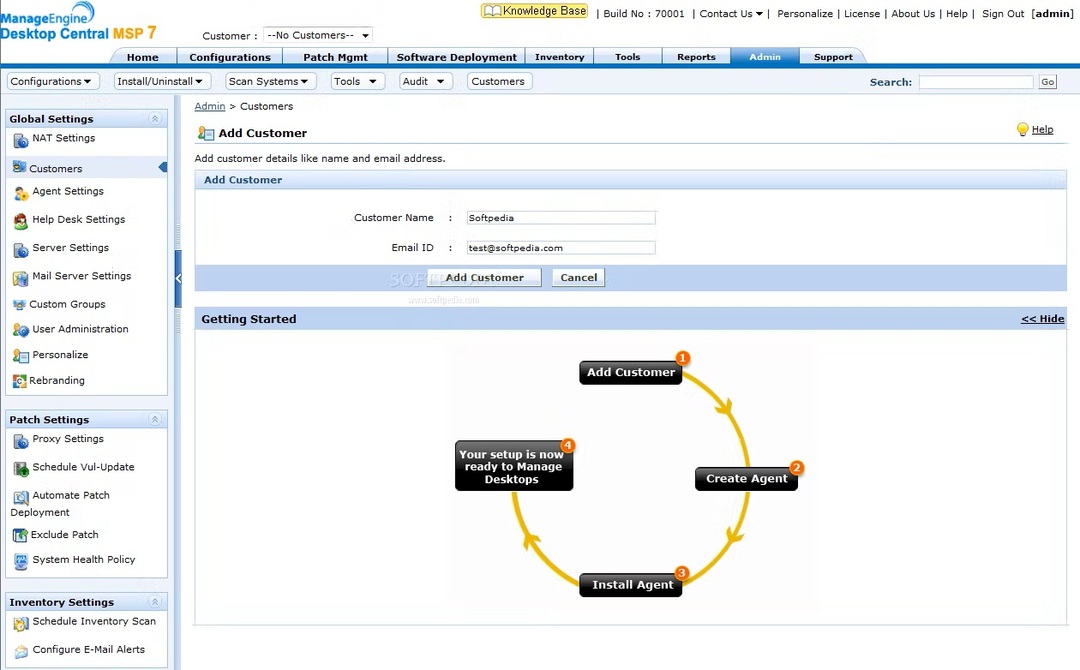

إدارة التصحيح

هذه عملية أخرى مهمة للحفاظ على بيئة آمنة. يتضمن تثبيت تصحيحات للأخطاء ونقاط الضعف المعروفة في تطبيقات البرامج أو أنظمة التشغيل.

![لن يكون جهاز الكمبيوتر الخاص بك مؤهلاً للتحديثات: كيفية التجاوز [100٪ آمن]](/f/55e7d87d341895c1411d720a584508cc.png)

يضمن أن تظل جميع الأنظمة محدثة بأحدث التحديثات التكنولوجية وأن يتم حل أي ثغرات قبل أن يستغلها المتسللون.

الاستجابة للحادث

يشير هذا إلى الرد على الهجمات الإلكترونية والتعافي منها داخل شبكة أو نظام مؤسسة.

تعتبر الاستجابة للحوادث ضرورية لأنها تساعد المؤسسات على التعافي من الهجمات الإلكترونية بسرعة وكفاءة. يتم كل هذا مع منع المزيد من الأضرار التي لحقت بأنظمتهم من قبل المتسللين ، مثل تفشي برامج الفدية أو انتهاكات البيانات التي قد تؤدي إلى خسائر مالية بسبب سرقة البيانات.

ممارسات التشفير الآمنة

ممارسات الترميز الآمن هي مجموعة من إرشادات الترميز التي تساعد المبرمجين على كتابة تعليمات برمجية أكثر أمانًا. من المهم ملاحظة أن الترميز الآمن لا يتعلق بمنع جميع الثغرات الأمنية.

وبدلاً من ذلك ، فإنه يركز على الحد من مخاطر إدخال نقاط ضعف جديدة وتأثير ذلك عند استغلال نقاط الضعف.

فيما يلي بعض الطرق التي يمكن من خلالها لممارسات الترميز الآمن أن تخفف من ثغرات Windows:

- مراجعة التعليمات البرمجية الآمنة - تتضمن مراجعة التعليمات البرمجية الآمنة مراجعة التعليمات البرمجية المصدر للتعرف على مشكلات الأمان المحتملة قبل طرح المنتج في الإنتاج. يساعد هذا في تحديد المشكلات المحتملة قبل أن تصبح مشكلة ، وبالتالي تقليل احتمالية حدوث هجمات مستقبلية ضد هذه المنتجات.

- تطوير يحركها الاختبار - التطوير القائم على الاختبار (TDD) هو عملية تطوير برمجية تضمن اختبار كل وحدة بدقة قبل أن يتم اختبارها يتم دمجها مع الآخرين ونشرها في بيئات الإنتاج ، وبالتالي تقليل الأخطاء بسبب مشكلات التكامل في وقت لاحق مراحل.

لا يقتصر الالتزام بمعايير الترميز على جعل الكود الخاص بك أكثر قابلية للقراءة للآخرين ؛ يساعدك أيضًا على كتابة عدد أقل من الأخطاء وقضاء وقت أقل في الحفاظ على قاعدة التعليمات البرمجية بمرور الوقت.

تظل مشاعر شيفا بشأن هذه القضية:

التشفير الآمن ليس ممارسة جيدة ولكنه إلزامي.

التثقيف والتوعية في مجال الأمن السيبراني

أصبح الأمن السيبراني مصدر قلق كبير لجميع المنظمات - من الشركات الصغيرة إلى الشركات الكبيرة - في السنوات الأخيرة.

تتزايد الهجمات الإلكترونية من حيث التكرار والتطور ، مما يجعلها أكثر أهمية من أي وقت مضى بالنسبة للشركات أدوات جيدة للأمن السيبراني في المكان. وبينما تدرك معظم الشركات هذه الحاجة ، لا يعرف الكثير من أين يبدأون عندما يتعلق الأمر بمعالجتها.

يمكن أن يساعد برنامج شامل لتعليم الأمن السيبراني في حل هذه المشكلة من خلال تزويد الموظفين بالمعرفة التي يحتاجون إليها تحديد التهديدات المحتملة ، وفهم كيف يمكن أن تؤثر هذه التهديدات عليهم وعلى شركتهم ، ومعرفة أفضل السبل للرد عند وقوع هجوم يحدث.

يساعد هذا النوع من التعليم أيضًا في مواءمة سلوك الموظف مع سياسات الشركة المتعلقة بالامتثال للأمن السيبراني وإدارة المخاطر.

بالإضافة إلى ذلك ، يساعد تعليم الأمن السيبراني على تقليل التكاليف المرتبطة بالانتهاكات من خلال زيادة احتمالية تحديدها واحتوائها في وقت مبكر من دورة حياتها.

من أكثر الطرق فعالية لتقليل المخاطر ومنع الحوادث الأمنية تعزيز ثقافة الوعي الأمني. يتضمن ذلك تمكين موظفيك من تحديد التهديدات الأمنية المحتملة والإبلاغ عنها بشكل استباقي.

هناك طرق مختلفة يمكنك اتباعها لتحقيق ذلك:

- آليات الإبلاغ - إنشاء شبكة داخلية مخصصة للإبلاغ عن الحوادث المشتبه بها. يجب أن يكون هذا منفصلاً عن شبكة شركتك حتى لا يؤدي إلى نقطة فشل واحدة للمؤسسة.

- تمكين الموظف - تدريب الموظفين على تحديد رسائل البريد الإلكتروني أو مواقع الويب المشبوهة والإبلاغ عنها إذا لاحظوا أي شيء غير عادي.

- لا يمكن أن يكون التدريب الأمني حدثًا لمرة واحدة - يجب تكرار التدريب الأمني بانتظام حتى يتمكن الأشخاص من مواكبة التهديدات والمخاطر الجديدة التي تظهر بمرور الوقت.

خاتمة

نظرًا لأن المزيد والمزيد من المؤسسات تقلل من أهمية الدعم النهائي لنظام التشغيل Windows ، يزداد التعرض لمخاطر الشبكة والتكنولوجيا الخاصة بهم. أصبحت الهجمات الشرسة التي تسيء استخدام ميزات الأمان في الأجهزة أو أنظمة التشغيل غير المدعومة احتمالًا كبيرًا.

ما هو واضح من سيناريوهات المخاطر المختلفة هنا هو أن الطريقة الوحيدة المؤكدة لحماية مؤسستك من زيادة الرقمية تتمثل المخاطر في الترحيل من نظام التشغيل Windows القديم والتطبيقات والأنظمة الهامة إلى حلول Microsoft المدعومة الآن بدلاً من لاحقاً.

شيء واحد مؤكد. إذا كنت تدير نشاطًا تجاريًا ، فعليك الانتباه إلى التغييرات الحوسبية والأمان التي تحدث الآن. لقد ناقشنا كيف يمكن أن تؤدي ترقية نظام التشغيل إلى مخاطر خفية والتكاليف الكبيرة لإهمال الترقية.

الباقي متروك لك للتأكد من تنفيذها. فيما يتعلق باستخدام نظام تشغيل غير مدعوم ، فإن فصلها عن الشبكة هو الأفضل بالنسبة لك. إذا كان من الضروري للغاية استخدامها ، فتأكد من إبعادها بأمان عن المخاطر عبر الإنترنت.

لقد كان ذلك ممتلئًا تمامًا ، لكننا نأمل أن تكون جلسة ثاقبة وأنك تفهم الآن الآثار المترتبة على الركود في إصدارات Windows غير المدعومة.

هل مؤسستك محدثة بنظام التشغيل الخاص بك؟ ما الخطوات التي اخترتها من هذه المقالة والتي يمكن أن توجهك في الاتجاه الصحيح لتأمين أنظمتك؟ إعلامنا في قسم التعليق.

![أفضل 5 برامج لفحص المنافذ [فتح المنافذ والماسحات الضوئية المتقدمة]](/f/81e15be3c2c538796c5d6a993f0709a4.png?width=300&height=460)