- هذه رسالة جادة ويجب أن يعاملها جميع عملاء Microsoft على هذا النحو.

- تصدر شركة Redmond تحذيرًا حقيقيًا بخصوص تصيد SEABORGIUM.

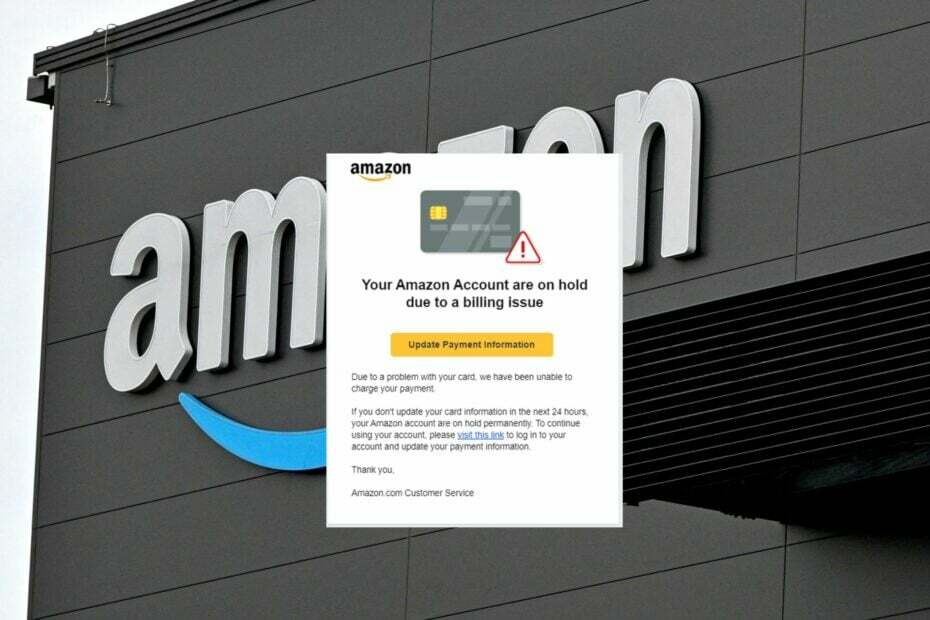

- يمكن أن تتسلل الجهات الخارجية الضارة إلى نظامك باستخدام رسائل بريد إلكتروني مختلقة من OneDrive.

فقط عندما كنت تعتقد أن الأحدث تصحيح تحديثات الأمن الثلاثاء غطت إلى حد كبير جميع الثغرات في شبكة دفاع Microsoft ، يجلب عملاق التكنولوجيا المزيد من الأخبار المقلقة.

أصدر مركز Threat Intelligence Center التابع لشركة Redmond ، أو MSTIC ، تحذيرًا جادًا بشأن حملة تصيد احتيالية تسمى SEABORGIUM.

هذا ليس أمرًا جديدًا لخبراء الأمن ، نظرًا لأن هذا المخطط موجود منذ عام 2017 بشكل أساسي ، فقد جعلت Microsoft عنصرًا مهمًا مشاركة مدونة بخصوص SEABORGIUM.

نحن على وشك أن نوضح لك الطرق التي تعمل بها من خلال النظر في بعض الإرشادات الشاملة التي يمكن أن تساعد الضحايا المحتملين على تجنبها.

كيف يعمل مخطط التصيد SEABORGIUM؟

نحن نعلم أنك ربما تتساءل الآن ما الذي يجعل حملة التصيد الاحتيالي هذه شديدة الخطورة على مستخدمي Microsoft.

حسنًا ، يجب أن تعلم أن هذه هي في الواقع الطريقة التي تبدأ بها الأطراف الثالثة الخبيثة الهجوم. أولاً ، تمت رؤيتهم لإجراء استطلاع أو مراقبة شاملة للضحايا المحتملين باستخدام ملفات تعريف مزورة على وسائل التواصل الاجتماعي.

نتيجة لذلك ، يتم أيضًا إنشاء الكثير من عناوين البريد الإلكتروني من أجل انتحال هوية حقيقية لأشخاص أصليين للاتصال بالأهداف المختارة.

ليس ذلك فحسب ، بل يمكن أن تأتي رسائل البريد الإلكتروني التي قد تكون ضارة أيضًا من ما يسمى بشركات الأمن المهمة ، والتي تعرض تثقيف المستخدمين حول الأمن السيبراني.

حددت Microsoft أيضًا أن متسللي SEABORGIUM يقدمون عناوين URL ضارة مباشرةً في بريد إلكتروني أو عبر المرفقات ، وغالبًا ما يقلدون خدمات الاستضافة مثل OneDrive الخاص بـ Microsoft.

علاوة على ذلك ، أوضح عملاق التكنولوجيا أيضًا استخدام مجموعة أدوات التصيد EvilGinx في هذه الحالة لسرقة أوراق اعتماد الضحايا.

كما قالت الشركة ، في أبسط الحالات ، تضيف SEABORGIUM مباشرةً عنوان URL إلى نص بريدهم الإلكتروني للتصيد الاحتيالي.

ومع ذلك ، من وقت لآخر ، تستفيد الجهات الخارجية الضارة من أدوات تقصير عناوين URL وفتح عمليات إعادة التوجيه لإخفاء عنوان URL الخاص بهم من منصات الحماية المستهدفة والمضمنة.

يتنوع البريد الإلكتروني بين المراسلات الشخصية المزيفة بنصوص الارتباط التشعبي ورسائل البريد الإلكتروني الزائفة لمشاركة الملفات التي تحاكي مجموعة من الأنظمة الأساسية.

لوحظ أن حملة SEABORGIUM تستخدم بيانات اعتماد مسروقة وتسجيل الدخول مباشرة إلى حسابات البريد الإلكتروني الخاصة بالضحايا.

وبالتالي ، بناءً على تجربة خبراء الأمن السيبراني الذين استجابوا للتدخلات من هذا الممثل نيابة عن عملائنا ، أكدت الشركة أن الأنشطة التالية شائعة:

- سرقة بيانات المخابرات: لوحظت SEABORGIUM وهي تقوم بتسريب رسائل البريد الإلكتروني والمرفقات من البريد الوارد للضحايا.

- إعداد جمع البيانات المستمر: في حالات محدودة ، تمت ملاحظة SEABORGIUM وهي تضع قواعد إعادة التوجيه من صناديق الوارد الخاصة بالضحايا إلى حسابات الإسقاط النهائي التي يتحكم فيها الممثل حيث يكون للممثل وصول طويل الأجل إلى البيانات التي تم جمعها. في أكثر من مناسبة ، لاحظنا أن الجهات الفاعلة كانت قادرة على الوصول إلى بيانات القائمة البريدية لمجموعات حساسة ، مثل تلك يتردد عليها مسؤولو استخبارات سابقون ، وتحتفظ بمجموعة من المعلومات من القائمة البريدية لمتابعة الاستهداف و تهريب.

- الوصول إلى الأشخاص الذين يهمهم الأمر: كانت هناك العديد من الحالات التي لوحظ فيها SEABORGIUM باستخدام حسابات انتحال الهوية لتسهيل الحوار معها أشخاص محددين محل اهتمام ، ونتيجة لذلك ، تم تضمينهم في المحادثات ، في بعض الأحيان عن غير قصد ، والتي تنطوي على أطراف متعددة. توضح طبيعة المحادثات التي تم تحديدها أثناء التحقيقات التي أجرتها Microsoft المعلومات التي يحتمل أن تكون حساسة والتي يمكن مشاركتها والتي يمكن أن توفر قيمة استخباراتية.

ما الذي يمكنني فعله لحماية نفسي من SEABORGIUM؟

يمكن في الواقع التخفيف من جميع التقنيات المذكورة أعلاه التي قالت Microsoft إن المتسللين يستخدمونها من خلال اعتماد اعتبارات الأمان الواردة أدناه:

- تحقق من إعدادات تصفية البريد الإلكتروني في Office 365 للتأكد من حظر رسائل البريد الإلكتروني المخادعة والبريد العشوائي ورسائل البريد الإلكتروني التي تحتوي على برامج ضارة.

- قم بتكوين Office 365 لتعطيل إعادة توجيه البريد الإلكتروني تلقائيًا.

- استخدم مؤشرات التسوية المضمنة للتحقق مما إذا كانت موجودة في بيئتك وتقييم التطفل المحتمل.

- راجع جميع أنشطة المصادقة للبنية التحتية للوصول عن بُعد ، مع التركيز بشكل خاص على الحسابات تم تكوينه باستخدام مصادقة أحادية العامل ، لتأكيد الموثوقية والتحقيق في أي شذوذ نشاط.

- طلب مصادقة متعددة العوامل (MFA) لجميع المستخدمين القادمين من جميع المواقع بما في ذلك المدركة البيئات الموثوق بها ، وجميع البنية التحتية المواجهة للإنترنت - حتى تلك التي تأتي من أماكن العمل الأنظمة.

- استفد من تطبيقات أكثر أمانًا مثل رموز FIDO أو Microsoft Authenticator بمطابقة الأرقام. تجنب أساليب أسلوب العائالت المتعددة (MFA) القائمة على الهاتف لتجنب المخاطر المرتبطة بسرقة بطاقة SIM.

بالنسبة إلى Microsoft Defender لعملاء Office 365:

- استخدم Microsoft Defender لـ Office 365 لتحسين الحماية من التصيد الاحتيالي والتغطية ضد التهديدات الجديدة والمتغيرات متعددة الأشكال.

- تمكين التطهير التلقائي لمدة ساعة (ZAP) في Office 365 لعزل البريد المرسل استجابة للتهديد المكتسب حديثًا الذكاء والتخلص بأثر رجعي من رسائل التصيد الاحتيالي أو البريد العشوائي أو البرامج الضارة التي تم تسليمها بالفعل إلى علب البريد.

- قم بتكوين Defender لـ Office 365 لإعادة فحص الروابط عند النقر. توفر الروابط الآمنة فحصًا لعناوين URL وإعادة كتابة رسائل البريد الإلكتروني الواردة في تدفق البريد ، والتحقق من وقت النقر من عناوين URL والارتباطات في رسائل البريد الإلكتروني وتطبيقات Office الأخرى مثل Teams ومواقع أخرى مثل SharePoint Online. يحدث فحص الروابط الآمنة بالإضافة إلى الحماية المنتظمة لمكافحة البريد العشوائي والبرامج الضارة في رسائل البريد الإلكتروني الواردة في Exchange Online Protection (EOP). يمكن أن يساعد فحص الروابط الآمنة في حماية مؤسستك من الارتباطات الضارة المستخدمة في عمليات التصيد الاحتيالي والهجمات الأخرى.

- استخدم Attack Simulator في Microsoft Defender لـ Office 365 لتشغيل حملات تصيد احتيالي وكلمة مرور واقعية وآمنة ومحاكية داخل مؤسستك. قم بتشغيل عمليات محاكاة spear-phishing (حصاد بيانات الاعتماد) لتدريب المستخدمين النهائيين على النقر فوق عناوين URL في الرسائل غير المرغوب فيها والكشف عن بيانات اعتمادهم.

مع وضع كل هذا في الاعتبار ، يجب أن تفكر مليًا قبل فتح أي نوع من المرفقات يأتي في رسالة بريد إلكتروني من مصدر مشكوك فيه.

قد تعتقد أن نقرة بسيطة غير ضارة ، ولكن في الواقع ، كل ما يحتاجه المهاجمون للتسلل إلى بياناتك والتنازل عنها والاستفادة منها.

هل لاحظت أي نشاط مشبوه مؤخرًا؟ شارك تجربتك معنا في قسم التعليقات أدناه.