- هل تعتقد أنك آمن ولم يعد هناك المزيد من التهديدات الإلكترونية التي يجب مراعاتها؟

- لا شيء أبعد عن الحقيقة ، في الواقع ، لأنك على وشك مقابلة Kraken.

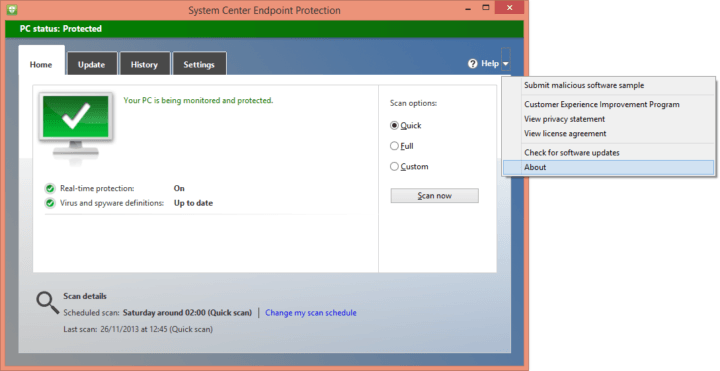

- يمكن الآن لهذه الروبوتات الخطرة بسهولة أن تربحypass أي عمليات مسح لـ Windows Defender.

- يمكن تنزيل الحمولات وتنفيذها وتشغيل أوامر shell والتقاط لقطات شاشة.

كما يعلم معظمكم بالفعل ، قامت شركة التكنولوجيا التي تتخذ من ريدموند مقراً لها مؤخراً بتحديث هام لقائمة أذونات استثناءات Window Defender.

الآن ، نظرًا للتغيير الذي تم تنفيذه بواسطة Microsoft ، لم يعد من الممكن عرض المجلدات والملفات المستبعدة بدون حقوق المسؤول.

كما يمكنك أن تتخيل ، يعد هذا تغييرًا مهمًا لأن مجرمي الإنترنت غالبًا ما يستخدمون هذه المعلومات لتسليم حمولات ضارة داخل هذه الأدلة المستبعدة لتجاوز عمليات مسح Defender.

ولكن ، مع ذلك ، فإن السلامة هي مصطلح نسبي ، وكلما اعتقدنا أننا بأمان ، ستكون هناك دائمًا أطراف ثالثة خادعة على استعداد لخرق أمننا.

احذر من روبوتات Kraken الجديدة

حتى مع جميع تدابير السلامة التي اتخذتها Microsoft ، فإن الروبوتات الجديدة تسمى Kraken ، والتي تم اكتشافها مؤخرًا بواسطة زيرو فوكس، ستظل تصيب جهاز الكمبيوتر الخاص بك.

يضيف Kraken نفسه على أنه استثناء بدلاً من محاولة البحث عن الأماكن المستبعدة لتسليم الحمولة ، وهي طريقة بسيطة وفعالة نسبيًا لتجاوز فحص Windows Defender.

عثر الفريق على هذه الروبوتات الخطيرة في أكتوبر 2021 ، عندما لم يكن أحد على علم بوجودها أو الضرر الذي يمكن أن تسببه.

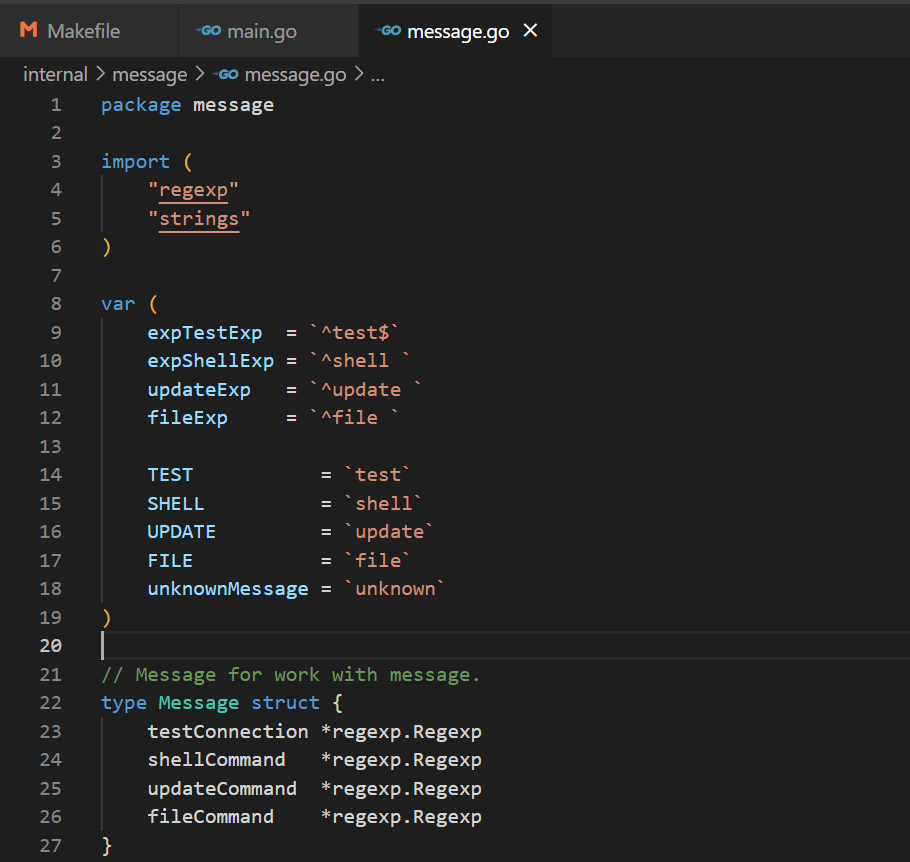

على الرغم من أن Kraken لا تزال قيد التطوير ، إلا أنها تتميز بالفعل بالقدرة على تنزيل وتنفيذ الحمولات الثانوية وتشغيل أوامر shell والتقاط لقطات شاشة لنظام الضحية.

يستخدم حاليًا SmokeLoade من أجل الانتشار ، ويكتسب بسرعة مئات من الروبوتات في كل مرة يتم فيها نشر خادم قيادة وتحكم جديد.

لاحظ فريق الأمن الذي قام بالاكتشاف أيضًا أن برنامج Kraken هو في الأساس برنامج ضار للسرقة ، على غرار ما تم اكتشافه مؤخرًا موقع ويب يشبه Windows 11.

تشتمل قدرات Kraken الآن على القدرة على سرقة المعلومات المتعلقة بمحافظ العملات المشفرة للمستخدمين ، والتي تذكرنا بالبرنامج الخبيث الوهمي الأخير KMSPico Windows Activator.

تعد مجموعة ميزات الروبوتات مبسطة لمثل هذه البرامج. على الرغم من عدم وجوده في الإصدارات السابقة ، إلا أن الروبوت قادر على جمع معلومات حول المضيف المصاب وإعادة إرسالها إلى خادم القيادة والتحكم (C2) أثناء التسجيل.

يبدو أن المعلومات التي تم جمعها تختلف من بناء إلى آخر ، على الرغم من أن ZeroFox لاحظت أنه يتم جمع ما يلي:

- اسم المضيف

- اسم المستخدم

- معرف البنية (TEST_BUILD_ + الطابع الزمني للتشغيل الأول)

- تفاصيل وحدة المعالجة المركزية

- تفاصيل GPU

- نظام التشغيل والإصدار

إذا كنت تريد معرفة المزيد عن هذه الروبوتات الضارة وكيف يمكنك حماية نفسك بشكل أفضل من الهجمات ، فتأكد من قراءة تشخيص ZeroFox الكامل.

تأكد أيضًا من البقاء على رأس أي نوع الهجمات التي قد تأتي عبر Teams. من المفيد أن تظل دائمًا متقدمًا على المتسللين.

هل سبق لك أن وجدت نفسك ضحية لمثل هذا الهجوم السيبراني؟ شارك تجربتك معنا في قسم التعليقات أدناه.