- لا تزال Astaroth تعتمد على حملات البريد الإلكتروني للتوزيع ولديها تنفيذ بدون ملفات ، لكنها حصلت أيضًا على ثلاثة تحديثات رئيسية جديدة.

- أحدها هو الاستخدام الجديد لقنوات YouTube لـ C2 الذي يساعد على تجنب الاكتشاف ، من خلال الاستفادة من خدمة شائعة الاستخدام على المنافذ شائعة الاستخدام.

- إنها أهم لحظة تنشغل فيها بأمان جهاز الكمبيوتر الخاص بك. توجه إلى موقعنا قسم الأمن السيبراني لتعلم المزيد.

- يتحرك العالم الرقمي والتقني بشكل أسرع من أي وقت مضى. اقرأ أحدث القصص في موقعنا مركز الأخبار.

تم اكتشاف Astaroth ، طروادة المتخصصة في سرقة المعلومات الحساسة العام الماضي وحتى الآن إلى برنامج ضار متخفي ، ينوع حمايته ضد عمليات الفحص لمنع الباحثين الأمنيين من اكتشافه وإيقافه.

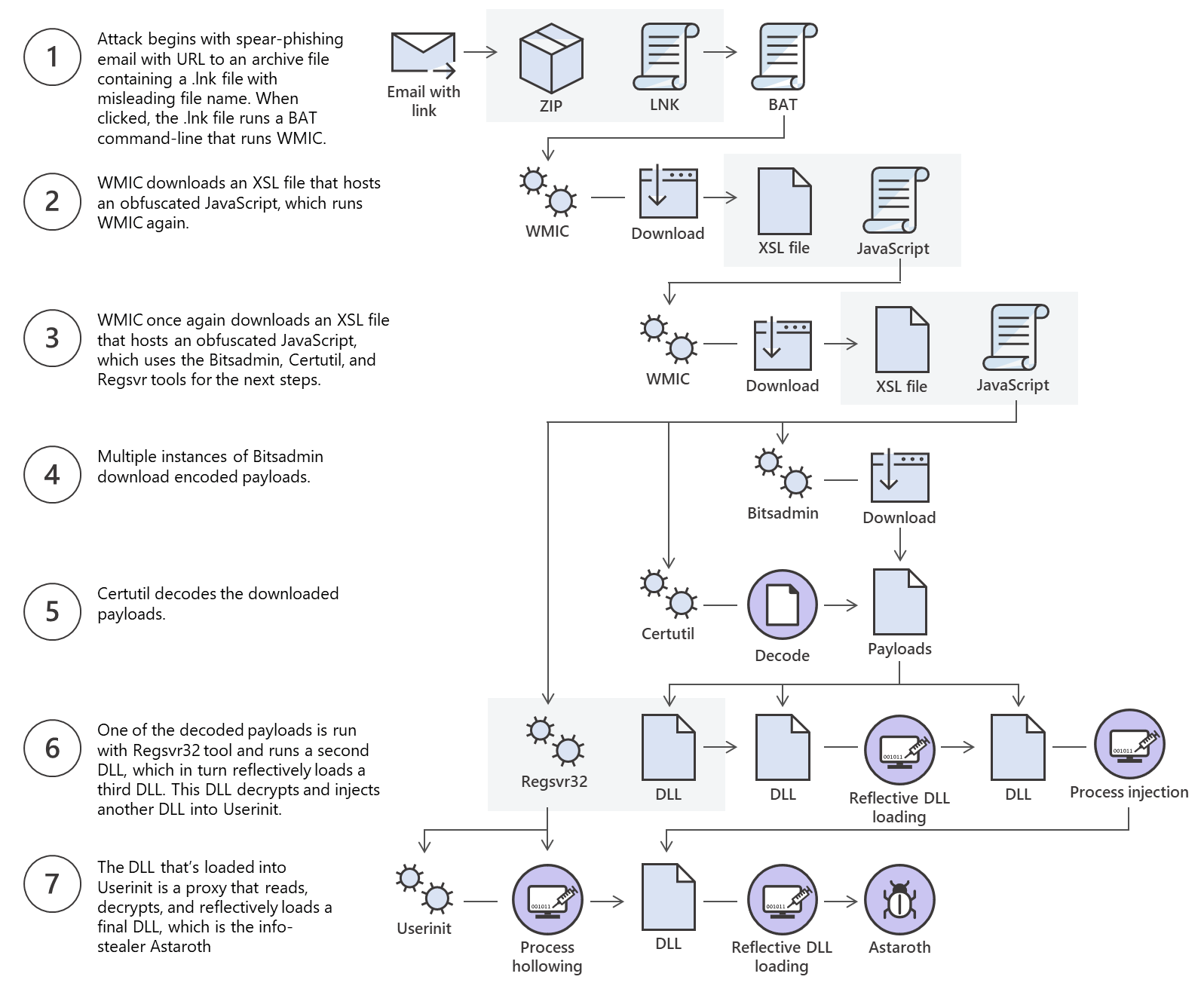

في العام الماضي ، أعلنت Microsoft عن اكتشاف العديد من حملات البرامج الضارة المستمرة بواسطة فريق حماية متقدمة من المخاطر مع Windows Defender. وزعت هذه الحملات البرمجيات الخبيثة Astaroth بطريقة خالية من الملفات ، مما يجعلها أكثر خطورة.

عند الحديث عن حملات البرامج الضارة ، يمكنك القضاء عليها في مهدها باستخدام هذه أدوات مكافحة البرامج الضارة.

وإليك كيفية عمل باحث حماية متقدمة من المخاطر مع Microsoft Defender وصف الهجمات:

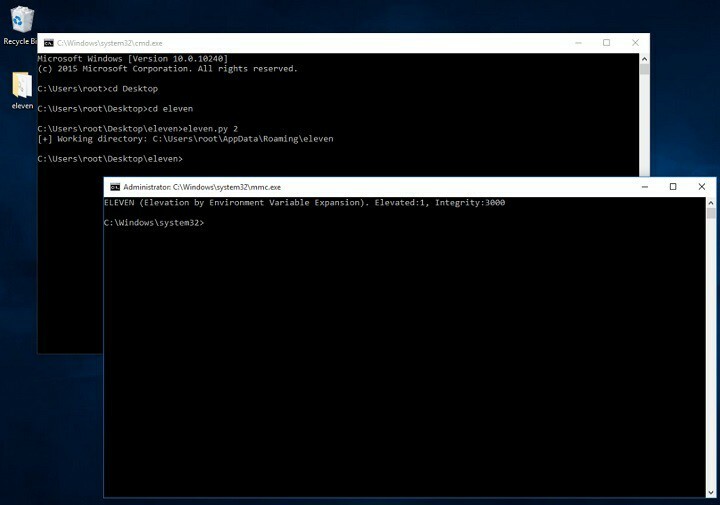

كنت أقوم بمراجعة قياسية للقياس عن بعد عندما لاحظت وجود شذوذ من خوارزمية الكشف المصممة للقبض على تقنية معينة بدون ملفات. أظهر القياس عن بُعد زيادة حادة في استخدام أداة سطر أوامر Windows Management Instrumentation (WMIC) لتشغيل برنامج نصي (تقنية يشير إليها MITER XSL Script Processing) ، مما يشير إلى هجوم بدون ملفات

ما هو Astaroth حتى الآن؟

في تقرير جديد ، تقول Cisco Talos أن Astaroth لا تزال تعتمد على حملات البريد الإلكتروني للتوزيع ، ولديها تنفيذ بدون ملفات ، وهي تعيش على الأرض (LOLbins). النبأ السيئ هو أنه حصل أيضًا على ثلاثة تحديثات رئيسية جديدة تم الاستشهاد بها من تقرير Cisco Talos:

- يطبق Astaroth سلسلة قوية من تقنيات مكافحة التحليل / التهرب ، من بين أكثر الأساليب شمولاً التي رأيناها مؤخرًا.

- Astaroth فعال في تجنب الاكتشاف والتأكد ، بدرجة معقولة من اليقين ، أنه يتم تثبيته فقط على الأنظمة في البرازيل وليس على أنظمة الحماية وأنظمة الباحثين.

- يساعد الاستخدام الجديد لقنوات YouTube لـ C2 على تجنب الاكتشاف ، من خلال الاستفادة من خدمة شائعة الاستخدام على المنافذ شائعة الاستخدام.

ما هو Astaroth وكيف يعمل؟

إذا كنت لا تعرف ، فإن Astaroth هو برنامج ضار معروف جيدًا يركز عليه سرقة المعلومات الحساسة مثل بيانات الاعتماد والبيانات الشخصية الأخرى وإعادتها إلى المهاجم.

على الرغم من أن العديد من مستخدمي Windows 10 لديهم برنامج لمكافحة البرامج الضارة أو برامج مكافحة الفيروسات ، إلا أن التقنية الخالية من الملفات تجعل اكتشاف البرامج الضارة أكثر صعوبة. إليك مخطط OPs حول كيفية عمل الهجوم:

الشيء المثير للاهتمام هو أنه لا توجد ملفات ، باستثناء أدوات النظام ، متورطة في عملية الهجوم. هذه التقنية تسمى الذين يعيشون خارج الأرض وعادة ما يتم استخدامه لإخفاء حلول مكافحة الفيروسات التقليدية بسهولة.

كيف يمكنني حماية نظامي من هذا الهجوم؟

بادئ ذي بدء ، تأكد من أن ملف Windows 10 محدث. تأكد أيضًا من أن ملف جدار حماية Windows Defender قيد التشغيل ولديه آخر تحديثات التعريف.

لا تعرض نفسك لمخاطر غير ضرورية. اكتشف لماذا يعتبر Windows Defender هو الحاجز الوحيد الذي تحتاجه ضد البرامج الضارة!

إذا كنت من مستخدمي Office 365 ، فسيسعدك معرفة ما يلي:

لحملة Astaroth هذه ،مكتب 365الحماية من التهديدات المتقدمة (مكتب 365ATP) يكتشف رسائل البريد الإلكتروني التي تحتوي على روابط ضارة تبدأ سلسلة العدوى.

لحسن الحظ ، تستهدف Astaroth البرازيل بشكل أساسي ، وستكون رسائل البريد الإلكتروني التي تتلقاها باللغة البرتغالية. ومع ذلك ، كن متيقظًا حيال ذلك.

كما هو الحال دائمًا ، لمزيد من الاقتراحات أو الأسئلة ، يمكنك الوصول إلى قسم التعليقات أدناه.